Полезная информация

№2601-12-2016 18:24:23

- Vladimir_S

- Участник

- Группа: Extensions

- Откуда: Санкт-Петербург

- Зарегистрирован: 19-09-2008

- Сообщений: 4493

- UA:

52.0

52.0

Re: Инженер Google сравнил антивирусы с мёртвой канарейкой

а чего его кормить то? скопировать в блокнот текст и сохранить с расширением bat если антивирь на этом этапе не заругается то через контекстное меню попросить проверить этот файл и удалить потом.

Ну да, ну ничего мой бесплатный AVAST! какой-то лохматой версии не узрел в этом файле.

главный вирус это юзер запускающий всё подряд.

Так с этим никто не спорит - ни я, ни другие. Для меня антивирус - это помощник, а не панацея. Просто я остаюсь при своём мнении: лучше всё же с ним, чем без него. Особенно когда бегаешь по Сети под админкой.

"Большинство философов до сих пор придерживается весьма нефилософских воззрений на многие вопросы философии" Эдгар Аллан По

Отсутствует

№2701-12-2016 20:08:46

- okkamas_knife

- We are the Borg. Resistance is futile.

- Группа: Members

- Зарегистрирован: 21-10-2009

- Сообщений: 9558

- UA:

38.0

38.0

Re: Инженер Google сравнил антивирусы с мёртвой канарейкой

Ну да, ну ничего мой бесплатный AVAST! какой-то лохматой версии не узрел в этом файле.

ну естественно - действия совершаеиые тем батником вполне себе легитимны, и докторвеб в нём не узрел ничего например. а меж тем испортить жизнь юзеру может очень некисло..

вся проблема в том что уровень вирусописателей сейчас по большей части вообще никакой и вся эта защита в основном от них..

Просто я остаюсь при своём мнении: лучше всё же с ним, чем без него. Особенно когда бегаешь по Сети под админкой.

глупо и небезопасно.

вот представь нет у тебя ни пояса по карате ни дубинки ни пушки, сунешься ты в гетто? пойдешь срезать по подворотням? пойдешь мимо толпы чуваков гонического вида? ессно нет если не совсем дурак. а значит останешься цел и жив

а вот у тебя пушка в кармане? ессно попрешься в те места - у тебя же ПУШКА! там то тебя и пристрелят или кирпичом по затылку...

ложное чувство безопасности сыграет с тобой злую шутку.

то же самое твой аваст только он даже не пушка а газовый балончик который хорош только комаров да болонок пугать.

я помню те времена когда обновления программ убирали проблемы и исправляли баги, а не добавляли их.

toxID:05AB9B827D896AACEE7FF4573A02FB8F025F46ADC856B98F65BC1BA9BD21A81DC98BA9C36CE3

Отсутствует

№2801-12-2016 20:42:31

Re: Инженер Google сравнил антивирусы с мёртвой канарейкой

okkamas_knife, дружище! Ты меня окончательно разочаровал!  Битых два часа пытался активировать твой "батничек" у себя в ОС - ничего не выходит. НЕ ЗА-ПУС-КА-ЕТ-СЯ! ... Все какой-то дурацкий winrar спрашивает, только вот нет его у меня, увы. Равно как и "батнички" не срабатывают. Вывод - либо у меня "

Битых два часа пытался активировать твой "батничек" у себя в ОС - ничего не выходит. НЕ ЗА-ПУС-КА-ЕТ-СЯ! ... Все какой-то дурацкий winrar спрашивает, только вот нет его у меня, увы. Равно как и "батнички" не срабатывают. Вывод - либо у меня "церковь" ОС неподходящая, либо у тебя - "гранаты не той системы".

Но разочаровал даже не этим. Исходный код - типичный пример "молдовского вируса" из разряда: "пожалуйста, запустите меня руками (и, умоляю - лучше всего из-под администратора)". Если ВСЕ другие подобные вирусы-"шифровальщики" действуют схожими методами, то мне искренне жалко их создателей!

А чтобы наш Vladimir_S не трусил, я не поленился найти man по консольным командам (сам понимаешь, я твой winrar с 2002 года в глаза не видел). И вот что там за синтаксис:

winrar a -m5 -r -ibck -dw -y -hpololo testme.rar *

* - маска файлов;

-a - добавить файлы в архив;

-m<number> - определить степень сжатия;

-r - рекурсивно обработать каталоги;

-ibck - исполнить в фоновом режиме;

-dw - уничтожить исходные файлы;

-y - автоматически подтверждать согласие на все запросы;

-hp<passphrase> - задать парольную фразу;

testme.rar - имя создаваемого архива

Как видим, никакой магии, словно исходный код писал школьник.  Только ты учти одну большую проблему: указывать пароль в теле твоего "вируса" - это моветон; проще говоря - смехота. Если даже ты перезапишешь тело "батничка", то ведь его не святым духом принесло на машину пользователя, правда? Он обязательно должен быть скачан откуда-то из интернета (и доступен по ссылке или остался в кэше браузера) или пришел с каким-то сторонним носителем. Следовательно, исходный файл может быть найден, проанализирован, и твое "ололо" будет лежать, как на ладони. А если ты не укажешь принудительно пароль, тогда процесс исполнения обнаружит себя диалоговым окном (а то и двумя, т.е. с подтверждением): "введите пароль для создаваемого архива".

Только ты учти одну большую проблему: указывать пароль в теле твоего "вируса" - это моветон; проще говоря - смехота. Если даже ты перезапишешь тело "батничка", то ведь его не святым духом принесло на машину пользователя, правда? Он обязательно должен быть скачан откуда-то из интернета (и доступен по ссылке или остался в кэше браузера) или пришел с каким-то сторонним носителем. Следовательно, исходный файл может быть найден, проанализирован, и твое "ололо" будет лежать, как на ладони. А если ты не укажешь принудительно пароль, тогда процесс исполнения обнаружит себя диалоговым окном (а то и двумя, т.е. с подтверждением): "введите пароль для создаваемого архива".

Так что это, увы, не вирус! И я не понимаю - с какого перепуга вдруг на него должен реагировать антивирус. Вот смотри, у меня в алиасах в ~/.bashrc прописана (только гораздо грамотнее) абсолютно аналогичная команда:

alias crypt='7z a -mx=9 $(date "+%Y-%m-%d-at-%T").7z * && gpg2 --symmetric --cipher-algo=AES256 *.7z && shred -n 3 -fuzv *.7z && echo -e "\a\n ДАННЫЕ СЖАТЫ И ЗАШИФРОВАНЫ. ВРЕМЕННЫЙ АРХИВ УНИЧТОЖЕН!"'

... разве что вместо твоего убогого триального winrar используется GnuPG - а она уж точно присутствует во ВСЕХ(!) вменяемых *NIX-системах, поэтому является универсально исполнимой. И вот как я постоянно использую ее для удобства в работе при создании шифрованных симметричным ключем архивов:

mkdir test && cd test - первая подготовительная команда, не относящаяся к алиасу: создаем пустой тестовый каталог в корне ~/ и переходим в него

touch test1 test2 test3 - вторая подготовительная команда: создаем сразу три пустых тестовых файла, которые будем упаковывать в шифрованный архив

ls - третья подготовительная команда: проверяем содержимое каталога

итого 8,0K

drwxrwxr-x. 2 4,0K 2016-12-01 19:30 ./

drwx------. 55 4,0K 2016-12-01 19:30 ../

-rw-rw-r--. 1 0 2016-12-01 19:30 test1

-rw-rw-r--. 1 0 2016-12-01 19:30 test2

-rw-rw-r--. 1 0 2016-12-01 19:30 test3

Или даже гораздо проще: mkdir test && cd test && touch test1 test2 test3 && ls

... Далее набираем простенькую команду-алиас, заменяющую всю(!) громоздкую конструкцию, приведенную выше:

crypt

Scanning the drive:

3 files, 0 bytesCreating archive: 2016-12-01-at-19:31:51.7z

Items to compress: 3

[ЗДЕСЬ КОМАНДА ПОЛНОСТЬЮ ПРЕРЫВАЕТ СВОЕ ВЫПОЛНЕНИЕ И БЛОКИРУЕТСЯ ДВОЙНЫМ (ПОВТОРНЫМ) ДИАЛОГОВЫМ ОКНОМ С ЗАПРОСОМ-ПОДТВЕРЖДЕНИЕМ ПАРОЛЯ!]

Files read from disk: 0

Archive size: 126 bytes (1 KiB)

Everything is Ok

shred: '2016-12-01-at-19:31:51.7z': проход 1/4 (random)…

shred: '2016-12-01-at-19:31:51.7z': проход 2/4 (random)…

shred: '2016-12-01-at-19:31:51.7z': проход 3/4 (random)…

shred: '2016-12-01-at-19:31:51.7z': проход 4/4 (000000)…

shred: '2016-12-01-at-19:31:51.7z': удаление

shred: '2016-12-01-at-19:31:51.7z': переименован в 0000000000000000000000000

shred: 0000000000000000000000000: переименован в 000000000000000000000000

shred: 000000000000000000000000: переименован в 00000000000000000000000

shred: 00000000000000000000000: переименован в 0000000000000000000000

shred: 0000000000000000000000: переименован в 000000000000000000000

shred: 000000000000000000000: переименован в 00000000000000000000

shred: 00000000000000000000: переименован в 0000000000000000000

shred: 0000000000000000000: переименован в 000000000000000000

shred: 000000000000000000: переименован в 00000000000000000

shred: 00000000000000000: переименован в 0000000000000000

shred: 0000000000000000: переименован в 000000000000000

shred: 000000000000000: переименован в 00000000000000

shred: 00000000000000: переименован в 0000000000000

shred: 0000000000000: переименован в 000000000000

shred: 000000000000: переименован в 00000000000

shred: 00000000000: переименован в 0000000000

shred: 0000000000: переименован в 000000000

shred: 000000000: переименован в 00000000

shred: 00000000: переименован в 0000000

shred: 0000000: переименован в 000000

shred: 000000: переименован в 00000

shred: 00000: переименован в 0000

shred: 0000: переименован в 000

shred: 000: переименован в 00

shred: 00: переименован в 0

shred: '2016-12-01-at-19:31:51.7z': удалёнДАННЫЕ СЖАТЫ И ЗАШИФРОВАНЫ. ВРЕМЕННЫЙ АРХИВ УНИЧТОЖЕН!

Проверяем результаты работы:

ls

итого 12K

drwxrwxr-x. 2 4,0K 2016-12-01 19:32 ./

drwx------. 55 4,0K 2016-12-01 19:30 ../

-rw-rw-r--. 1 214 2016-12-01 19:32 2016-12-01-at-19:31:51.7z.gpg

-rw-rw-r--. 1 0 2016-12-01 19:30 test1

-rw-rw-r--. 1 0 2016-12-01 19:30 test2

-rw-rw-r--. 1 0 2016-12-01 19:30 test3

Как видим, нашей целью не было уничтожение исходных файлов (хотя это можно было легко задать); мы всего лишь надежно избавились от промежуточного архива, создаваемого в процессе шифрования. Далее алиас можно расширить, и с упакованным и зашифрованным материалом можно творить, все, что угодно, например - автоматически переносить в нужное хранилище архивов или (что приятнее и полезнее) - синхронизировать с носителем или зеркалировать с удаленным хостом при помощи rsync, например:

rsync --verbose --progress --stats --recursive --times --perms --compress --delete ~/out/ ~/in

или

rsync -az -e 'ssh -p 20022' /home/user1/out/ user2@server:/in

... но тут я ничего расшифровывать-пояснять не буду, ибо боюсь, что для тебя это слишком сложно!

Одним словом, я полностью согласен с твоими словами:

вся проблема в том что уровень вирусописателей сейчас по большей части вообще никакой

Так что если у тебя это "вирус", то у меня - это алиас! Или, выражаясь иначе: что для немцев - цорес, то для нас, евреев, сплошной нахес! Это понятно?

P.S. Никогда(!) не используй в офтопике команду del! Она ничего(!) не "уничтожает".

P.P.S. Совет: лучше бы ты назвал свой файл не test.bat, а Golaya_Anna_Kurnikova.JPG.bat - больше было бы шансов, чтобы какой-нибудь дурак дважды щелкнул по "фотке". В офтопике "расширением" считается все то, что следует после первой повстречавшейся точки - и именно так и заражается куча идиотов, ведь винда традиционно не только "определяет" тип файла именно по "расширению" (поэтому исполнимый файл очень легко выдать, скажем, за мультимедийный), но и так же традиционно вообще не показывает расширения в диспетчере файлов. А вот в GNU/Linux этот фокус однозначно не прокатит: ОС определяет тип файла исключительно по их заголовкам, а не по каким-то там условным "расширениям". Вот почему в ОС, как правило, у файлов вообще НЕТ никаких расширений. Дополнительно см.: $ man file

Отредактировано Rosenfeld (01-12-2016 21:25:00)

Project Rosenfox: Pure, fast and secure inner settings for Mozilla Firefox. Global and complete manual on GitHub.

Отсутствует

№2901-12-2016 22:19:13

- okkamas_knife

- We are the Borg. Resistance is futile.

- Группа: Members

- Зарегистрирован: 21-10-2009

- Сообщений: 9558

- UA:

38.0

38.0

Re: Инженер Google сравнил антивирусы с мёртвой канарейкой

Rosenfeld

рука-лицо.

иди учи матчасть.

я помню те времена когда обновления программ убирали проблемы и исправляли баги, а не добавляли их.

toxID:05AB9B827D896AACEE7FF4573A02FB8F025F46ADC856B98F65BC1BA9BD21A81DC98BA9C36CE3

Отсутствует

№3001-12-2016 23:38:23

Re: Инженер Google сравнил антивирусы с мёртвой канарейкой

Слабенько как-то ты высказался... Хотя, соблюдая историческую справедливость, замечу: я ж сразу чуть выше выдвинул предположение, что эти мои команды окажутся для тебя слишком сложными...

Но насчет руки - ты прав!  Потому что тебя не раз в других темах ловили за руку на том, что ты выдашь "на-гора" что-нибудь эдакое для всеобщего обозрения, а когда люди начинают просить: "ну-ка докажи!" или "пруфы в студию", быстренько линяешь. Я прав?

Потому что тебя не раз в других темах ловили за руку на том, что ты выдашь "на-гора" что-нибудь эдакое для всеобщего обозрения, а когда люди начинают просить: "ну-ка докажи!" или "пруфы в студию", быстренько линяешь. Я прав?

Стандартные типы твоих ответов: "Мне это неинтересно", "Гугл в помощь!", "Вам надо - вы ищите!" или (гордо): "Учите матчасть!" ... Мне и в самом деле такой modus operandi сильно напоминает манеру общения школьника или студента; но я-то отлично знаю, что ты к подобным категориям граждан не относишься, вот почему мне чуток неудобно, что ты стал скатываться до такого стиля.

... Если уж генерируешь идеи, высказываешь гипотезы, ты бы их хоть как-то подкреплял, а? Хоть тезисно! А уж особенно - когда пытаешься кого-то опровергнуть.

И за примером ходить не надо: вон, человек, требовавший доказательств, из-за тебя замечание схлопотал: https://forum.mozilla-russia.org/viewto … =70440&p=2

Скажи, у всех пользователей офтопика  ныне такая бездоказательная манера общения, или у тебя одного: https://forum.mozilla-russia.org/viewto … 58#p726558

ныне такая бездоказательная манера общения, или у тебя одного: https://forum.mozilla-russia.org/viewto … 58#p726558

P.S. Так насчет своего "вируса" пару слов скажешь или нет? В частности - о проблеме задания пароля.

Есть у тебя еще вменяемые и, главное(!) - реализуемые идеи?

Отредактировано Rosenfeld (13-12-2016 21:56:17)

Project Rosenfox: Pure, fast and secure inner settings for Mozilla Firefox. Global and complete manual on GitHub.

Отсутствует

№3102-12-2016 00:47:23

- okkamas_knife

- We are the Borg. Resistance is futile.

- Группа: Members

- Зарегистрирован: 21-10-2009

- Сообщений: 9558

- UA:

38.0

38.0

Re: Инженер Google сравнил антивирусы с мёртвой канарейкой

я не собираюсь комментировать твою ахинею.

кому нужно тот разберётся почему то что ты пишешь я считаю бредом.

и можешь дальше не стараться - теперь твои сообщения я больше не увижу ибо надоел своей глупостью и неадекватностью.

я помню те времена когда обновления программ убирали проблемы и исправляли баги, а не добавляли их.

toxID:05AB9B827D896AACEE7FF4573A02FB8F025F46ADC856B98F65BC1BA9BD21A81DC98BA9C36CE3

Отсутствует

№3202-12-2016 00:53:29

Re: Инженер Google сравнил антивирусы с мёртвой канарейкой

Ну понятное дело... Это мы уже неоднократно слышали: типа здесь тусуется одна вшивая школота, которая тебя не понимает и недооценивает, плюс - больной на голову Rosenfeld... Но вот есть где-то "там" большие пацаны, которые "разбираются"

... - Между прочим, Вы меня не так поняли.

- Да как же тебя понять, коль ты не говоришь ничего.

(c) "Иван Васильевич меняет профессию"

P.S. Ты чего-то и в самом деле последнее время стал часто обижаться. Если что сильно не нравится - извини!

Отредактировано Rosenfeld (02-12-2016 01:35:52)

Project Rosenfox: Pure, fast and secure inner settings for Mozilla Firefox. Global and complete manual on GitHub.

Отсутствует

№3312-12-2016 22:58:15

- okkamas_knife

- We are the Borg. Resistance is futile.

- Группа: Members

- Зарегистрирован: 21-10-2009

- Сообщений: 9558

- UA:

38.0

38.0

Re: Инженер Google сравнил антивирусы с мёртвой канарейкой

waldobert пишет: Я вставляю флешку в компьютер, каким образом мой компьютер тут же окажется поражен смертельной болезнью? По шагам, если можно, для тупых

извини пропустил както этот момент

вот что делает недостаточное знание как оно работает!

что есть флэшка? это юсб устройство то бишь разъём + чтототам внутри (мы же не сверхчеловеки чтоб видеть насквозь и по разводке чипа определять что он делает)

так вот про юсб клавиатуру думаю слышал? и про юсб хабы и про составные устойства?

втыкаем флэшку, система находит диск и клавиатуру (в нашем случае виртуальную)

и та клавиаура посылает системе заранее запрограммированные сочетания клавиш.

то есть совсем грубо флэшка сама откроет диск и запусти зловред который на нём. для системы это будет выглядет как юзер набравший на клавиатуре команды для запуска. и отключение авторана тут не спасёт.

и линупс тоже ибо команды то от "юзера" идут.

и такие "флэшки" уже есть.

ну и опять же китайцы быстро фишку ловят и подозреваю что подобная фигня с троянчиком работающим на них уже массово выпускается под видом обычных..

я помню те времена когда обновления программ убирали проблемы и исправляли баги, а не добавляли их.

toxID:05AB9B827D896AACEE7FF4573A02FB8F025F46ADC856B98F65BC1BA9BD21A81DC98BA9C36CE3

Отсутствует

№3412-12-2016 23:17:21

Re: Инженер Google сравнил антивирусы с мёртвой канарейкой

и такие "флэшки" уже есть.

Ну описанный случай -- это из области теоретической. В принципе, почему сразу флешка? Любая периферия, любые комплектующие представляют из себя неизвестно что внутри. Кто поручится, что в материнской плате, в процессоре, не встроен malware? А Intel Management Engine, который суть черный ящик, имеющий полный доступ к системе и железу, и никто не знает, что там выполняется? Так и тут, любое компьютерное железо может быть модифицировано так, что теоретически может принести вред пользователю, но на 100% защитить себя от этого невозможно. Да и не нужно.

Отсутствует

№3513-12-2016 00:52:27

Re: Инженер Google сравнил антивирусы с мёртвой канарейкой

то есть совсем грубо флэшка сама откроет диск и запусти зловред который на нём. для системы это будет выглядет как юзер набравший на клавиатуре команды для запуска. и отключение авторана тут не спасёт.

и линупс тоже ибо команды то от "юзера" идут.

Ну вот я включил USB-клавиатуру, что я должен на ней нажать, чтоб гарантированно в своём линупсе запустить какое-нибудь ` /usr/bin/printf 'PWND\n'` или что-нибудь типа того? На винде, конечно, есть гарантированный Win-R (или как там оно у вас?), но это, мягко говоря, будет заметно.

Ядрёная консоль делает меня сильней!

Отсутствует

№3613-12-2016 01:55:49

- okkamas_knife

- We are the Borg. Resistance is futile.

- Группа: Members

- Зарегистрирован: 21-10-2009

- Сообщений: 9558

- UA:

38.0

38.0

Re: Инженер Google сравнил антивирусы с мёртвой канарейкой

ну погугли мне просто лень рыться в новостях ибо древняя, там даже пруфы и исходники были..

если мне не изменяет память весной вроде проскакивала.

ну и немножко мозг включи - переключиться в терминал по хоткею не проблема Ctrl+Alt+Fn или win+r для запуска в винде

а там уже набирай что хочешь

ну и неужели ты думаешь что скрипт будет нажимать клавиши настолько медленно что ты увидишь и поймешь?

насколько помню там еще и детект операционки был по реакции на нумлок или скроллок.

тоесть втыкаешь флэщку она детектит вин это или никсы и выбирает соответствующую последовательность для передачи

в никсах зайти в папку mnt и там пробежаться по подпапкам ища нужный файл для запуска

в винде тупо d:\virus.exe e:\virus.exe итд и если попал на диск флэшки то он запустится .

както так..

я помню те времена когда обновления программ убирали проблемы и исправляли баги, а не добавляли их.

toxID:05AB9B827D896AACEE7FF4573A02FB8F025F46ADC856B98F65BC1BA9BD21A81DC98BA9C36CE3

Отсутствует

№3713-12-2016 06:28:28

Re: Инженер Google сравнил антивирусы с мёртвой канарейкой

Для поднятия настроения окружающих:

ну погугли мне просто лень рыться в новостях

Опять старые отговорки, когда самому нечего сказать: "погугли", "мне лень рыться"... Лучше уж признайся - слышал звон, да не знаю, откуда он.  Иначе не было бы необходимости вновь распространять страшилки.

Иначе не было бы необходимости вновь распространять страшилки.

в никсах зайти в папку mnt и там пробежаться по подпапкам ища нужный файл для запуска

Нет там уже давно ничего! Этот каталог - атавизм... Э-э-х, бедолага! И такие люди пишут вирусы?  Вот он и будет искать в пустом месте незнамо что! ... Совет: ты б себе хоть раз(!) Линукс поставил, хотя б с флэшечки запустил, а уж потом бы рассуждал!

Вот он и будет искать в пустом месте незнамо что! ... Совет: ты б себе хоть раз(!) Линукс поставил, хотя б с флэшечки запустил, а уж потом бы рассуждал!

и линупс тоже ибо команды то от "юзера" идут.

В-о-от! Единственная правдивая вещь, которую услышал от тебя за последнее время.  И действительно: нормальные и добропорядочные пользователи GNU/Linux непременно работают под логином простого пользователя, причем с сильно урезанными правами. И сейчас этот моментик мы рассмотрим подробнее, но чуть ниже. Всему свое время!

И действительно: нормальные и добропорядочные пользователи GNU/Linux непременно работают под логином простого пользователя, причем с сильно урезанными правами. И сейчас этот моментик мы рассмотрим подробнее, но чуть ниже. Всему свое время!

Так вот, старый больной (с) Rosenfeld по этому поводу может сообщить следующее.

Эта проблема существует не с момента "где-то весной проскальзывала новость", а о ней официально было объявлено почти три года назад - на конференции Black Hat USA, 2014.

Авторы исследования - немцы Karsten Nohl (Карстен Ноль) и Jakob Lell (Якоб Лелль) из Security Research Labs - https://srlabs.de/

Уязвимость называется "Bad USB".

Замечу: проблема на самом деле достаточно глобальна, и относится ко всем типам устройств класса USB HID (human interface device), призванных стандартизировать и облегчить взаимодействие пользователей с множественными девайсами. Это достаточно удобная технология, потому что она позволяет выдавать одно HID устройство сразу за несколько. Примеры: фотоаппарат/видеокамера - он же выносной носитель; звуковая гарнитура - одновременно и наушники (out), и микрофон (in).

Что сделали немецкие исследователи? Они провели успешный реинжениринг и потом впоследствии перепрошили USB-контроллер Phison, внедрив на носитель софт для нескольких типов атак, предназначенных для:

1) заражения иных USB HID-носителей;

2) имитации выносной клавиатуры;

3) имитации сетевой карты, например - с подменом DNS-сервера на сервер злоумышленника и последующего перенаправления на фальшивые сайты;

4) выхода за пределы изолированного окружения виртуальной машины с последующим повышением привилегий;

5) заражения ОС при использовании загрузочной/инсталляционной флэшки.

Подробно проблема описана в сетевом журнале "Wired" - https://www.wired.com/2014/07/usb-security/

Слайды презентации (PDF) опубликованы на сайте Security Research Labs - https://srlabs.de/wp-content/uploads/20 … sec-v2.pdf (ах, да, совсем забыл, что okkamas_knife боится скачивать и открывать PDF!)

Исходный код прошивки, включая софт для атак, был впоследствии размещен на GitHub - https://github.com/brandonlw/Psychson

... Так что некоторые школьники вполне могут ощутить себя "настоящим ксакепом" и потренироваться с инфицированием родного виндоофтопика, равно как фотоаппарата сестры и маминого смартфончика!

Теперь о главном. Винда меня не интересует полностью, и я отдаю себе отчет в том, что с ее "безопасностью" можно творить ЛЮБЫЕ чудеса! Поэтому рассмотрим применение уязвимости в GNU/Linux. Я провел небольшой анализ; исходя из презентации, приведен всего лишь один способ "заражения" Linux-машины, и он тесно связан с совпадением сразу(!) нескольких условий:

А. ОС должна поддерживать использование Б-гомерзского sudo (привет, Убунточка!) - то есть систему временного повышения привилегий обычного пользователя.

Вот что, кстати, говорит моя любимая "Красная Шапочка" про использование sudo: https://diasp.org/posts/5814100 (почитайте, там действительно смешно, и даже имеется эротическая картинка! а еще - ссылка на прикольное мнение о Линуксе небезызвестного lleo)

B. Соответственно, ОС должна использовать Polkit (бывшую PolicyKit) - https://en.wikipedia.org/wiki/Polkit

PolicyKit is an application-level toolkit for defining and handling the policy that allows unprivileged processes to speak to privileged processes, in order to grant some user the right to perform some tasks in some situation.

Sample uses:

Let the user Hibernate and shutdown the computer.

Let the user manage (Wireless) connections.

Let the user mount/eject a removable media (CD/DVD, USB keys...)

Let the user access devices, like audio, scanner, etc.

C. Пользователь обязательно должен быть принужден(!) к осуществлению некоторых действий, связанных с введением своего (НЕ-администраторского!) пароля - например, при разблокировании хранителя экрана. Естественно - с последующим перехватом пароля.

D. К этому времени у пользователя в USB-порту уже(!) должна находиться чужая злонамеренная  USB-флэшка!

USB-флэшка!

Таким образом, без раскрытия-перехвата пользовательского (даже не администраторского) пароля активация вредоносного ПО гипотетически(!) может произойти только(!) в пределах обычного "урезанного" пользовательского окружения: ~/

К тому же, лично мне из презентации не столь ясно - где именно расположено прикладное вредоносное ПО, непосредственно осуществляющее несанкицонированные действия. Насколько я понял, перепрошивка была совершена для того, чтобы добавить в нее дополнительный идентификатор HID и выдать носитель, скажем, за выносную клавиатуру. Я абсолютно не уверен, что в микроскопической по объему прошивке могут разместиться все средства несанкционированного доступа/модификации, описанные выше в пп. 1-5. А это значит, что они в "открытом виде" хранятся на основном носителе. Что само по себе смешно! Правда, могу здесь ошибаться.

... А что уж там будет делать в пользовательском разделе /home наш "зловред" - сказать трудно. Наверное, попытается исполнить rm -Rf * (но к счастью, во всех вменяемых дистрибутивах GNU/Linux такая возможность давным-давно блокирована). Или попробует запустить знаменитый "молдавский вирус-шифровальщик" имени okkamas_knife - да-да, тот самый, который хранит свой пароль в открытом виде!

Замечу, что каждый контроллер уникален, и для любого из них надо разрабатывать отдельную зараженную прошивку. Уникальны даже разные версии одного и того же контроллера. К тому же не забывайте - исходные коды закрыты производителем, и вам предстоит вначале осуществить предварительный и тщательный реинжениринг!

Так что подготовить "универсальное" ПО и использовать его на любом микроконтроллере невозможно. К тому же, у всех контроллеров отличаются процедуры прошивок. То есть подготовить "универсальную" прошивку на все случаи жизни, со всеми вариантами атак и для всех ОС невозможно в принципе!

Таким образом, делаю промежуточные выводы:

Первое. Чтобы "заразить" (перепрошить) какую-то другую флэшку, параллельно подмонтированную в ОС, необходимо, чтобы нашему "зловреду" повезло настолько, что вторая оказалась бы с аналогичным контроллером. Причем исследователи создавали прошивку под конкретный случай: PS2251-03 firmware version 1.03.53 и честно предупреждают: мы тестировали, но не знаем, повезет ли вам с другими! Оно "может заработать", но "будьте осторожны". Вот здесь, кстати, на основе пользовательских откликов составлен список совместимого и несовместимого железа - https://github.com/brandonlw/Psychson/w … ed-Devices

Второе. Данный вид атак достаточно туп по своей сути. Так, он имитирует STDIN, но не может контролировать STDOUT - то есть исходящий поток информации, отображаемой в том числе и на мониторе. Соответственно, ПОЛНОСТЬЮ отсутствует обратная связь между злонамеренным софтом и непосредственной реакцией на его действия со стороны ОС. "Вирус" будет тупо пытаться выполнять какие-то заранеее предопределенные действия, не обращая внимания на правильность их выполнения. То есть - биться головой об стену. К тому же он, бедный, выдавая себя за "клавиатуру", на самом деле не в состоянии определить текущую пользовательскую раскладку или такой простой факт - выполнен ли вообще вход в ОС.

Третье. Я с трудом могу представить, чтобы в ОС, снабженной системой безопасности SELinux, мог бы пройти незамеченным любой чих, связанный с попыткой переопределения политик, изменения ролей, равно как и с другими "необычными" и нехарактерными действиями.

Четвертое. Практически уверен, что не пройдет и "незаметная" попытка создания нового сетевого соединения через новую фальшивую "карту", равно как и переопределение DNS-сервера на фейковый. Тем более, в моем личном случае - когда я использую DNSCrypt и осуществляю резолвинг не с внешнего, а с "внутреннего" нестандартного адреса - 127.0.0.2 (...т-с-с, адрес 127.0.0.1 недавно запрещен Роскомнадзором!)

Пятое. Необходимо слишком много совпадений условий, чтобы атака прошла благополучно. Так, к примеру, лично я не использую sudo, не применяю хранитель экрана (именно о нем упоминают немецкие исследователи) и, естественно, работаю с донельзя урезанными правами. К тому же, я принципиально не вставляю чужие носители в ОС, содержащую критичную информацию (это общепринятое ГЛОБАЛЬНОЕ правило безопасности), равно как и не подключаю к ней потенциальные источник угроз - смартфоны, фотоаппараты и т.п., даже если они "просто поставлены на зарядку". А уж тем более - чужие!

Шестое. Атака Boot Injection возможна только в том случае, если я окажусь полным идиотом и оставлю где-нибудь в порту USB-устройство; тем более - в такой критичный момент, как перезагрузка ОС. К тому же, в этом случае носитель должен содержать вирус уже не в своей прошивке, скрытой от глаз обычного пользователя, а непосредственно в общедоступной области. И надо быть полным кретином, чтобы невооруженным глазом не заметить на своем(!) накопителе посторонние файлы! Да и откуда они там возьмутся?

[UPDATED] А еще забыл упомянуть вот о какой смешной вещи - ведь этому бедному вирусу надо ж где-то жить! Не будет же вечно у меня в машине торчать чужая флэшка. Мы уже убедились, что "перепрошить" он может лишь девайс с аналогичным или схожим контроллером, если тому доведется физически присутствовать в машине. Значит, он постарается прописаться на винчестере. А это означает, что он, как и любой другой вирус, может быть найден и обезврежен. Вон, уже и антивирусное средство выпущено, которое блокирует запуск таких флэшек... Ссылку давать не буду, так как терпеть эту контору не могу! Они постоянно распространяют новости "про СТРАШНЫХ ВИРУСОВ В ЛИНУПСЕ" не хуже чем okkamas_knife.

ОБЩИЕ ВЫВОДЫ (только для GNU/Linux):

0. Атака является теоретической.

1. Атака является целевой, подготовленной для конкретной ОС, и не предназначена для "массового поражения".

2. Для проведения атаки ОБЯЗАТЕЛЕН физический доступ к компьютеру, причем в момент его работы.

3. Для проведения атаки ОБЯЗАТЕЛЕН доступ к USB-портам.

4. Без перехвата пользовательского пароля (который обязан ввести сам владелец машины) и последующего повышения привилегий ущерб для ОС от проведения атаки стремится к нулю или ничтожен.

Таким образом, это очередной вирус из разряда "Дяденька, запустите меня, пожалуйста, руками! И, умоляю, дайте мне пароль!" ... Я уже писал о чем-то подобном ранее.

МЕРЫ БЕЗОПАСНОСТИ:

Выражусь грубо, но очень четко и емко:

Первое. Не суйте то, что находится у вас спереди, в любые незнакомые щели и дыры!

Второе. Категорически отказывайтесь вставлять себе что-либо сзади!

Это были простейшие правила гигиены от Rosenfeld'a. Они касаются как безопасности при использовании съемных носителей и сторонних девайсов, так и вашей интимной жизни.

Всем желаю счастья и успехов! (с) "Вы там держитесь..." ![windows [windows]](img/browsers/windows.png)

Оригинал публикации: https://diasp.org/posts/6484328

Отредактировано Rosenfeld (13-12-2016 08:22:00)

Project Rosenfox: Pure, fast and secure inner settings for Mozilla Firefox. Global and complete manual on GitHub.

Отсутствует

№3813-12-2016 11:44:43

- okkamas_knife

- We are the Borg. Resistance is futile.

- Группа: Members

- Зарегистрирован: 21-10-2009

- Сообщений: 9558

- UA:

38.0

38.0

Re: Инженер Google сравнил антивирусы с мёртвой канарейкой

в результатах поиска вижу тут розенфельд прибежал отметиться своими "умными" мыслями

(сообщений то я не вижу)

потому пну его насчет "неуязвимого" линупса

http://www.opennet.ru/opennews/art.shtml?num=45669

эпичная же дырища

В маршрутизаторах Netgear выявлена критическая уязвимость, позволяющая через отправку не требующего аутентификации запроса выполнить произвольные команды с правами root.

Для эксплуатации уязвимости достаточно отправить запрос в формате "http://router_IP/cgi-bin/;COMMAND", например, для запуска команды "uname -a" с правами root достаточно открыть страницу "http://192.168.0.1/cgi-bin/;uname$IFS-a". Атака может быть совершена любым пользователем локальной сети, прохождение аутентификации не требуется.

PS

хотя это сообщение скорее будет полезно для адекватных но мало знающих людей - побудит всётаки разобраться а не слепо верить религиозным фанатикам.

я помню те времена когда обновления программ убирали проблемы и исправляли баги, а не добавляли их.

toxID:05AB9B827D896AACEE7FF4573A02FB8F025F46ADC856B98F65BC1BA9BD21A81DC98BA9C36CE3

Отсутствует

№3913-12-2016 12:10:48

Re: Инженер Google сравнил антивирусы с мёртвой канарейкой

(сообщений то я не вижу)

Экая лафа наступила: теперь не наблюдаешь, как тебя тут, аки котенка, тычут мордочкой в экск... я хотел сказать - в очередной раз ловят на неграмотности.  Зато другие-то участники форума видят! И смеются!

Зато другие-то участники форума видят! И смеются!

потому пну его насчет "неуязвимого" линупса

Мне лень повторяться, поэтому я тебе приведу цитату "из Розенфельда". Кстати, из разговора с тобою. Ты, наверное, запамятовал малость или, как вариант, косишь под дурачка:

нука напомни мне на чем работает большинство устройств участвующих в популярных нынче ботнетах?

Неужели на офтопике?

Я так и думал! ... А если ты ведешь речь о модной тенденции создавать ботнеты из "интернета вещей" (да, действительно: как я и писал выше, большинство из них работает на донельзя урезанном ядре GNU/Linux), то тут нет ничего странного. Исходные коды ядра, как ты знаешь, открыты для их свободного использования. и если идиоты-производители бытовых железок и прочих девайсов первым делом убирают оттуда функции защиты, то на кого обижаться-то? На Турвальдса? На Столлмэна? ... Если, к примеру, ты купишь "Мерседес", потом вырвешь из него заводскую сигнализацию, датчики и дверные замки, а потом бросишь на ночь во дворе, то кто будет виноват, что его угнали? Производитель? Нет! Ты сам.

Дружище, ОЧЕНЬ прошу: ну не выставляй себя малокомпетентным болтуном, а?  Ты - отличный генератор самых безумных идей; но вот с доказательной базой и их реализацией у тебя неизменно туго!

Ты - отличный генератор самых безумных идей; но вот с доказательной базой и их реализацией у тебя неизменно туго!

P.S. Ты скоро такими темпами (когда окончательно кончатся "аргументы" типа "дыры в роутерах") будешь хвататься за любую желтую опен-нетовскую "новость" об "уязвимостях" в умных часах или скороварках и вопить от радости: "Ну вот же! Вот в вашем линупсе опять уязвимость обнаружили!"

Linus Torvalds как бы намекает...

Отредактировано Rosenfeld (13-12-2016 12:22:28)

Project Rosenfox: Pure, fast and secure inner settings for Mozilla Firefox. Global and complete manual on GitHub.

Отсутствует

№4013-12-2016 14:19:42

- okkamas_knife

- We are the Borg. Resistance is futile.

- Группа: Members

- Зарегистрирован: 21-10-2009

- Сообщений: 9558

- UA:

38.0

38.0

Re: Инженер Google сравнил антивирусы с мёртвой канарейкой

пинок достиг цели!

даже не читая прозреваю какие тезисы в ответе

там плохой линупс,неправильный

вы все некомпетентны а я специалист потому что сижу на линупсе.

и что нибудь про столлмана и торвальса.

пешы исчо!

хотя лучшеб матчасть изучил и попытался освоить хотябы жабаскрипт хоть немного и закодить чтото сам.

мне лично нет нужды комуто чтото доказывать и если человеку лень самому искать подробности то это его проблема.

я помню те времена когда обновления программ убирали проблемы и исправляли баги, а не добавляли их.

toxID:05AB9B827D896AACEE7FF4573A02FB8F025F46ADC856B98F65BC1BA9BD21A81DC98BA9C36CE3

Отсутствует

№4113-12-2016 21:16:37

Re: Инженер Google сравнил антивирусы с мёртвой канарейкой

ну и немножко мозг включи - переключиться в терминал по хоткею не проблема Ctrl+Alt+Fn

Поучи-ка меня ещё, ламер виндовозный.

Ну переключился в tty1. Печатай что хочешь в приглашение о вводе логина, не проблема.

ну и неужели ты думаешь что скрипт будет нажимать клавиши настолько медленно что ты увидишь и поймешь?

Пф, а открытие-закрытие окна ты не заметишь, конечно.

насколько помню там еще и детект операционки был по реакции на нумлок или скроллок

Как можно определить операционку по реакции на клавиши? Клавиатуре-то кто скажет, какая там реакция? Разве что велят LED переключить.

Ядрёная консоль делает меня сильней!

Отсутствует

№4213-12-2016 22:01:27

Re: Инженер Google сравнил антивирусы с мёртвой канарейкой

хотя лучшеб матчасть изучил

Ты как-то по кругу повторяешь один и тот же набор стародавних мантр: "матчасть", "учите", "фанатики", "столлмэн". Неужели ты в самом деле думаешь, что участникам форума интересно это читать? При этом - ни единой толики интересной информации ОТ СЕБЯ. Сссылки на опеннет, увы, таковыми считаться не могут.

и если человеку лень самому искать подробности то это его проблема.

Лично мне - никогда не лень "искать подробности". Вот тебе хороший пример, чуть выше.

Как только ты начал нести невменяемую чушь о "новом страшном вирусе в линупсе", я не только отыскал исходную(!) информацию, но и провел ее анализ - последовательно, по пунктам, с доказательствами, пруф-ссылками и выводами. И что же - последовательное уличение тебя во лжи сильно повлияло на тебя самого? Да нисколько! Ты утерся и резво понесся дальше, повторяя одну и туже жвачку про "линукс-фанатиков".

А до этого что я сделал? Опять же в текущей теме - последовательно и с доказательствами - проанализировал твою бредовую идею "молдавского вируса-шифровальщика" (который хранит пароль в открытом виде и запускается самим пользователем!). И для этого мне тоже необходимо было "искать подробности" - хотя бы руководство по консольным ключам трижды не нужного(!) мне WinRAR'a (и не только их).

Ну и что же? Да аналогично: тебя ткнули мордочкой в собственные несуразицы, ты тут же завопил "рука-лицо", "учите матчасть!" и побыстрее слинял! Впрочем нет: ты еще и разобиделся на меня до такой степени, что сделал вид, будто "не читаешь больше" мои сообщения. Такая школьническая обида и школьническое же поведение тоже о многом говорят.

Причем я особо и не горжусь данными двумя фактами: мне в этой жизни интересно ОЧЕНЬ многое, поэтому таков мой обычный стиль работы в любой области знаний - исследовать, изучать, структурировать и тут же излагать на бумаге... В отличие от постоянно повторяющихся заявлений, типа:

мне лично нет нужды комуто чтото доказывать

Так ты что - этим гордишься что ли? Тебя б с таким подходом в два счета выставили с любой "ксакепской" конференции, если бы ты начал нести с трибуны бездоказательную пургу, а потом гордо заявил бы присутствующим: "А доказательства - гуглите сами"

Причем для подобного типа людей (выдвигающих бездоказательные мнения) имеется свое, и очень меткое определение. Правда я не рискую приводить его здесь, так как на форуме могут присутствовать детишечки до 18 лет.

Так что и это мы тоже слышали! Неоднократно. И, самое главное, на эту фигню я тоже уже отвечал:

https://forum.mozilla-russia.org/viewto … 04#p727404

Может чуток сменишь заезженную виндопластинку и напишешь хоть пару строк от себя?

Отредактировано Rosenfeld (13-12-2016 23:24:13)

Project Rosenfox: Pure, fast and secure inner settings for Mozilla Firefox. Global and complete manual on GitHub.

Отсутствует

№4313-12-2016 22:25:22

Re: Инженер Google сравнил антивирусы с мёртвой канарейкой

Пф, а открытие-закрытие окна ты не заметишь, конечно.

Думаю, что большинство windows-пользователей не смутит, если при втыкании флэшки быстро появится-исчезнет какое-нибудь окно. Скорее всего, пользователь примет это за установку драйверов к новому устройству или вроде того, так как винда часто так делает при втыкании незнакомой до этого флэшки. Другой вопрос, чем тут может помочь антивирус? Если флэшка смогла прикинуться клавиатурой, то для антивируса она так и будет клавиатурой. Если ОС не может отличить настоящую клавиатуру от фэйковой, то как тут антивирус поможет?

С тезисом о том, что антивирус не нужен, согласен, так как для того, чтобы те или иные способы обеспечения безопасности работала, администратор системы (в данном случае он же пользователь) должен полностью их контролировать, а для этого он должен понимать, на чём основана и как работают эти самые способы обеспечения безопасности.

Например, про права доступа всё предельно ясно: если у процесса нет прав доступа к файлу, соответствующее действие ему не удастся (например, вызов open () вернёт ошибку). Кстати, именно поэтому система прав доступа в linux, будучи в теории менее гибкой, чем ACL в windows, на практике зачастую оказывается более эффективной засчёт того, что она на порядок проще, в результате чего большинство пользователей linux понимает, как она работает, и грамотно выставляют права доступа к файлам (чего не скажешь обольшинстве пользователей windows). Конечно, okkamas_knife тут же скажет, что грамотный пользователь и в windows с правами доступа разберётся --- я не спорю, это действительно так, однако под windows это будет объективно сложнее (опять же, это не значит, что этого нельзя сделать --- ещё как можно, и даже нужно ). Но важно даже не это. Как в windows, так и в linux, человек, настраивающий права доступа, имеет возможность понимать, ЧТО он делает и ЗАЧЕМ, так как предельно прозрачен механизм работы. Это позволяет правам доступа быть эффективной мерой безопасности.

). Но важно даже не это. Как в windows, так и в linux, человек, настраивающий права доступа, имеет возможность понимать, ЧТО он делает и ЗАЧЕМ, так как предельно прозрачен механизм работы. Это позволяет правам доступа быть эффективной мерой безопасности.

Антивирус же --- эдакий магический чёрный ящик. Что и как он делает, пользователь не знает, да и знать, что интересно, не может: производитель антивируса вряд ли выложит описание принципов его работы. На самом деле подозреваю, что даже разработчики антивируса зачастую не знают всего, что их продукт может делать: всё-таки современные антивирусы --- программы достаточно сложные и разрабатываются много лет. Поэтому как ни крути, понимания того, что происходит, добиться практически невозможно.

Я уже не говорю о том, что вирусы выходят и новые, а эвристическим анализов всего не предусмотреть чисто теоретически (проблема останова всё-таки неразрешима...). Да и потом, что считать вирусом (или, говоря обобщённо, вредоносным ПО)? Обычный ssh сервер может быть как полезной программой, если пользователь его поставил для себя, и контролирует ситуацию, так и частью трояна, если его установил втихаря "доброжелатель"... А экспериментальный вирус, который пользователь написал для себя в образовательных целях? Для него это полезная программа, до тех пор, пока он её контролирует, а если она попадёт на чей-то ещё комп, то тут же станет вредоносной. Вот и получается, что даже для того, чтобы определить, является ли программа вредоносной, нужна информация о том, знает ли о ней пользователь, и что ему нужно. Антивирусу такую информацию добыть просто неоткуда. Поэтому антивирус не может являтся эффективным средством для обеспечения компьютерной безопасности.

Добавлено 13-12-2016 22:26:29

лично я не использую sudo

А что используете? Логинитесь под root-ом из текстовой консоли?

Отредактировано X Strange (13-12-2016 22:26:29)

# rm -rf /

Отсутствует

№4413-12-2016 22:59:08

Re: Инженер Google сравнил антивирусы с мёртвой канарейкой

А что используете? Логинитесь под root-ом из текстовой консоли?

Я уже опосредованно отвечал на данный вопрос в текущей теме, приведя ссылку: https://diasp.org/posts/5814100 (осторожно, лоли!)

X Strange, вот сформулируйте сами - в чем опасность применения sudo?

Project Rosenfox: Pure, fast and secure inner settings for Mozilla Firefox. Global and complete manual on GitHub.

Отсутствует

№4513-12-2016 23:04:53

- okkamas_knife

- We are the Borg. Resistance is futile.

- Группа: Members

- Зарегистрирован: 21-10-2009

- Сообщений: 9558

- UA:

38.0

38.0

Re: Инженер Google сравнил антивирусы с мёртвой канарейкой

Поучи-ка меня ещё, ламер виндовозный.

от розенфельда линуксит подхватил?

Пф, а открытие-закрытие окна ты не заметишь, конечно.

а ты втыкая флэшку в экран непрерывно смотришь? там времени то много не надо

ну и ещё раз повторяю - погугли там все было подробно было расписано

то что я написал это просто грубая прикидка как действовать, написанная с ходу без гугления и проверки.

ты ж погромист вроде и должен знать что всегда всплывает куча нюансов и мелочей

даже в простой задаче скопировать файл, можно написать copy a b а потом выясняется то файла такого нет то прав нет то еще чтото..

вот там люди поковырявшись и решили эти нюансы.

Конечно, okkamas_knife тут же скажет, что грамотный пользователь и в windows с правами доступа разберётся --- я не спорю, это действительно так, однако под windows это будет объективно сложнее

чем сложнее?

принципы в общем одни и теже так что тут дело знаний и привычек.

с тем что написано ниже согласен. всё упирается в пользователя.

Вот и получается, что даже для того, чтобы определить, является ли программа вредоносной, нужна информация о том, знает ли о ней пользователь, и что ему нужно. Антивирусу такую информацию добыть просто неоткуда. Поэтому антивирус не может являтся эффективным средством для обеспечения компьютерной безопасности.

именно. я выше приводил пример.

кстати про команду в твоей подписи - изза чего её запретили? ага изза тех кто как розенфельд слепо верит всему что пишут в интернетах вместо того чтоб читать справку и думать головой..

команды это всего лишь инструменты и надо самому разбираться что и как работает и что хочешь получить в итоге, а не слепо следовать чьим то указаниям.

я помню те времена когда обновления программ убирали проблемы и исправляли баги, а не добавляли их.

toxID:05AB9B827D896AACEE7FF4573A02FB8F025F46ADC856B98F65BC1BA9BD21A81DC98BA9C36CE3

Отсутствует

№4613-12-2016 23:30:09

Re: Инженер Google сравнил антивирусы с мёртвой канарейкой

Я уже опосредованно отвечал на данный вопрос в текущей теме, приведя ссылку: https://diasp.org/posts/5814100 (осторожно, лоли!)

Посмотрел, но не нашёл ничего конструктивного. Если можно, поясните, что имелось в виду.

X Strange, вот сформулируйте сами - в чем опасность применения sudo?

Ну, на мой взгляд, в двух вещах.

1. sudo спрашивает пароль у пользователя в сеансе ограниченного аккаунта. Если последний скомпрометирован, то это приводит к компрометации root (например, sudo может запуститься поддельный). То же самое относится к screensaver (вы его тоже вроде как упоминали, поэтому рискну предположить, что речь шла именно об этой проблеме), а также к графическим утилитам типа gksu. Решения же возможны разные, поэтому я и спросил. Самое простое --- логиниться под root-ом только из текстовой консоли (когда это необходимо).

2. sudo является suid-файлом (точнее, должно иметь capability setuid), что повышает вероятность наличия уязвимости (например, из-за ошибок в самом sudo).

чем сложнее?

Сложнее не в смысле hard, а в смысле complicated. В linux права доступа задаются 12-ю битами, которые только идиот не запомнит. В windows больше наворотов (биты на запрет, наследование прав от внешних каталогов, большее количество групп для одного файла), что это даёт возможность легко напортачить. При этом необходимость этих возможностей на практике весьма сомнительна, я ни разу не встречал ситуации, в которой обычных linux прав доступа не хватало бы.

принципы в общем одни и теже так что тут дело знаний и привычек.

А вот это безусловно.

# rm -rf /

Отсутствует

№4713-12-2016 23:59:46

Re: Инженер Google сравнил антивирусы с мёртвой канарейкой

от розенфельда линуксит подхватил?

На невежество и хамство я отвечаю резко.

А на линуксах я сижу с 2007 года. С 2009 — исключительно на линуксах. Розенфельд тогда ещё XMLки расширений лисьих в блокноте ковырял.

а ты втыкая флэшку в экран непрерывно смотришь? там времени то много не надо

Тем не менее, обычно это требует некоторого времени. Недостаточно для того, чтобы прервать что-то, это правда.

ну и ещё раз повторяю - погугли там все было подробно было расписано

Сейчас, всё бросил и стал искать то, не знаю что.

ты ж погромист вроде и должен знать что всегда всплывает куча нюансов и мелочей

даже в простой задаче скопировать файл, можно написать copy a b а потом выясняется то файла такого нет то прав нет то еще чтото..

вот там люди поковырявшись и решили эти нюансы.

Что-то сомнительно.

То, что типовая установка убунты тоже может быть заражена при условии, что пользователь залогинен, sudo настроен по умолчанию и т.д., я склонен признать вполне возможным. А вот что «предусмотрено (почти) всё»…

В windows больше наворотов (биты на запрет, наследование прав от внешних каталогов, большее количество групп для одного файла), что это даёт возможность легко напортачить. При этом необходимость этих возможностей на практике весьма сомнительна, я ни разу не встречал ситуации, в которой обычных linux прав доступа не хватало бы.

Ради справедливости замечу, что у всех распространённых файловых системах есть ACL. Правда, я их в деле не видел ни разу.

X Strange, вот сформулируйте сами - в чем опасность применения sudo?

Хаять sudo может только хронический убунтофоб холо^Wлокалхоста: всем известно, что sudo — важная и полезная вещь.

Ядрёная консоль делает меня сильней!

Отсутствует

№4814-12-2016 00:12:17

Re: Инженер Google сравнил антивирусы с мёртвой канарейкой

Ради справедливости замечу, что у всех распространённых файловых системах есть ACL. Правда, я их в деле не видел ни разу.

Очень существенная оговорка. На наличие ACL в linux можно не обращать внимания, так как оно не может разрешить то, что запрещено обычными правами доступа. Да и поддержку их в ядре легко выпилить нафиг. Естественно, в современном линуксе тоже дофига наворотов. Например, про process capabilities я относительно недавно узнал. Также есть атрибуты, acl, selinux, apparmor, и ещё дофига всего (по выбору). Но важно то, что классические права доступа UNIX по-прежнему работают, и на практике их хватает.

sudo — важная и полезная вещь.

Безусловно, но применять его нужно с осторожностью, особенно выдавая доступ с правами root.

# rm -rf /

Отсутствует

№4914-12-2016 01:31:14

Re: Инженер Google сравнил антивирусы с мёртвой канарейкой

Если можно, поясните, что имелось в виду.

С удовольствием! Хотел было в двух словах, но не получилось - слишком много проблем обрисовалось... Ну ничего, все, что написал, однозначно сгодится для очередной книжки...

Итак:

ПОЧЕМУ НИКОГДА НЕ СЛЕДУЕТ ИСПОЛЬЗОВАТЬ SUDO?

0. ПРЕАМБУЛА

Вначале приведу несколько цитат из интернета, утверждающих обратное, мол sudo - это более новое, прогрессивное и безопасное средство администрирования! Логин и пароль root'a не используются в принципе, а значит - жизнь чудесна и замечательна!

Допустим, с русскоязычного сайта/форума техподдержки Ubuntu (раздел "Официальная документация"):

"Когда нужно работать под пользователем root?

Ответ - прост: НИКОГДА.

Более того, в дистрибутивах на основе Debain (к коим относится и Ubuntu) работа под пользователем root заблокирована - интерактивно залогиниться в консоль или GUI под ним нельзя".

... Увы, но кроме данного голословного и категоричного заявления администраторы форума не приводят никаких доказательств.

Еще одна цитата, почерпнутая с какого-то сайта, найденного наобум по ключевым словам "su" и "sudo", несколько проясняет "радости жизни" с sudo:

"Использование по умолчанию sudo вместо su имеет некоторые преимущества. Пользователям Ubuntu необходимо помнить только один пароль, в то время как пользователям Fedora и других дистрибутивов требуется создавать отдельные аккаунты для root и обычного пользователя, каждый со своим паролем".

1. КОНСТАТАЦИЯ

Таким образом, мы видим, что за главное преимущество в работе выдается "удобство" исполнения административных и, следовательно - потенциально опасных функций. В системах, подобных Ubuntu и ее многочисленным форкам, практически любой пользователь, включая, конечно же, первого зарегистрированного в системе (при ее инсталляции), может с легкостью, используя свой собственный(!), а отнюдь не администраторский пароль, управлять ОС...

Кто вообще решил, что такая ситуация нормальна?! Кто вообще решил, что ОДИН пароль на ВСЕ случаи - это нормально?! С точки зрения безопасности - это полный бред!

2. ВАРИАНТЫ УГРОЗ

1. Главная опасность - резкое повышение административных прав пользователя с урезанными полномочиями. Причем для этого нет нужды применять отдельный пароль root: пользователь вводит свой обычный пароль!

2. Дискредитация обычного пользователя, имеющего права запускать sudo, однозначно приводит к дискредитации и последующему несанкционированному доступу к системе.

3. Атакующей стороне нет необходимости получать доступ к паролю root'a - единственного(!) человека, обязанного отвечать за администрирование и безопасность ОС. Достаточно заполучить пароль некомпетентного или безответственного пользователя.

4. Практически невозможно предотвратить следующую ситуацию, когда уполномоченные лица - сборщик, системный администратор и т.п. - занимающиеся массовой установкой и подготовкой компьютеров для последующей работы на них людей с низкой квалификацией или недостаточным уровнем подготовки, могли бы заблокировать некорректное выполнение ими административных команд.

Примеры: OEM-продажи или массовая установка ОС на компьютеры в пределах какого-либо внутреннего подразделения (бухгалтерия, отдел кадров и т.п.). В таких случаях при инсталляции ОС на компьютерах традиционно создается одна(!) пользовательская учетная запись, и она неизбежно обладает администраторскими правами! ... Что может натворить некомпетентный человек, обладающий неограниченными правами, всецело зависит только от его фантазии!

5. Возможность "беспарольного" использования sudo - если при инсталляции ОС от пароля отказались, либо он намеренно был отключен впоследствии. Это - жутчайшая дыра в безопасности, тем не менее, я знал многих пользователей "Убунточки", которые с радостью отказывались от паролей: "А зачем он мне нужен?"

Пример: Для нормальных и уважающих себя дистрибутивов GNU/Linux, ориентированных на безопасность, такая ситуация невозможна в принципе! Более того, даже при инсталляции система (такая, как RHEL, CentOS, Fedora и их "спины") не даст назначить слабый, короткий или априорно уязвимый пароль.

6. Система какое-то время помнит введённый пароль (сохраняет открытой sudo-сессию, инициированную обычным пользователем). В случае с "истинным" компетентным root'ом, запускающим административную сессию, последний, как правило, более внимательно относится и к ее корректному и своевременному завершению.

7. "Привычность" возникновения множественных запросов на использование sudo и, особенно, ее графического аналога - gksu, в тривиальных ситуациях: при изменении даты/времени и т.п. может привести к тому, что при появлении нового запроса, исходящего от вредоносного ПО, "обычный" пользователь так же привычно и особо не разбираясь в ситуации, введет свой пароль.

8. Пароль обычного (первого зарегистрированного при инсталляции ОС) пользователя, использующего sudo, применяется ВО ВСЕХ ситуациях. В частности - и для частичного(!) дискового шифрования ОС (если, конечно, поклонники Ubuntu вообще обременяют себя подобными "мелочами"). Это означает, что при завладении паролем первого пользователя, зарегистрированного в ОС при ее инсталляции, будет получен доступ к разделу /home на HDD, зашифрованного подобным паролем. Примечание: системные разделы в Ubuntu НЕ шифруются никогда - да и зачем, правда ведь?

Примеры: Это очень важная тема, и я остановлюсь на ней подробнее. В Red Hat такая ситуация невозможна в принципе:

а) там существует полноценное шифрование всех разделов, включая "/", "/swap", "/home";

б) пароли root и первого "обычного" пользователя запрашиваются на этапе инсталляции ОС. И они, конечно же, различны;

в) сразу после исполнения GRUB дальнейшая загрузка ОС прекращается - до правильного введения ОТДЕЛЬНОГО пароля или даже РАЗДЕЛЬНЫХ паролей, последовательно расшифровывающих системный раздел и раздел подкачки. Обращаю особое внимание: эти пароли НЕ имеют никакого отношения к паролю root'a или к паролям непривилегированных пользователей;

г) после загрузки ОС пользователю предлагается ввести свой отдельный логин и пароль, не имеющие ни малейшего отношения к выполнению root-привилегий. Эта связка расшифровывает ТОЛЬКО пользовательский "домашний" каталог /username на отдельной партиции /home и предоставляет доступ ТОЛЬКО к нему;

д) при получении злоумышленниками физического доступа к компьютеру не сработает даже принудительный сброс пароля root'a сразу после запуска GRUB (да-да, такая возможность предусмотрена и документирована самими разработчиками!) ... Почему? Да потому что, даже если сбросить пароль root'a, при полнодисковом шифровании все вышеперечисленные разделы все равно окажутся зашифрованными ОТДЕЛЬНЫМИ паролями - не зависящими от пароля root. Следовательно, дальнейшая ЗАГРУЗКА ОС или ДОСТУП к любым системным и пользовательским областям окажутся НЕВОЗМОЖНЫМИ!

Подтверждение пункта "д" с официального сайта (раздел "Сброс администраторского пароля):

Encrypted partitions

Whichever GRUB version your system has, if you have an encrypted partition, you are prompted for the pass phrase before mounting the filesystems. If have more than one encrypted partition and they all share a global pass phrase, select the option for global pass phrase. Otherwise, enter the pass phrase separately for each partition.

... Ну а о том, насколько катастрофичным окажется легкий и доступный сброс пароля в Ubuntu - см. чуть ниже.

9. Любой обычный пользователь многопользовательской системы (т.е. равный среди многих), имеющий возможность повышения привилегий (т.е. используя sudo), может с легкостью перехватить на себя "истинно" рутовские функции, задав ему явный пароль и активировав в lightdm отображение окна ввода логина/пароля. Даже несмотря на заверения, что root в Ubuntu якобы "запрещен! Вот как просто это осуществляется (информация почерпнута с русскоязычного сайта поддержки Ubuntu):

1) Устанавливаем root пароль. Введите в терминал:

sudo passwd root

2) Включаем пункт «Введите логин». Введите в терминал:

gksu gedit /etc/lightdm/lightdm.conf

В конце файла допишите: greeter-show-manual-login=true

3) Перезагружаем lightdm. Введите в терминал:

sudo service lightdm restart

Таким образом, активировав учетную запись root, любой злонамеренный пользователь может полностью перехватить на себя административные функции в многопользовательской среде - со всеми вытекающими последствиями. Поэтому утверждение, процитированное krigstask'ом по ссылке http://unix.stackexchange.com/questions … 5344#35344

Because it takes the sudoer's password instead of the root password, sudo isolates permission between multiple sudoers.

выглядит смехотворным! От пользователя, заполучившего полновесные права root'a, "isolates permission between multiple sudoers" НЕ спасет!

10. На русскоязычном сайте поддержки Ubuntu честно признаются (см. предыдущую ссылку):

sudo без пароля — чудовищная дыра в безопасности, кому попало разрешено делать что угодно. Если вы разрешили это намеренно — срочно верните обратно как было. Однако, в некоторых случаях sudo внезапно перестаёт требовать пароль само по себе. Если сделать visudo, то можно увидеть примерно такую строку, которую пользователь вроде бы не добавлял:

ALL ALL=(ALL) NOPASSWD:ALL

Скорее всего, эта катастрофичная строка была добавлена при установке программы типа Connect Manager от МТС или Мегафона.

Вы поняли? вы вчитались? "ВНЕЗАПНО ПЕРЕСТАЕТ требовать пароль САМ ПО СЕБЕ!"

Лично я - в полном ужасе! Если дело обстоит именно так, и любой убогий модем от стороннего производителя может с легкостью АННУЛИРОВАТЬ парольный запуск sudo ... то я в шоке! Даже и не знаю, как прокомментировать! К тому же, даже причина обнуления паролей не установлена точно: "возможно, что насрал модем!"... А если не модем? А если проблема кроется в реализации самой sudo?!

Так что ребята с рускозычного сайта поддержки Ubuntu явно неправильно истолковали давнее правило "НИКОГДА не РАБОТАЙ из-под рута!" (тут имеется в виду обыденная и повседневная пользовательская работа с прикладным ПО), вот почему придумали свое, с абсолютно другим подтекстом: "Никогда не пользуйся правами рута". А это - две большие разницы.

3. ВЫВОДЫ

Надеюсь, что для всех вменяемых и трезвомыслящих людей они очевидны:

man su

Оригинал сообщения: https://diasp.org/posts/6488989

Отредактировано Rosenfeld (14-12-2016 23:57:30)

Project Rosenfox: Pure, fast and secure inner settings for Mozilla Firefox. Global and complete manual on GitHub.

Отсутствует

№5014-12-2016 03:41:05

Re: Инженер Google сравнил антивирусы с мёртвой канарейкой

Приложение к п.8 (см. выше)

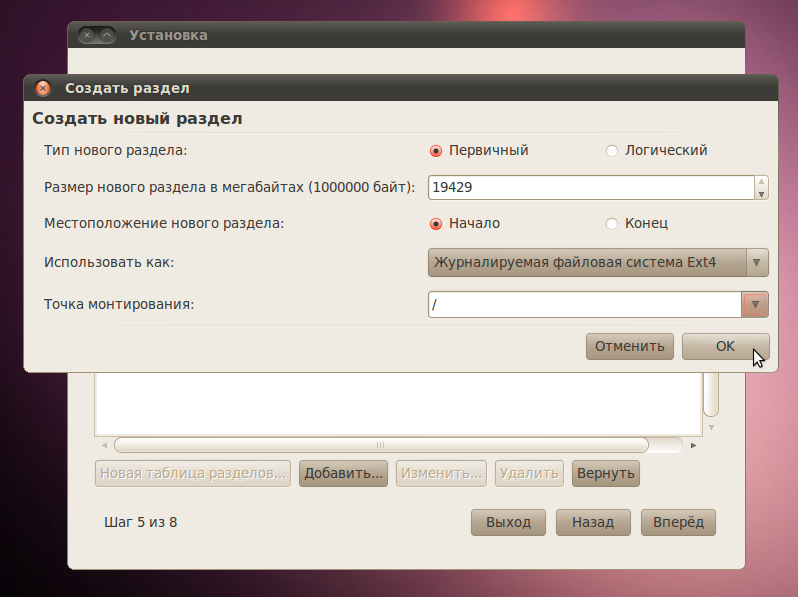

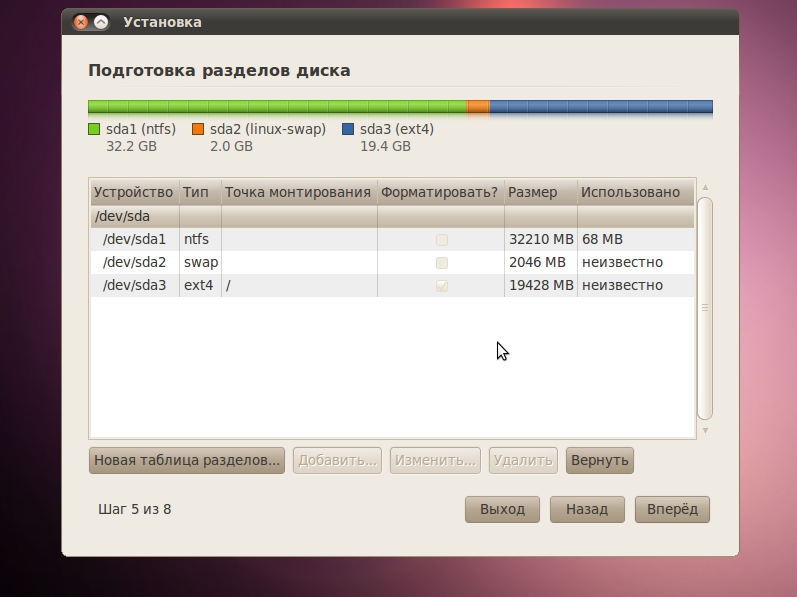

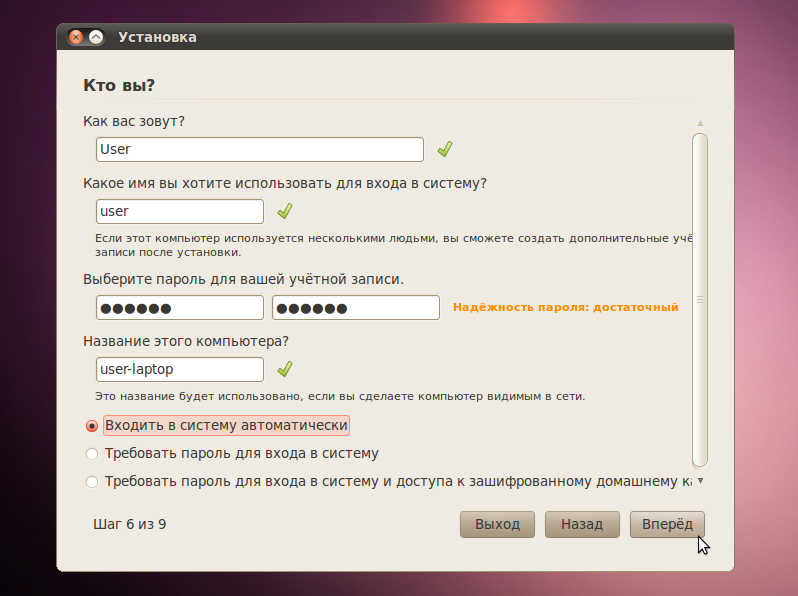

Вот три характерных скриншота из полуофициального русскоязычного мануала http://help.ubuntu.ru/wiki/ubuntu_install, которые наглядно показывают: КАК ИМЕННО относятся к проблеме обеспечения безопасности, дискового шифрования и схемам применения паролей разработчики Ubuntu

Осторожно! Контент содержит информацию +18! Никогда не используйте рекомендации по установке ОС, приведенные ниже!

Как видим, нет никакой возможности зашифровать отдельный раздел!

И здесь - тоже нет!

Слабая попытка оповестить пользователя о возможности шифрования раздела /home - и ТОЛЬКО его одного! Как видим, ни о каком шифровании системного раздела и раздела подкачки речь не идет... И еще: догадайтесь - каким именно паролем "зашифруется" раздел /home?  Вернее - "зашифровался бы", потому что из иллюстрации видно, что пользователю предлагается выбрать беспарольный вход в ОС!

Вернее - "зашифровался бы", потому что из иллюстрации видно, что пользователю предлагается выбрать беспарольный вход в ОС!

Для сравнения - вот как обеспечивается безопасность в RHEL/Fedora/CentOS в процессе инсталляции ОС

Как видим - все по честному: для каждого создаваемого раздела в Anaconda предусмотрена возможность раздельного шифрования (отдельными, т.е. НЕ-root и НЕ-user паролями!)

А вот как инсталлятор Anaconda отреагирует, если не дай Б-г не будут назначен пароль администратора и не создан новый пользователь! Кстати, если новый пользователь действительно не будет создан, то это ненадолго - ровно до первой загрузки системы, когда активируется мастер постинсталляционной настройки, и он однозначно предложит создать обычного юзера и присвоить ему пароль.

А вот это - общий подход "Красной Шапочки" к обеспечению ДЕЙСТВИТЕЛЬНОЙ и КОМПЛЕКСНОЙ безопасности ОС:

[UPDATED:]

Important

There are several potential risks to keep in mind when using the sudo command. You can

avoid them by editing the /etc/sudoers configuration file using visudo as described

above. Leaving the /etc/sudoers file in its default state gives every user in the wheel group

unlimited root access.

By default, sudo stores the sudoer's password for a five minute timeout period. Any

subsequent uses of the command during this period will not prompt the user for a

password. This could be exploited by an attacker if the user leaves his workstation

unattended and unlocked while still being logged in. This behavior can be changed by

adding the following line to the /etc/sud o ers file:

Defaults

timestamp_timeout=value

where value is the desired timeout length in minutes. Setting the value to 0 causes sudo to

require a password every time.

If a sudoer's account is compromised, an attacker can use sudo to open a new shell with

administrative privileges:

sudo /bin/bash

Opening a new shell as root in this or similar fashion gives the attacker administrative

access for a theoretically unlimited amount of time, bypassing the timeout period specified

in the /etc/sudoers file and never requiring the attacker to input a password for sudo

again until the newly opened session is closed.

Отредактировано Rosenfeld (15-12-2016 00:55:20)

Project Rosenfox: Pure, fast and secure inner settings for Mozilla Firefox. Global and complete manual on GitHub.

Отсутствует