Объявление

Administrator

№27626-04-2010 06:32:40

Re: Интернет – территория свободы: от чего и для чего?

Я не увидел ни слова про уязвимость в Firefox, кстати. Как он распространяется-то, Zeus ваш?

Это троян. Пользователь самолично устанвливает его на компьютер в момент установки заражённой программы. После чего Zeus начинает заражать бинарники в системе. Так что тут даже уязвиморсти IE не при чём... Похоже поражаются исполняемые файлы или библиотеки IE и FF, после чего эти браузеры начинают внимательно следить за вводимыми пользователем данными.

И похоже зараза буржуйская, т.к. на постсовке Опера тоже имеет большую долю и была бы в списке проблемных.

...она старалась, чтобы я больше времени проводил в разных пионерлагерях и группах продлённого дня - кстати сказать, удивительную красоту последнего словосочетания я вижу только сейчас. (c) Виктор Пелевин

Отсутствует

№27726-04-2010 08:07:40

Re: Интернет – территория свободы: от чего и для чего?

Это троян

Ну да, я так и думал.

И похоже зараза буржуйская, т.к. на постсовке Опера тоже имеет большую долю и была бы в списке проблемных.

Ну «была бы» — это уж как-то слишком уверенно, но с равным успехом могла бы быть — бесспорно.

Ядрёная консоль делает меня сильней!

Отсутствует

№27826-04-2010 21:22:50

Re: Интернет – территория свободы: от чего и для чего?

Все настойчиво добиваются, чтобы тема была закрыта? (п. 2.12).

сообщения удалены!

Через сомнения приходим к истине. Цицерон

Отсутствует

№27927-04-2010 00:36:53

Re: Интернет – территория свободы: от чего и для чего?

читаем первое сообщение http://forum.mozilla-russia.org/viewtopic.php?pid=413173#p413173 и п. 2.12

выходим за рамки - закрываем.

ВСЁ.

Через сомнения приходим к истине. Цицерон

Отсутствует

№28027-04-2010 22:48:10

- George Yves

- Help you I can

- Группа: Extensions

- Откуда: Полоцк, Беларусь

- Зарегистрирован: 22-05-2008

- Сообщений: 1886

- UA:

3.6

3.6

Re: Интернет – территория свободы: от чего и для чего?

http://www.belta.by/ru/news/cis_balt?id=523722

ЕС создаст специализированную организацию по выявлению преступлений в Интернете

27 апреля, Лондон /БЕЛТА - ИТАР-ТАСС/. Евросоюз приступает к созданию специализированной организации ЕС по выявлению и контролю за преступлениями в Интернете.

19 апреля нынешнего года на заседании министров иностранных дел ЕС в Люксембурге было принято решение предоставить Еврокомиссии мандат на формирование подобной автономной структуры Евросоюза. Уже согласовано, что ее штаб-квартира расположится в Гааге в зданиях Европола - европейского подразделения координирующего органа мировых полицейских служб - Интерпола.

Задачей новой организации станет выявление преступной деятельности в мировом и европейском Интернете, включая незаконные финансовые схемы. Она также будет бороться с распространением детской порнографии.

Сейчас внутри Европола существует отдел, который занимается наблюдением за европейской частью Интернета, однако он не имеет ни широких полномочий, ни крупного финансового бюджета. С созданием новой специализированной организации ЕС это положение изменится.

May the FOSS be with you!

Отсутствует

№28128-04-2010 18:40:16

Re: Интернет – территория свободы: от чего и для чего?

Файловые обменники отключают один за другим

Вслед за популярным файловым обменником iFolder.ru правоохранительные органы взяли под свой контроль аналогичный сервис Filehoster.ru. Сотрудниками Управления "К" МВД РФ был опечатан сервер, на котором и был размещен файлообменный сервис с ежедневной посещаемостью до 15 тысяч уникальных пользователей. Хостинг располагался на оборудовании ООО "Филанко" (hoster.ru и datahouse.su).

По словам Игоря Каменева, владельца Filehoster.ru, для него стало настоящей неожиданностью действия сотрудников отдела "К". Каменев признался, что всегда охотно сотрудничал с ними и предоставлял все необходимые данные по первому запросу.

За первые четыре месяца 2010 года уже зарегистрировано несколько громких расследований по факту свободного размещения контента в интернете. Так, в феврале российский регистратор доменов приостановил делегирование домена крупнейшего в рунете торрент-трекера torrents.ru. Прокуратура до сих пор расследует дело о нарушении авторских прав. В марте был закрыт сервис iFolder.ru, который подозревали в размещении порнографии. Следующий на очереди - Filehoster.ru.

Правительство отрегулирует интернет

Министерство связи и массовых коммуникаций (Минкомсвязи) РФ намерено внести некоторые изменения в законопроект, регулирующий отношения при использовании сети интернет. В рамках внесенных поправок предлагается сделать интернет более открытым для силовых структур. В частности говорится о запрете произвольного ограничения доступа к информации тем, кто не имеет на это права, а также о регулировании обязанностей регистраторов доменов.

Последний пункт требует от регистраторов, чтобы те приостанавливали доступ к доменам, если пользователь указал о себе неверную информацию. В штате должны быть несколько сотрудников, уполномоченных на оперативное взаимодействие с правоохранительными органами.

В законопроекте будут четко определены статус оператора связи, осуществляющего доступ к сети интернет, и процедуры блокирования информации в Сети. По словам заместителя главы Минкомсвязи Алексея Солдатова, новый закон об интернете РФ не требуется - достаточно расширить существующий.

Алиса: А сама жизнь - это серьезно?

Чеширский Кот: О да, жизнь это серьезно. Но не очень...

Отсутствует

№28229-04-2010 19:17:30

- George Yves

- Help you I can

- Группа: Extensions

- Откуда: Полоцк, Беларусь

- Зарегистрирован: 22-05-2008

- Сообщений: 1886

- UA:

3.6

3.6

Re: Интернет – территория свободы: от чего и для чего?

Ложный антивирус: обманка как угроза

Специалисты по компьютерной безопасности предупреждают: в Сети появляется все больше фальшивых антивирусов, выманивающих у пользователей деньги. По данным компании Symantec, сегодня в одних только США насчитывается несколько десятков миллионов компьютеров, зараженных мошенническими программами, за которые пользователи добровольно платят деньги. Подобный класс ПО и сервисов уже получил название rogueware. И сегодня его жертвами все чаще становятся европейцы и русскоязычные интернет-пользователи.

Настоящий взлет ложных антивирусов пришелся на 2009 год. Именно на протяжении минувшего года окончательно сформировалось разделение лжеантивирусов на две группы – действующие в режиме онлайн, и «классические» (инсталлируемые на ПК пользователя). Впрочем, к сегодняшнему дню угроза со стороны ложных антивирусов меньшей не стала. Скорее, наоборот.

Сложились даже своего рода «традиции». Например, на территории России и стран СНГ, а также в Европе киберзлоумышленники более активно используют схемы вымогательства, использующие вредоносные сайты, на страницах которых содержатся так называемые онлайновые лжеантивирусы. Ссылки на такого рода сайты распространяются в основном через электронную почту, взломанные аккаунты систем мгновенного обмена сообщениями (ICQ, AIM, QIP), а также через контекстную рекламу популярных поисковых систем и социальные сети.

В Северной Америке и Юго-Восточной Азии более распространено использование вредоносного ПО класса Trojan.Fakealert. В этом случае создатели якобы антивирусного сайта методами социальной инженерии убеждают пользователя в необходимости загрузить и установить ложную антивирусную программу. Далее эта программа имитирует антивирусное сканирование ПК, «обнаруживает» разного рода вирусы и троянцы, после чего предлагает пользователю отправить платное SMS-сообщение (реже) или провести в онлайне платеж со своей кредитной карты (чаще). В ответ якобы должен придти код активации функций лечения. Более того, нередко некая последовательность цифр действительно приходит, и пользователь вводит ее в окно активации. После этого лжеантивирус имитирует лечение «зараженного» ПК. Пользователь остается доволен и даже не подозревает, что его обманули. Понятное дело, что вся эта процедура не имеет совершенно ничего общего с лечением от зловредов.

Хотя зафиксированы атаки Trojan.Fakealert в том числе и на русскоязычных пользователей, больше всего пострадавших от данного типа угроз приходится на англоязычные страны. Там представители семейства Trojan.Fakealert обычно предлагают жертве замаскированной атаки оплатить «антивирус» банковской карточкой. Сумма перевода в этом случае составляет $50 и выше. Предложение об оплате «полнофункциональной версии антивируса» может выводиться как в интернет-браузере, так и непосредственно в интерфейсе лжеантивируса.

Если проанализировать статистику распространения Trojan.Fakealert начиная с осени прошлого года, становится очевидным, что с октября 2009 года данный тип вредоносных программ является одним из наиболее популярных у злоумышленников, действующих в Сети. Если посмотреть на двадцатку вредоносных программ в почтовом трафике, самых распространенных в феврале нынешнего года, то в ней можно увидеть сразу восемь модификаций Trojan.Fakealert.

Антивирусная компания «Доктор Веб» уже обнародовала ряд советов, которые помогут пользователям не стать жертвами мошенников, применяющих лжеантивирусы для получения нелегальных доходов. Напомню, что в России и странах СНГ наибольшее распространение получили мошеннические сайты, которые графически имитируют процесс сканирования антивируса, не заражая пользователя никакой вредоносной программой. Что касается способов оплаты, посредством которых злоумышленники получают доходы от распространения лжеантивирусов, то в России и СНГ это платные SMS-сообщения (стоимостью в среднем от 150 до 300 российских рублей).

Однако в конце февраля появился первый сайт на русском языке, который не только имитирует процедуру антивирусного сканирования, но и предлагает пользователю скачать некий дистрибутив, за которым скрывается один из представителей семейства Trojan.Fakealert.

Для справки: первые лжеантивирусы появились в Сети еще в 2005 году и тогда же были выделены в семейство вредоносных программ Trojan.Fakealert. Однако тогда подобные зловреды широкого распространения не получили. Массовое распространение троянцев – фальшивых антивирусов началось в середине 2009 года.

Согласно недавнему отчету Центра по предотвращению преступлений в Интернете (Internet Crime Complaint Center) ФБР США, интернет-мошенники, распространяющие в Сети поддельное антивирусное ПО, уже заработали на обманутых ими пользователях порядка $500 млн. Авторы отчета также предупреждают, что злоумышленники все активнее распространяют поддельные антивирусы, размещая всплывающую рекламу на популярных сайтах, в том числе и абсолютно легальных.

По данным ФБР, в конце минувшего года основная доля лжеантивирусов распространялась в виде файла с названием install.exe, упакованного в ZIP- архив. Данный архив предлагался в качестве обновления используемой почтовой системы (при этом сообщение было написано от имени администратора почтового сервера, который используется) или же обновления конкретно почтового клиента Microsoft Outlook.

Также файлы этого типа распространялись в письмах, в которых говорилось о том, что пользователь нарушает авторские права, загружая из Интернета объекты авторского права, и в приложенном архиве находится распечатка подозрительной активности пользователя за последние шесть месяцев. Кроме того, файл install.zip, содержащий очередную модификацию Trojan.Fakealert, выдавался киберпреступниками за утилиту для лечения локальной сети от сетевого червя Conficker (Win32.HLLW.Shadow.based по классификации Dr.Web).

Впрочем, все чаще дело не ограничивается простым выманиванием денег у обманутых пользователей. Новые подделки хакеров выглядят точно как настоящее ПО для борьбы с червями и троянами (причем в большинстве случаев бесплатное), но при этом программы на самом деле воруют пользовательские данные, а также дают злоумышленникам контроль над зараженной машиной. Всего за последнее время эксперты компании Symantec выявили порядка 250 разновидностей опасных программ с характерными названиями вроде Antivirus 2010 или SpywareGuard 2008. В совокупности они были загружены около 43 млн раз на протяжении 2009 года.

Вице-президент Symantec Винсент Уифер поясняет: «Они получают все – данные о ваших кредитных картах, ваши персональные данные и даже доступ к вашему ПК. Более того, ваш компьютер может стать одной из зомби-машин какого-нибудь ботнета».

Специалисты другой антивирусной компании, Panda Security, также бьют тревогу: они обнаружили еще одну разновидность мошеннического ПО. Программа под названием TotalSecurity2009 полностью блокирует работу всех приложений на компьютере до тех пор, пока пользователь не заплатит $49,95 за двухлетнюю лицензию или $79,95 за пожизненную лицензию на поддельный антивирус.

Как отмечают специалисты Panda Security, хакеры подошли к делу весьма основательно: фальшивый защитный комплекс имеет весьма убедительный интерфейс с множеством настроек и возможностью использования на нескольких языках. Чтобы пользователи могли хотя бы частично обезвредить вредоносное ПО, экспертам из Panda Security пришлось заняться своеобразным пиратством, выложив на своем сайте серийные номера от фальшивого антивируса.

Также все чаще встречается ситуация, когда администраторы вполне легальных сайтов оказываются в сговоре с распространителями ложного антивируса. При переходе пользователя на такой сайт на экране возникает сообщение о том, что на его компьютере якобы обнаружен один или сразу несколько вирусов. И тут же предлагается скачать бесплатную программу для удаления этих вирусов.

Скачанная, инсталлированная и запущенная программа, обосновавшись на ПК, продолжает сообщать о нахождении вирусов и указывает на необходимость купить платную версию, которая якобы лучше и способна с этими вирусами справиться. В случае своего согласия, пользователь платит за программное обеспечение, которое фактически ничего не делает. Иногда программа предлагается на платной основе с самого начала.

Администраторы, которые позволяют размещать подобные загрузки на своих сайтах, получают с каждого клика от 1 до 55 центов, утверждают в Symantec. Таким образом, доход посредников между разработчиками rogueware и пользователями, загружающими программы этого класса, за 2009 год составил в одних только США от $430 тыс. до $23,7 млн. Дать сколько-нибудь более точную оценку пока не представляется возможным.

Специалисты Panda Security говорят: «Злоумышленникам больше не нужно воровать персональную информацию пользователей для того, чтобы завладеть их счетами. При помощи ложных антивирусов они заставляют пользователя отдавать им деньги и все личные данные добровольно». По информации Panda Security, ежемесячно ложным антивирусным ПО инфицируется около 35 млн персональных компьютеров в мире.

А по данным антивирусной компании Sophos, партнерские сети, через которые распространяются ложные антивирусы, существуют уже давно и многие их них вполне законны. При этом значительная часть самых крупных и сомнительных партнерских программ расположены в России. Теперь эксперты советуют пользователям Рунета не доверять предложениям на сомнительных сайтах. А также напоминают, что настоящие производители антивирусного ПО вроде «Лаборатории Касперского», Eset или тех же Symantec и Panda Security никогда не станут проверять компьютер пользователя без его спроса и ведома. На сайтах производителей действительно существует возможность проверить компьютер онлайн или скачать пробный дистрибутив, но воспользоваться этим предложением можно только самостоятельно.

Однако пока разработчики лжеантивирусов успешно пользуются низкой квалификацией и наивностью большинства интернет-пользователей, а также всеобщим страхом перед вирусами и прочим вредоносным ПО.

Антон Платов

Опасности на пути пользователей социальных сетей

Угрозы могут быть самыми разными — от простой спам-рекламы, которую мы временами обнаруживаем в своем электронном почтовом ящике, до более изощренных видов интернет-мошенничества, созданных специально для кражи регистрационных данных пользователей социальных сетей или, например, для заражения компьютеров троянской программой-бэкдором. В результате пользователь не только теряет свою личную информацию и деньги, он подвергает угрозе компьютерного заражения окружающих. Важно понимать, что, став жертвой преступников, вы ставите под удар и себя, и людей, которые находятся рядом с вами. И в первую очередь — ваших друзей по социальным сетям. Обезопасьте себя. Вам нужно всего лишь самому выполнять основные требования безопасности и призывать к бдительности своих друзей.

Атаки на ваших друзей: фишинг регистрационных данных

Одна из наименее технически опасных угроз, исходящих из мира социальных сетей, — это традиционная попытка заполучить регистрационные данные пользователей. Как мы уже видели в случаях с интернет-мошенничеством в системах онлайн-банкинга или фальшивыми уведомлениями из налогового управления США, фишеры создают сайт, копирующий регистрационную страницу сайта социальной сети, выбранной мишенью, и затем рассылают фишинговую ссылку на него по электронной почте или в сообщениях, отправленных якобы от имени самой социальной сети.

Безусловно, единственная функция этой страницы — перенаправить ничего не подозревающего пользователя на настоящий сайт социальной сети после того, как он введет свои регистрационные данные. Полученным логином и паролем фишер может распорядиться следующим образом: продать на черном рынке; использовать для сбора дополнительной информации о жертве, зайдя в ее профиль; использовать взломанную учетную запись этой социальной сети для рассылки спама.

Получив доступ к вашим регистрационным данным, хакер может использовать контакты вашей социальной сети: от вашего имени рассылать вашим друзьям сообщения, пользуясь доверием к вам ваших друзей; убеждать их пройти по ссылке; устанавливать вредоносные программы или заходить на фишинговые сайты.

К счастью, эти атаки достаточно просто распознаются, поскольку такие фальшивые регистрационные страницы, как правило, не имеют действующего SSL- сертификата, а имя домена чаще всего искажено. Однако беспечные пользователи не обращают внимания на эти детали, их занимает вопрос, какую бы «забавную картинку» отправить своим друзьям. Но надо признать, что такие социальные сети, как Facebook, делают все, чтобы информировать участников сети об этих легко распознаваемых атаках: на специальных страницах, посвященных безопасности, их пользователи могут узнать обо всех известных угрозах.

Фишинг — не единственный способ кражи паролей

Еще один тип угроз, который мигрировал в социальные сети из систем интернет-банкинга, — это программы для кражи паролей. Они внедряют части своего кода в ваш браузер (в основном, в Internet Explorer и иногда в Firefox) для того, чтобы похитить ваши регистрационные данные до того, как они будут отправлены на сервер.

Тем не менее, у сайта социальной сети есть действующий сертификат SSL, и на вашем браузере виден соответствующий значок. Но поскольку данные похищаются внутри браузера, то шифрование SSL-соединения между вашим компьютером и веб-сайтом не может вас защитить. Поэтому распознать эти атаки гораздо труднее, чем простые фишинговые атаки. И так как программы для кражи паролей — это вредоносное ПО, которое устанавливается локально на ваш компьютер, то самая лучшая защита от них — современное антивирусное решение.

Если злоумышленнику удастся заполучить ваши регистрационные данные, то, скорее всего, он станет отправлять ссылки, устанавливающие программу для кражи паролей на компьютеры ваших друзей. В результате количество компьютеров-жертв будет расти как снежный ком.

В большинстве сообщений, рассылаемых с использованием техники маскировки под законного пользователя, содержится компонент социальной инженерии, который пытается заманить жертву на определенный сайт или уговорить получателя сообщения загрузить программу на свой компьютер. Даже если вы не можете убедить своих друзей установить хорошее антивирусное решение, попросите их относиться внимательнее к ссылкам, полученным от знакомых. Поскольку фишинговые атаки генерируются компьютером, будет нелишним поинтересоваться у своих друзей, действительно ли они отправляли вам ссылку.

Одним из наиболее известных и распространенных семейств вредоносных программ, применяющих такой подход, является семейство Koobface (анаграмма от Facebook), мишенью которых является не одна, а сразу несколько социальных сетей: Facebook, MySpace, Hi5 Networks, Bebo и многие другие в зависимости от варианта.

Как можно стать жертвой drive-by атак

Иногда одного посещения вредоносного сайта достаточно, чтобы после этого обнаружить на своем компьютере неизвестно как туда попавшую вредоносную программу. Такое становится возможным потому, что иногда уязвимости вашего браузера допускают произвольное исполнение кода — даже при отключенных Java(Script) и Flash. Как только на эти сайты заходит кто-то с уязвимым браузером, заражение неизбежно, если не установлена защитная программа. Однако для начала злоумышленнику надо заманить пользователя на эту страницу. Об одном из способов злоупотребления вашей сетью доверия — отправить сообщение якобы от вашего имени, указав на сайт фишеров, — уже упоминалось выше.

Другой путь, недавно освоенный хакерами, — засыпать Twitter и сайты блогеров спамом и комментариями, содержащими ссылки на вредоносные ресурсы. В Twitter злоумышленники выбирают наиболее популярные темы дня и добавляют ссылки на вредоносные сайты в свои комментарии Сервисы подобные Twitter, где длина сообщений ограничена, часто используют сокращение URL. Большинство из этих сервисов не имеют функции предварительного просмотра URL, на который они, в конечном счете, указывают, поэтому хакеры могут легко замаскировать полудоверенное имя под сокращение URL. Это ведет к дальнейшей эскалации атак.

Кому доверить информацию?

Такие сайты, как Facebook, часто разрешают третьим сторонам разрабатывать и добавлять их собственные «Приложения» в социальную сеть и в итоге к профилям пользователей. Эти приложения во многих случаях имеют полный доступ к вашим персональным данным и профилю. Участника сети просят дать согласие на использование его персональных данных и часто даже предлагают выбрать, какими именно элементами этих данных он готов поделиться. Однако приложения, использующие умную технику социальной инженерии (например троянские программы), могут вынудить пользователя виртуально обнародовать все его персональные данные.

К счастью, сегодня компании, подобные Facebook, знают об этой проблеме и вручную проверяют все приложения, прежде чем пустить их в свою сеть. Конечно, как и у многих других компаний, ресурсы Facebook ограничены, поэтому из 50.000 доступных на данный момент пользовательских программ не все могут быть исследованы так тщательно, как следовало бы. Поэтому весьма вероятно, что в то время, пока вы любуетесь очередной фотографией милого котенка в приложении Daily Picture, ваша личная информация находится в полном распоряжении этой программы. Горькая правда состоит в том, что в наше время любой человек, создающий такую программу, может вставить в нее бэкдор, который загружает JavaScript с сервера третьей стороны и таким образом передает на сторону все ваши персональные данные. Если хакер имеет достаточно опыта, приложение запросто может проскользнуть незамеченным мимо бдительных глаз аналитиков Facebook.

Обычному пользователю такие атаки очень трудно обнаружить, поскольку приложения, написанные третьей стороной, могут почти полностью интегрировать себя в доверенную социальную сеть — как с точки зрения внешнего вида, так и с точки зрения функциональности. Часто даже антивирусная программа не в силах помочь, так как эти приложения исполняются на сервере Facebook, поэтому предотвращение подобных угроз является делом самой социальной сети.

Георг Вишерски, эксперт «Лаборатории Касперского»

Добавлено 29-04-2010 19:17:58

Информбезопасность: время драконов

Подавляющее большинство случаев хакерского вмешательства безобидны, но каждые 4,5 секунды одна из них приносит реальный вред. В прошлом году эксперты Symantec зарегистрировали 2,9 млн вирусов, троянов и других вредных программ, 51% которых появились впервые.

Стремительный рост киберпреступности подстегивает появление большого числа простых в обращении пакетов ПО, с помощью которых вирусы могут создавать даже начинающие хакеры, говорит эксперт Symantec Тони Осборн. Некоторые из них доступны в Сети бесплатно, другие стоят недешево. Один из самых известных, Zeus, обойдется желающему в $700. Дошло уже до того, что его создатели предлагают телефонную консультацию тем, у кого он не запускается.

По данным Symаntec, в 2009 году было продано свыше 90 тыс. пакетов Zeus, и именно с их помощью были созданы наиболее вредные вирусы. Zeus при помощи спам-сообщений заманивает людей на сайты, где их обманом заставляют устанавливать вредные коды, или проникает в ПК, используя известные слабые места.

Все чаще, говорится в докладе, компьютерные преступники создают бот-сети из компьютеров-«зомби», которыми можно управлять дистанционно и без ведома их владельцев использовать для рассылки спама или кражи персональных данных. Как утверждают эксперты Symantec, в прошлом году почти семь миллионов ПК были втянуты в бот-сети.

Кража данных из ПК стала повседневным занятием для множества людей, утверждает Тони Осборн. «А почему бы им этого не делать? Деньги даются легко, а поймать злоумышленников сложно», – говорит он.

По некоторым данным, профессиональные киберпреступники в поисках информации о корпоративных служащих и компаниях, в которых те работают, обратили внимание на социальные сети и почтовые службы. Рост компьютерной преступности затронул и развивающиеся страны, особенно Индию и Бразилию, где все больше людей пользуется Интернетом для повседневных дел.

Атаки: Gmail снова под ударом

Пользователи почтового сервиса Google Gmail сообщают о множественных случаях взлома почтовых ящиков и бесконтрольной рассылке спама. Как показало предварительное расследование, спам рассылается по адресам из книги контактов аккаунта жертвы. Тема сообщений не указывается, а в теле писем приводится лишь ссылка на некую интернет-аптеку в зоне .co.cc (оказавшись на указанном сайте, браузер атакуется набором эксплойтов к свежим уязвимостям). Копии писем сохраняются в папке «Отправленные», иногда их можно обнаружить в «Корзине». Некоторые письма не доходят до адресата и оседают в виде уведомлений о недоставке в папке «Входящие».

«Лаборатория Касперского» отмечает, что взламываются как действующие аккаунты, так и те, которыми давно перестали пользоваться. Каким именно образом злоумышленники получают доступ к чужим почтовым ящикам, пока не ясно. Надежность пароля и наличие антивируса, а также тип установленных ОС и браузера, похоже, никакой роли не играют.

Примечательно, что киберпреступники используют контакты своих жертв только для рассылки спама. Пароли к почтовым ящикам остаются нетронутыми; записи из адресной книги или письма из папок не уничтожаются.

Как много Gmail-аккаунтов подверглись взлому, эксперты не знают. Ну а компания Google пока уклоняется от официальных комментариев.

А вот, «для комплекта», и другая неприятная новость от интернет-гиганта. В ходе взлома компьютерных систем Google в декабре 2009 года хакерам удалось заполучить парольную систему Gaia, контролирующую доступ миллионов пользователей к почти всем web-сервисам компании. В число сервисов, затронутых взломом, входят web-почта и сервисы компании для корпоративных клиентов. Между тем, хакерам не удалось похитить сами пароли. Кроме того, вскоре после взлома компания внесла значительные изменения в систему безопасности.

Google до сих пор использует Gaia (теперь она называется Single Sign-On), однако компания добавила шифрование для web-почты Gmail и усилила безопасность передачи данных между сервисами. Тем не менее, как считают специалисты, остается возможность того, что хакеры, изучив Gaia, найдут в ней уязвимость и воспользуются ею.

Сам взлом, как выяснилось, начался с сообщения, отправленного сотруднику Google через программу Microsoft Messenger. Нажав на ссылку, сотрудник зашел на зараженный сайт и невольно предоставил злоумышленникам доступ к своему ПК, а затем и к компьютерам разработчиков в штаб-квартире компании. Хакерам удалось получить контроль над хранилищем разработок соответствующего отдела.

Сотрудники Google публично сообщили о взломе и краже интеллектуальной собственности в январе, однако не уточнили, к чему именно получили доступ хакеры. В Google лишь отметили, что злоумышленники были из Китая и пригрозили покинуть китайский рынок. Что, собственно, недавно и произошло. А вот кое-что смешное. Третьеклассник из штата Вирджиния, США, присвоил себе права администратора, вошел в систему и поменял пароли учителей. Полиция решила не привлекать ребенка к уголовной ответственности. 9-летний житель городка Маклин смог взломать систему дистанционного обучения Blackboard Learning System, которая применяется в некоторых школах США. Имя мальчика не называется.

Полиция сообщает, что третьеклассник зашел в систему под именем администратора. Он поменял пароли учителей и внес изменения в некоторые разделы сайта. Атаку мальчик произвел с домашнего ПК. Хакера вычислили по IP-адресу. Сперва полиция подозревала, что к взлому причастна мать ребенка. Истинного виновника стражи правопорядка вычислили в ходе допроса. Представитель полиции округа Фэрфакс Дон Готхард сообщил, что ребенка не будут привлекать к уголовной ответственности. Следствие решило, что при взломе мальчик не руководствовался преступными побуждениями.

С помощью системы Blackboard Learning System американские учителя публикуют списки заданий, проводят дискуссии и просматривают сведения об успеваемости. Ученики используют сайт для домашних занятий.

Вредоносное ПО: вирус против Apple Mac OS Х

Компания Intego, специализирующаяся на компьютерной безопасности, предупреждает о появлении новой вредоносной программы, поражающей компьютеры под управлением Apple Mac OS Х.

HellRTS.D представляет собой очередную мутацию вируса, появившегося в 2004 году. Программа инфицирует «Макинтоши», построенные на процессорах Intel, а также старые модели, оснащенные чипами IBM PowerPC. HellRTS.D может попасть в ПК, например, через уязвимость в браузере. Программа замечена на ряде web-форумов; впрочем, распространения она пока не получила.

Проникнув в машину, HellRTS.D копирует себя под различными именами, используя для маскировки названия привычных приложений, таких как iPhoto. Вредоносная программа открывает черный вход в систему, через который злоумышленники могут получить прямой доступ к ресурсам ПК. HellRTS.D позволяет удаленно перезагружать или выключать компьютер, просматривать информацию в буфере обмена, делать снимки рабочего стола и т.д. Специалисты румынской антивирусной фирмы BitDefender предупредили пользователей о появлении фальшивой утилиты для разблокировки iPhone, истинным назначением которой является перехват интернет-соединений на скомпрометированном ПК.

Рассылаемый злоумышленниками спам рекламирует потенциальным жертвам портал iphone-iphone.info, на котором содержится ссылка для загрузки исполняемого файла Windows, озаглавленного blackra1n.exe. Программа якобы помогает разблокировать смартфон производства Apple, однако на самом деле изменяет на инфицированных машинах настройки DNS по умолчанию и перехватывает соединения с Сетью.

По информации экспертов, троян Trojan-BAT-AACL содержится в командном файле Windows, упакованным вместе с приложением для разблокировки iPhone. Адреса вредоносных DNS-серверов начинаются с цифр 188.210.ххх.ххх. Через них злоумышленники перехватывают запросы пользователей и перенаправляют их на свои собственные сайты.

Уязвимости: противостояние

Платежная система PayPal объявила о закрытии ряда критических уязвимостей в системе безопасности, обнаруженных исследователем Avnet Technologies Ниром Голдшлагером. Среди этих брешей была уязвимость, позволяющая атакующему получать доступ к базе данных финансовых отчетов для фирм и владельцев привилегированных аккаунтов и извлекать оттуда большие объемы информации.

Уязвимости были пропатчены после того, как Голдшлагер привлек к ним внимание администрации. Самым опасным багом была проблема с установленными разрешениями на сайте business.paypal.com, поскольку она могла привести к массированной утечке данных. По словам эксперта, неавторизованный доступ к базе отчетов позволял просматривать полную информацию о сделанных за месяц или день заказах, адресах отгрузки, идентификаторах транзакций, а также их сумме и дате.

Среди прочих брешей были обнаруженные Голдшлагером уязвимости к межсайтовому скриптингу (XSS) на сайтах paypal.com и business.paypal.com, позволявшие красть идентификаторы сессий и взламывать аккаунты пользователей, а также уязвимость к межсайтовой подделке запросов (CSFR), связанная с системой мгновенного уведомления о транзакциях, с помощью которой нападающий мог получить доступ к пользовательским данным, вставив в адрес рассылки указание на свой web-сайт.

Злоумышленники, стоящие за использованием хакерского инструментария Zeus, начали эксплуатацию непропатченной уязвимости в файлах PDF для установки на компьютеры пользователей вредоносного ПО. Согласно сообщению экспертов M86 Security Labs, распространяемые мошенниками по e-mail файлы PDF якобы представляют собой счета-фактуры. Если пользователь откроет такой файл и кликнет по кнопкам в появляющихся друг за другом диалоговых окнах, он либо запустит (в случае с программами Adobe), либо автоматически сохранит на жестком диске (в случае с Foxit Reader) вредоносный файл, делающий ПК частью ботнета.

Впрочем, эксплойт, использующий открытую экспертом Дидье Стивенсом структурную уязвимость в стандарте PDF, явно сделан на скорую руку. Во- первых, он требует наличия включенного JavaScript, а во-вторых, не подменяет текст предупреждения о запуске файла, появляющегося в одном из диалоговых окон. Тем не менее, он представляет собой образец реальной атаки, использующей найденную Стивенсом брешь.

В Adobe уже сообщили о своем намерении внести изменения в Reader и Acrobat, чтобы решить проблему, пока же пользователи этих программ могут самостоятельно минимизировать риск заражения, кликнув по вкладке Trust Manager в левой части панели предпочтений и сняв пометку с пункта «Allow opening of non-PDF file attachments with external applications».

ПО для информбезопасности

Иностранные производители систем защиты от утечек данных быстро захватывают российский рынок. Пока россияне уверено лидируют, но потенциал их развития заметно ниже.

Аналитики Anti-malware.ru провели анализ российского рынка систем защиты от утечек данных (DLP), сравнив его состояние в 2008 и 2009 годах. Общий объем российского рынка DLP-систем в 2009-м вырос на 8,1% до $15,3 млн, годом ранее этот показатель составлял $14,2 млн.

Под DLP-системами в исследовании понимались продукты, позволяющие обнаружить или блокировать несанкционированную передачу конфиденциальной информации с использованием информационной инфраструктуры предприятия. Такое ПО должно контролировать передачу данных через e-mail или мессенджеры, запись на внешние устройства и сетевую печать.

Все крупнейшие разработчики показали рост продаж, исключая лидера – компанию Infowatch. Ее выручка снизилась более чем на 30% – с $7,2 млн в 2008 году до $5 млн в 2009-м. Рыночная доля упала с 50,9% до 32,7%. Для аналитики Infowatch предоставляла данные аудированной отчетности, в указанные суммы входит только продажа лицензий на Traffic Monitor.

«Мы работаем в enterprise-сегменте, наши проекты начинаются от 1000 пользователей. Продажи у этих клиентов просто отложились, до августа 2009 года никто из них не вкладывался в информбезопасность», – объясняет заместитель генерального директора Infowatch Рустэм Хайретдинов. Зато в I квартале 2010 года, по его словам, Infowatch подписал контрактов на сумму, сопоставимую с объемом продаж всего 2009-го.

Выручка от продажи DLP-решений находящейся на втором месте компании «Инфосистемы Джет» выросла более чем на 28% – с $3,5 млн до $4,5 млн. Рыночная доля увеличилась с 24,7% до 29,4%. Третье место рейтинга также за российским игроком SecurIT. Его выручка от DLP в 2009 году составила $2,9 млн, доля – 19%. Замыкают первую шестерку списка зарубежные игроки – Websence, Symantec и McAfee. В 2008 году в сумме на них приходилось 7,4% российского рынка, а в 2009-м этот показатель вырос до 17%. В 2010 году аналитики прогнозируют рост российского рынка DLP-систем на 20-30% до общего объема $18-20 млн. Оценивая потенциал роста компаний, аналитики прогнозируют низкую динамику роста всем троим российским игрокам, и высокую – догоняющим их зарубежным компаниям.

Как считает Илья Шабанов, основатель и управляющий партнер anti-malware.ru, после 2010 года рост доли иностранных компаний в продажах DPL-систем в России продолжится. «Этот рынок растворится в более крупном рынке информационной безопасности. Отдельно DLP-функционал будет востребован мало, заказчики будут стремиться получить комплексные, гарантированно совместимые решения одного разработчика. Что, безусловно, усилит позиции зарубежных игроков, так как их российские коллеги сейчас не могут закрыть своими решениями такие потребности», – говорит он.

Антон Платов

Отредактировано George Yves (29-04-2010 19:19:56)

May the FOSS be with you!

Отсутствует

№28329-04-2010 20:08:07

Re: Интернет – территория свободы: от чего и для чего?

Захотели — опубликовали, захотели — распубликовали

Правительство РФ приостановило до 1 февраля 2012 г действие пункта постановления от 29 декабря 2007 г N955 "О порядке управления средствами Резервного фонда" в части размещения на сайте Министерства финансов РФ в сети Интернет сведений о зачислении доходов от управления средствами Резервного фонда в указанный фонд, а также пункта постановления от 19 января 2008 г N18 "О порядке управления средствами Фонда национального благосостояния" в части размещения на сайте Минфина в сети Интернет сведений о зачислении доходов от управления средствами Фонда национального благосостояния в указанный фонд.

Также приостановлено до 1 января 2013 г действие положений о представлении отчетов о формировании средств Резервного фонда и Фонда национального благосостояния, о представлении отчетов о поступлении и использовании нефтегазовых доходов федерального бюджета, формировании средств Резервного фонда и Фонда национального благосостояния, размещении на сайте Минфина сведений о поступлении и об использовании нефтегазовых доходов федерального бюджета, о зачислении средств в Резервный фонд и в Фонд национального благосостояния.

Отсутствует

№28429-04-2010 20:20:17

- George Yves

- Help you I can

- Группа: Extensions

- Откуда: Полоцк, Беларусь

- Зарегистрирован: 22-05-2008

- Сообщений: 1886

- UA:

3.6

3.6

Re: Интернет – территория свободы: от чего и для чего?

Информбезопасность: время драконов

Подавляющее большинство случаев хакерского вмешательства безобидны, но каждые 4,5 секунды одна из них приносит реальный вред. В прошлом году эксперты Symantec зарегистрировали 2,9 млн вирусов, троянов и других вредных программ, 51% которых появились впервые.

Стремительный рост киберпреступности подстегивает появление большого числа простых в обращении пакетов ПО, с помощью которых вирусы могут создавать даже начинающие хакеры, говорит эксперт Symantec Тони Осборн. Некоторые из них доступны в Сети бесплатно, другие стоят недешево. Один из самых известных, Zeus, обойдется желающему в $700. Дошло уже до того, что его создатели предлагают телефонную консультацию тем, у кого он не запускается.

По данным Symаntec, в 2009 году было продано свыше 90 тыс. пакетов Zeus, и именно с их помощью были созданы наиболее вредные вирусы. Zeus при помощи спам-сообщений заманивает людей на сайты, где их обманом заставляют устанавливать вредные коды, или проникает в ПК, используя известные слабые места.

Все чаще, говорится в докладе, компьютерные преступники создают бот-сети из компьютеров-«зомби», которыми можно управлять дистанционно и без ведома их владельцев использовать для рассылки спама или кражи персональных данных. Как утверждают эксперты Symantec, в прошлом году почти семь миллионов ПК были втянуты в бот-сети.

Кража данных из ПК стала повседневным занятием для множества людей, утверждает Тони Осборн. «А почему бы им этого не делать? Деньги даются легко, а поймать злоумышленников сложно», – говорит он.

По некоторым данным, профессиональные киберпреступники в поисках информации о корпоративных служащих и компаниях, в которых те работают, обратили внимание на социальные сети и почтовые службы. Рост компьютерной преступности затронул и развивающиеся страны, особенно Индию и Бразилию, где все больше людей пользуется Интернетом для повседневных дел.

Атаки: Gmail снова под ударом

Пользователи почтового сервиса Google Gmail сообщают о множественных случаях взлома почтовых ящиков и бесконтрольной рассылке спама. Как показало предварительное расследование, спам рассылается по адресам из книги контактов аккаунта жертвы. Тема сообщений не указывается, а в теле писем приводится лишь ссылка на некую интернет-аптеку в зоне .co.cc (оказавшись на указанном сайте, браузер атакуется набором эксплойтов к свежим уязвимостям). Копии писем сохраняются в папке «Отправленные», иногда их можно обнаружить в «Корзине». Некоторые письма не доходят до адресата и оседают в виде уведомлений о недоставке в папке «Входящие».

«Лаборатория Касперского» отмечает, что взламываются как действующие аккаунты, так и те, которыми давно перестали пользоваться. Каким именно образом злоумышленники получают доступ к чужим почтовым ящикам, пока не ясно. Надежность пароля и наличие антивируса, а также тип установленных ОС и браузера, похоже, никакой роли не играют.

Примечательно, что киберпреступники используют контакты своих жертв только для рассылки спама. Пароли к почтовым ящикам остаются нетронутыми; записи из адресной книги или письма из папок не уничтожаются.

Как много Gmail-аккаунтов подверглись взлому, эксперты не знают. Ну а компания Google пока уклоняется от официальных комментариев.

А вот, «для комплекта», и другая неприятная новость от интернет-гиганта. В ходе взлома компьютерных систем Google в декабре 2009 года хакерам удалось заполучить парольную систему Gaia, контролирующую доступ миллионов пользователей к почти всем web-сервисам компании. В число сервисов, затронутых взломом, входят web-почта и сервисы компании для корпоративных клиентов. Между тем, хакерам не удалось похитить сами пароли. Кроме того, вскоре после взлома компания внесла значительные изменения в систему безопасности.

Google до сих пор использует Gaia (теперь она называется Single Sign-On), однако компания добавила шифрование для web-почты Gmail и усилила безопасность передачи данных между сервисами. Тем не менее, как считают специалисты, остается возможность того, что хакеры, изучив Gaia, найдут в ней уязвимость и воспользуются ею.

Сам взлом, как выяснилось, начался с сообщения, отправленного сотруднику Google через программу Microsoft Messenger. Нажав на ссылку, сотрудник зашел на зараженный сайт и невольно предоставил злоумышленникам доступ к своему ПК, а затем и к компьютерам разработчиков в штаб-квартире компании. Хакерам удалось получить контроль над хранилищем разработок соответствующего отдела.

Сотрудники Google публично сообщили о взломе и краже интеллектуальной собственности в январе, однако не уточнили, к чему именно получили доступ хакеры. В Google лишь отметили, что злоумышленники были из Китая и пригрозили покинуть китайский рынок. Что, собственно, недавно и произошло. А вот кое-что смешное. Третьеклассник из штата Вирджиния, США, присвоил себе права администратора, вошел в систему и поменял пароли учителей. Полиция решила не привлекать ребенка к уголовной ответственности. 9-летний житель городка Маклин смог взломать систему дистанционного обучения Blackboard Learning System, которая применяется в некоторых школах США. Имя мальчика не называется.

Полиция сообщает, что третьеклассник зашел в систему под именем администратора. Он поменял пароли учителей и внес изменения в некоторые разделы сайта. Атаку мальчик произвел с домашнего ПК. Хакера вычислили по IP-адресу. Сперва полиция подозревала, что к взлому причастна мать ребенка. Истинного виновника стражи правопорядка вычислили в ходе допроса. Представитель полиции округа Фэрфакс Дон Готхард сообщил, что ребенка не будут привлекать к уголовной ответственности. Следствие решило, что при взломе мальчик не руководствовался преступными побуждениями.

С помощью системы Blackboard Learning System американские учителя публикуют списки заданий, проводят дискуссии и просматривают сведения об успеваемости. Ученики используют сайт для домашних занятий.

Вредоносное ПО: вирус против Apple Mac OS Х

Компания Intego, специализирующаяся на компьютерной безопасности, предупреждает о появлении новой вредоносной программы, поражающей компьютеры под управлением Apple Mac OS Х.

HellRTS.D представляет собой очередную мутацию вируса, появившегося в 2004 году. Программа инфицирует «Макинтоши», построенные на процессорах Intel, а также старые модели, оснащенные чипами IBM PowerPC. HellRTS.D может попасть в ПК, например, через уязвимость в браузере. Программа замечена на ряде web-форумов; впрочем, распространения она пока не получила.

Проникнув в машину, HellRTS.D копирует себя под различными именами, используя для маскировки названия привычных приложений, таких как iPhoto. Вредоносная программа открывает черный вход в систему, через который злоумышленники могут получить прямой доступ к ресурсам ПК. HellRTS.D позволяет удаленно перезагружать или выключать компьютер, просматривать информацию в буфере обмена, делать снимки рабочего стола и т.д. Специалисты румынской антивирусной фирмы BitDefender предупредили пользователей о появлении фальшивой утилиты для разблокировки iPhone, истинным назначением которой является перехват интернет-соединений на скомпрометированном ПК.

Рассылаемый злоумышленниками спам рекламирует потенциальным жертвам портал iphone-iphone.info, на котором содержится ссылка для загрузки исполняемого файла Windows, озаглавленного blackra1n.exe. Программа якобы помогает разблокировать смартфон производства Apple, однако на самом деле изменяет на инфицированных машинах настройки DNS по умолчанию и перехватывает соединения с Сетью.

По информации экспертов, троян Trojan-BAT-AACL содержится в командном файле Windows, упакованным вместе с приложением для разблокировки iPhone. Адреса вредоносных DNS-серверов начинаются с цифр 188.210.ххх.ххх. Через них злоумышленники перехватывают запросы пользователей и перенаправляют их на свои собственные сайты.

Уязвимости: противостояние

Платежная система PayPal объявила о закрытии ряда критических уязвимостей в системе безопасности, обнаруженных исследователем Avnet Technologies Ниром Голдшлагером. Среди этих брешей была уязвимость, позволяющая атакующему получать доступ к базе данных финансовых отчетов для фирм и владельцев привилегированных аккаунтов и извлекать оттуда большие объемы информации.

Уязвимости были пропатчены после того, как Голдшлагер привлек к ним внимание администрации. Самым опасным багом была проблема с установленными разрешениями на сайте business.paypal.com, поскольку она могла привести к массированной утечке данных. По словам эксперта, неавторизованный доступ к базе отчетов позволял просматривать полную информацию о сделанных за месяц или день заказах, адресах отгрузки, идентификаторах транзакций, а также их сумме и дате.

Среди прочих брешей были обнаруженные Голдшлагером уязвимости к межсайтовому скриптингу (XSS) на сайтах paypal.com и business.paypal.com, позволявшие красть идентификаторы сессий и взламывать аккаунты пользователей, а также уязвимость к межсайтовой подделке запросов (CSFR), связанная с системой мгновенного уведомления о транзакциях, с помощью которой нападающий мог получить доступ к пользовательским данным, вставив в адрес рассылки указание на свой web-сайт.

Злоумышленники, стоящие за использованием хакерского инструментария Zeus, начали эксплуатацию непропатченной уязвимости в файлах PDF для установки на компьютеры пользователей вредоносного ПО. Согласно сообщению экспертов M86 Security Labs, распространяемые мошенниками по e-mail файлы PDF якобы представляют собой счета-фактуры. Если пользователь откроет такой файл и кликнет по кнопкам в появляющихся друг за другом диалоговых окнах, он либо запустит (в случае с программами Adobe), либо автоматически сохранит на жестком диске (в случае с Foxit Reader) вредоносный файл, делающий ПК частью ботнета.

Впрочем, эксплойт, использующий открытую экспертом Дидье Стивенсом структурную уязвимость в стандарте PDF, явно сделан на скорую руку. Во- первых, он требует наличия включенного JavaScript, а во-вторых, не подменяет текст предупреждения о запуске файла, появляющегося в одном из диалоговых окон. Тем не менее, он представляет собой образец реальной атаки, использующей найденную Стивенсом брешь.

В Adobe уже сообщили о своем намерении внести изменения в Reader и Acrobat, чтобы решить проблему, пока же пользователи этих программ могут самостоятельно минимизировать риск заражения, кликнув по вкладке Trust Manager в левой части панели предпочтений и сняв пометку с пункта «Allow opening of non-PDF file attachments with external applications».

ПО для информбезопасности

Иностранные производители систем защиты от утечек данных быстро захватывают российский рынок. Пока россияне уверено лидируют, но потенциал их развития заметно ниже.

Аналитики Anti-malware.ru провели анализ российского рынка систем защиты от утечек данных (DLP), сравнив его состояние в 2008 и 2009 годах. Общий объем российского рынка DLP-систем в 2009-м вырос на 8,1% до $15,3 млн, годом ранее этот показатель составлял $14,2 млн.

Под DLP-системами в исследовании понимались продукты, позволяющие обнаружить или блокировать несанкционированную передачу конфиденциальной информации с использованием информационной инфраструктуры предприятия. Такое ПО должно контролировать передачу данных через e-mail или мессенджеры, запись на внешние устройства и сетевую печать.

Все крупнейшие разработчики показали рост продаж, исключая лидера – компанию Infowatch. Ее выручка снизилась более чем на 30% – с $7,2 млн в 2008 году до $5 млн в 2009-м. Рыночная доля упала с 50,9% до 32,7%. Для аналитики Infowatch предоставляла данные аудированной отчетности, в указанные суммы входит только продажа лицензий на Traffic Monitor.

«Мы работаем в enterprise-сегменте, наши проекты начинаются от 1000 пользователей. Продажи у этих клиентов просто отложились, до августа 2009 года никто из них не вкладывался в информбезопасность», – объясняет заместитель генерального директора Infowatch Рустэм Хайретдинов. Зато в I квартале 2010 года, по его словам, Infowatch подписал контрактов на сумму, сопоставимую с объемом продаж всего 2009-го.

Выручка от продажи DLP-решений находящейся на втором месте компании «Инфосистемы Джет» выросла более чем на 28% – с $3,5 млн до $4,5 млн. Рыночная доля увеличилась с 24,7% до 29,4%. Третье место рейтинга также за российским игроком SecurIT. Его выручка от DLP в 2009 году составила $2,9 млн, доля – 19%. Замыкают первую шестерку списка зарубежные игроки – Websence, Symantec и McAfee. В 2008 году в сумме на них приходилось 7,4% российского рынка, а в 2009-м этот показатель вырос до 17%. В 2010 году аналитики прогнозируют рост российского рынка DLP-систем на 20-30% до общего объема $18-20 млн. Оценивая потенциал роста компаний, аналитики прогнозируют низкую динамику роста всем троим российским игрокам, и высокую – догоняющим их зарубежным компаниям.

Как считает Илья Шабанов, основатель и управляющий партнер anti-malware.ru, после 2010 года рост доли иностранных компаний в продажах DPL-систем в России продолжится. «Этот рынок растворится в более крупном рынке информационной безопасности. Отдельно DLP-функционал будет востребован мало, заказчики будут стремиться получить комплексные, гарантированно совместимые решения одного разработчика. Что, безусловно, усилит позиции зарубежных игроков, так как их российские коллеги сейчас не могут закрыть своими решениями такие потребности», – говорит он.

Антон Платов

Добавлено 29-04-2010 20:20:53

Информбезопасность: сложности оценки

Главное контрольное управление США (GAO) назвало необоснованными оценки ущерба, наносимого экономике страны пиратами и производителями контрафактных товаров. В отчете, направленном в Конгресс, чиновники заявили, что оценить экономическое влияние пиратства очень сложно, если не сказать — невозможно.

В GAO рассмотрели самые популярные оценки ущерба, наносимого пиратами правообладателям. В обзор вошли как оценки, приводимые госорганами и спецслужбами, так и отраслевые. И вышло вот что: при подготовке 41-страничного отчета об интеллектуальной собственности сотрудники GOA не нашли ни одной достоверной оценки убытков правообладателей от пиратов. В ФБР не смогли объяснить, как именно получилась их оценка. В Таможенно- пограничной службе США не смогли обнаружить источник своей оценки и отказались от нее. В Федеральной торговой комиссии просто не нашли данные, на которые не раз ссылались представители американских корпораций.

Также признана необоснованной оценка ущерба от пиратства авторства Business Software Alliance, предполагающей, что вред от каждого случая пиратства соответствует упущенной выгоде от одной продажи товара. Киноассоциация MPAA, у которой тоже есть свои оценки, не раскрывает методику подсчета ущерба и потому не может приводиться как источник в законодательных актах.

Отчет GAO – следствие принятия в 2008 году закона PRO-IP Act и назначения в феврале 2010 года Виктории Эспинель на должность координатора по вопросам интеллектуальной собственности. Та в первые же дни своей работы потребовала от правообладателей достоверных данных, связанных с их деятельностью.

Документ, о котором идет речь, предназначен для членов комитетов Конгресса и представляет собой «Наблюдения за попытками измерить экономические эффекты от пиратства и контрафактных товаров». Это часть проекта по сбору информации, начатого Викторией Эспинель, копирайтной «царицей» при администрации Барака Обамы.

Уязвимости: десять казней компьютерных

Пользователи ОС Windows и среды Java подвержены серьезной уязвимости, эксплуатация которой может полностью скомпрометировать систему. Сообщения об уязвимости появились сразу из двух независимых источников.

Сообщается, что проблема кроется в фреймворке Java Web Start. Данная технология была разработана Sun Microsystems и позволяет в упрощенном режиме развертывать Java-приложения в системе. Исследователи обнаружили, что технология Java WS неверно сверяет параметры, передаваемые ей через командную строку. Воспользовавшись этим, атакующий может через HTML-тэги контролировать системные переменные. О факте данного бага сообщил Рубен Сантамарта в блоге на портале ReverseMode.com.

Примерно такое же описание дает и Тевис Орманди, сообщающий на сайте Seclists.org, что простым блокированием соответствующего плагина Java проблему решить не удастся, так как уязвимый компонент инсталлируется сам по себе и функционирует отдельно. «Проще говоря, уязвимости подвержены все Windows-пользователи последней версии Java-машины», – пишет Орманди.

«Java.exe и javaw.exe содержат в себе недокументированный скрытый командный параметр «-Xxaltjvm» и «-J-Xxaltjvm» (в случае с javaw.exe). Этот параметр подгружает альтернативную библиотеку jvm.dll или libjvm.so. И все. Если мы даем параметр -XXaltjvm=\\p\evil, то файл Javaw.exe загрузит нашу библиотеку», — утверждает Орманди.

Так как технология Java WS включена в Java Runtime Enviroment, которая используется всеми основными браузерами, то уязвимость может затрагивать браузеры Firefox, Google Chrome и Internet Explorer, а также операционные системы, начиная с Windows 2000 и заканчивая Windows 7. Браузеры под Mac OS X уязвимости не подвержены.

IТ-специалисты говорят, что уже проинформировали Sun об уязвимости, но в Sun не сочли ее критической настолько, чтобы выпускать экстренный патч. Другая обнаруженная недавно уязвимость по своим масштабам вполне может превзойти предыдущую. Джереми Конвей из NitroSecurity представил образец кода, позволяющего вредоносным pdf-файлам заражать другие файлы PDF, находящиеся в компьютере, без использования какой бы то ни было уязвимости. По словам исследователя, при написании кода он воспользовался наработками другого эксперта, Дидье Стивенса, который не так давно представил способ компрометации системы с помощью специально составленного файла PDF.

Вдохновленный этим открытием, Конвей написал код, который может быть использован для заражения любого файла PDF, хранящегося на ПК или доступного через сетевые диски, при этом внешне такой файл никак не изменяется. По словам специалиста, подобные файлы могут храниться на ПК пользователя годами и считаться полностью безопасными, однако на самом деле они будут таить в себе угрозы самого широкого спектра на усмотрение хакера.

Таким образом, исследователю удалось показать, что проблема намного серьезнее, чем казалась на первый взгляд, и лежит внутри самих спецификаций формата PDF. В этой связи необходимо отметить, что и Adobe, и Foxit Software уже подтвердили факт разработки более серьезного решения для устранения данной бреши.

А вот краткое описание ряда других уязвимостей, обнаруженных в последнее время:

* В системе управления web-контентом TYPO3 найдена критическая уязвимость, позволяющая любому посетителю выполнить PHP-код на сервере. Для успешной эксплуатации уязвимости в конфигурации PHP должны быть активированы режимы «register_globals2, «allow_url_include» и «allow_url_fopen». Уязвимость исправлена в версии TYPO3 4.3.3.

* В системе для аудита беспроводных сетей Aircrack-ng найдена уязвимость, которая может привести к выполнению кода злоумышленника при анализе в Aircrack-ng специальным образом оформленных EAPOL-пакетов.

* В web-интерфейсе для управления системой мониторинга Zabbix найдена уязвимость, позволяющая осуществить подстановку SQL-кода через передачу запроса к api_jsonrpc.php с передачей в поле «user» специально оформленного значения. Проблема исправлена в версии 1.8.2.

* В различных продуктах VMware (VMware Workstation, VMware Player, VMware ESX и т.д.) обнаружено в общей сложности девять уязвимостей, некоторые из которых позволяют повысить свои привилегии в системе и выйти за пределы изолированного окружения.

* В memcached 1.4.3 устранена проблема безопасности, дающая возможность локальному злоумышленнику, имеющему доступ к управляющему TCP-порту memcached, вызвать отказ в обслуживании через инициирование излишне большого потребления памяти.

* Несколько уязвимостей в ядре Linux:

- ошибка форматирования строки в SCSI Target Framework (tgt) может быть использована локальным злоумышленником для вызова краха ядра или потенциально для повышения своих привилегий в системе;

- в реализации файловой системы ReiserFS найдена уязвимость, связанная с некорректной установкой прав доступа на директорию «.reiserfs_priv», что может быть использовано для получения повышенных привилегий;

- в функции cifs_create обнаружена возможность разыменования NULL-указателя, что может привести к краху при создании файла без ассоциированной с ним структуры «nameidata»;

- в коде драйвера r128 найдена уязвимость, позволяющая вызвать крах или потенциально повысить свои привилегии в системе через отправку специального IOCTL-вызова.

Атаки: «умные телефоны» под ударом

Компания Sophos предупреждает о появлении вредоносной программы, инфицирующей смартфоны и коммуникаторы под управлением Windows Mobile. Код трояна, получившего название Troj/Terdial-A, встроен в мобильную игру 3D Anti-terrorist Action (приложение размещено на множестве сайтов, предлагающих контент для коммуникаторов).

Пользователи, столкнувшиеся с инфицированной игрой 3D Anti-terrorist Action, сообщают, что мобильные устройства самопроизвольно совершают дорогостоящие международные звонки в Доминиканскую Республику, Сомали и прочие подобные места планеты.

По данным Sophos, троян создан неким киберпреступником с российскими корнями, по всей видимости, получающим долю от стоимости звонков на премиум- номера. О том, какое количество владельцев Windows-смартфонов успело загрузить инфицированную игру, не сообщается.

Кибермошенничества: новые социальные технологии

В Интернете обнаружен новый тип мошенничества. Суть его заключается в том, что злоумышленники, выступающие под именем компании ICPP Foundation, которая якобы сотрудничает с организациями по защите авторских прав, предлагают пользователям выплатить «штраф» за скачивание пиратских торрентов.

Мошенники используют троян, который проводит сканирование системы и находит пиратские BitTorrent-файлы. После этого пользователям предлагается выплатить «штраф» в размере $400 для внесудебного решения конфликта. Исследователи из компании F-Secure отмечают, что требование выплатить штраф появляется даже в случае отсутствия на жестком диске торрентов.

Троян принуждает пользователей оставить свое имя, адрес и данные кредитной карты. В противном случае «нарушителям» угрожают привлечением к судебной ответственности с последующей выплатой штрафа в $250.000 и тюремным заключением на срок до пяти лет.

Программа, с помощью которой злоумышленники пытаются вымогать деньги, обычно устанавливается в папку под названием IQManager. Она содержит ссылки на отчет о правонарушении, а также на сайт организации – это должно убедить пользователей в серьезности предъявляемых им обвинений. Звонки специалистов F-Secure на телефонные номера с итальянским телефонным кодом, расположенные на сайте ICPP Foundation (ICPP-online.com), остались без ответа. По данным сервиса WHOIS, сайт, на котором располагаются так называемые отчеты, принадлежит «Защищенной сомалийской сети», IP-адрес которой указывает на систему, расположенную в Молдавии.

Аналитикам удалось выяснить, что в рамках этой мошеннической схемы злоумышленники используют контактную информацию, ранее указывавшуюся в схемах с использованием трояна Zeus и червя Koobface. Zeus получил известность после обнаружения в феврале 2010 года гигантского ботнета, в который входило не менее 75 тысяч компьютеров. Предполагалось, что именно этот троян использовался для распространения ботнета.

Инструменты безопасности: главное – защитить Windows

Корпорация Microsoft представила новый инструмент для анализа состояния защищенности продуктов MS Windows 7 и Internet Explorer 8. Решение под названием Security Compliance Manager призвано упростить процессы использования существующих стандартов защиты и требований к обеспечению безопасности IТ-среды.

Security Compliance Manager представляет собой единое приложение для автоматизации управления настройками системы для устранения потенциально опасных ситуаций (отсутствие установленного пакета обновлений, неверная конфигурация учетной записи, незакрытые уязвимости в ПО и так далее). С помощью Security Compliance Manager IТ-специалист может создавать, развертывать, исполнять и управлять конфигурациями для клиентских и серверных изданий Windows, включая и Windows 7, а также связанных с ними приложений. Для этого ему будет предоставлен доступ к полной базе данных рекомендованных Microsoft настроек безопасности, которые могут быть изменены в соответствии с конкретными задачами, которые решаются в компании. Их можно будет загружать в различных форматах для анализа или немедленного применения (DCM, SCAP, XLS, GPO).

Противодействие киберкриминалу

К двум годам лишения свободы и 35 тыс. рублей штрафа приговорил Кузьминский суд Москвы Альберта Сааева, который, по данным ФСБ, придерживается идеологии ваххабизма. Он был признан виновным в организации хакерских атак на сайты органов власти Чечни, Ингушетии и Дагестана, сообщает Генпрокуратура РФ. Приговор был вынесен по части 2 статьи 272 («неправомерный доступ к компьютерной информации») и части 1 статьи 273 («создание, использование и распространение вредоносных программ для ЭВМ»).

По версии следствия, Сааев за денежное вознаграждение организовал DDoS-атаки на сайты СМИ и органов власти ряда северокавказских регионов. Кроме того, он привлек соучастника для создания вредоносной программы. Атаки на сайты выдавались за действия «киберподразделения «Ансар» незаконного вооруженного формирования «Эмират Кавказ»», говорится в сообщении Генпрокуратуры.

Кроме того, следствие считает, что Сааев предоставил незаконно полученный им доступ к сайту chechnyatoday.com неким людям, которые разместили на нем угрозы в адрес президента Чечни Рамзана Кадырова. По этому факту было возбуждено отдельное уголовное дело.

Ранее сообщалось, что Сааев, задержанный в сентябре 2009 года, отказывается признавать свою вину. Он утверждал, что лишь консультировал за деньги неких людей, которые просили его «указать слабые места в защите правительственных сайтов». Адвокат осужденного также говорил, что на его клиента оказывалось давление: ему предлагали признаться не только в организации, но и в осуществлении хакерских атак, угрожая в противном случае передать его чеченским властям для проведения следственных мероприятий.

А гендиректор «Лаборатории Касперского» Евгений Касперский сравнил действия хакеров в Интернете с гражданской войной. В интервью британскому изданию PCR он сообщил, что за многими крупными кибератаками стоят правительства определенных стран. «Я уверен в этом на 90%. В настоящее время ситуация очень опасна. Мировая экономика зависит от Интернета», – уверен Евгений Касперский.

По его словам, такие проблемы, как финансовый кризис или глобальное потепление, отойдут на второй план в случае целенаправленного уничтожения интернет-инфраструктуры государств. Евгений Касперский подчеркнул, что дни, когда хакерами называли студентов, а к кибератакам часто причисляли безобидные вирусы, написанные ради удовольствия, прошли.

«Теперь действуют настоящие преступники, которые целенаправленно организуют атаки глобального масштаба, затрагивающие все сферы мировой экономики», – добавил основатель «Лаборатории Касперского».

Евгений Касперский также рассказал, каким он видит ближайшее будущее цифровых технологий. Он считает, что со временем компьютеры исчезнут, а их функции будут выполнять телефоны. «Нам не понадобятся компьютеры. Например, в гостиницах будут располагаться клавиатуры и дисплеи, к которым можно подключить ваш телефон», – уверен Евгений Касперский.

Антон Платов

May the FOSS be with you!

Отсутствует

№28529-04-2010 21:36:19

- George Yves

- Help you I can

- Группа: Extensions

- Откуда: Полоцк, Беларусь

- Зарегистрирован: 22-05-2008

- Сообщений: 1886

- UA:

3.6

3.6

Re: Интернет – территория свободы: от чего и для чего?

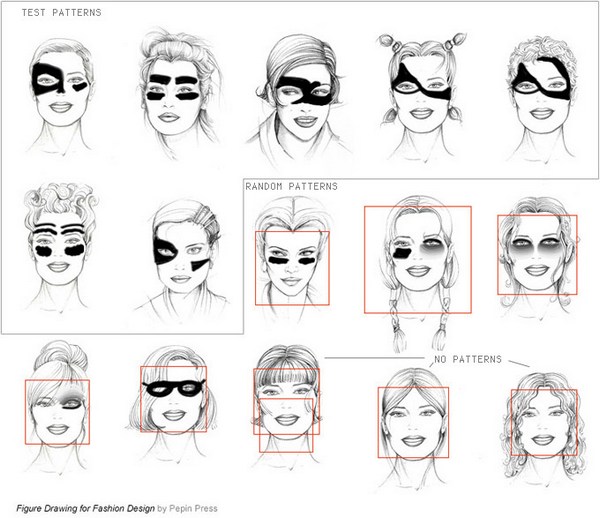

Как спрятать лицо от камер слежения

Не секрет, что любую систему распознавания лиц можно обмануть, если надеть кепку с козырьком или отрастить бороду. Но это слишком банально. Студент Нью-йоркского университета Адам Харви (Adam Harvey) нашел модный способ, как сделать человека невидимым для автоматических систем слежения. Немного математически выверенного макияжа - и система распознавания даже не поймет, что перед ней лицо.Харви провел анализ популярной системы компьютерного зрения OpenCV, а также исследовал алгоритм Виолы-Джонса (Viola-Jones method), который в ней используется. Когда система распознавания анализирует картинку с камер наблюдения, на первом этапе она пытается выделить объекты, которые являются лицами. Это делается по характерным контрастным фрагментам изображения, где имеется большая разница между светлыми (нос и скулы) и темными (глазные впадины) участками. Как только обнаружены такие фрагменты, система делает вывод, что перед ней лицо человека, и инициирует дальнейшие действия.

Как выяснил Харви, алгоритм Виолы-Джонса можно обмануть, если на определенных участках кожи нанести черные пятна. С подобным макияжем системы слежения просто не примут вас за человека.

По мнению экспертов, аналогичного эффекта можно добиться, если просто надеть черные очки. Однако, макияж на лице не только эффективен, но и является киберпанковской демонстрацией протеста против Большого брата, то есть общества тотальной слежки. Есть вероятность, что в будущем, когда камеры слежения начнут устанавливать на каждом углу, такой макияж войдет в моду у молодежи.

May the FOSS be with you!

Отсутствует

№28629-04-2010 23:18:58

Re: Интернет – территория свободы: от чего и для чего?

В красных рамочках те лица, которые программа смогла распознать.

Отсутствует

№28730-04-2010 10:24:19

Re: Интернет – территория свободы: от чего и для чего?

Как спрятать лицо от камер слежения

Спасибо. Очень интересно.

Алиса: А сама жизнь - это серьезно?

Чеширский Кот: О да, жизнь это серьезно. Но не очень...

Отсутствует

№28830-04-2010 19:09:07

- lump

- Группа: Guest

- UA:

3.0

3.0

Re: Интернет – территория свободы: от чего и для чего?

George Yves, спасибо, много интересного запостил.

А по поводу камер слежения. Такой макияж имеет очень нехороший побочный эффект. Привлекает внимание "не автоматических средств слежения".

Отредактировано lump (30-04-2010 19:15:23)

№28930-04-2010 23:47:08

- okkamas_knife

- We are the Borg. Resistance is futile.

- Группа: Members

- Зарегистрирован: 21-10-2009

- Сообщений: 9558

- UA:

3.6

3.6

Re: Интернет – территория свободы: от чего и для чего?

А по поводу камер слежения. Такой макияж имеет очень нехороший побочный эффект. Привлекает внимание "не автоматических средств слежения".

надо такой макияж и футляр из-под гитары для завершения стандартного образа тогда неавтоматические средства слежения будут сбиты с толку.

(ну и название альбома в тему получилось)

вот еще варианты

Отредактировано okkamas_knife (30-04-2010 23:53:46)

я помню те времена когда обновления программ убирали проблемы и исправляли баги, а не добавляли их.

toxID:05AB9B827D896AACEE7FF4573A02FB8F025F46ADC856B98F65BC1BA9BD21A81DC98BA9C36CE3

Отсутствует

№29001-05-2010 00:19:48

Re: Интернет – территория свободы: от чего и для чего?

okkamas_knife

В советские времена только за один намёк на такой макияж вполне можно было неприятностей огрести… За пропаганду буржуазной культуры.

Отсутствует

№29101-05-2010 01:55:41

- okkamas_knife

- We are the Borg. Resistance is futile.

- Группа: Members

- Зарегистрирован: 21-10-2009

- Сообщений: 9558

- UA:

3.6

3.6

Re: Интернет – территория свободы: от чего и для чего?

MySh

дык в те времена и подобных систем слежения не было. да и если взглянуть внимательней то и такого тотального контроля не было. и слежкой занимались те кому это положено плюс с утечками приватных данных оттуда было строго.

это не сейчас когда любые базы данных копейки стоят. и следить за тобой могут от бандитов до корпораций и спецслужб причем не только родной страны.ну и народ бдительней был потому как понимал что длинный язык до добра не доведёт. а ща те же одноклассники это ж раздолье для шпионов и вербовщиков - вся подноготная как на ладони, где служил, кем, контакты связи интересы - если надо втереться в доверие самая нужная инфа.а потом хочешь вербуй хочешь шантажируй хочешь выясняй где у него деньги лежат..

я помню те времена когда обновления программ убирали проблемы и исправляли баги, а не добавляли их.

toxID:05AB9B827D896AACEE7FF4573A02FB8F025F46ADC856B98F65BC1BA9BD21A81DC98BA9C36CE3

Отсутствует

№29201-05-2010 12:16:02

Re: Интернет – территория свободы: от чего и для чего?

Макияж...

http://ru.wikipedia.org/wiki/Kiss

http://www.kissonline.com/

Через сомнения приходим к истине. Цицерон

Отсутствует

№29301-05-2010 21:29:25

- okkamas_knife

- We are the Borg. Resistance is futile.

- Группа: Members

- Зарегистрирован: 21-10-2009

- Сообщений: 9558

- UA:

3.6

3.6

Re: Интернет – территория свободы: от чего и для чего?

Они являются родоначальниками подобного макияжа

неа!

Первое выступление Kiss состоялось 30 января 1973

Элис купер 72 год фото

Артур Браун 71 год фото (собственно в таком виде он еще 68го выступал )

ну а вообще фишка разрисовывать лицо пошла от К.Кизи с его Merry Pranksters

я помню те времена когда обновления программ убирали проблемы и исправляли баги, а не добавляли их.

toxID:05AB9B827D896AACEE7FF4573A02FB8F025F46ADC856B98F65BC1BA9BD21A81DC98BA9C36CE3

Отсутствует

№29401-05-2010 22:03:26

Re: Интернет – территория свободы: от чего и для чего?

Вот еще один хороший способ маскировки:

Узнали?

Отредактировано Rosenfeld (01-05-2010 22:04:30)

Project Rosenfox: Pure, fast and secure inner settings for Mozilla Firefox. Global and complete manual on GitHub.

Отсутствует

№29601-05-2010 22:14:03

Re: Интернет – территория свободы: от чего и для чего?

Да!!!

Project Rosenfox: Pure, fast and secure inner settings for Mozilla Firefox. Global and complete manual on GitHub.

Отсутствует

№29701-05-2010 23:25:22

- George Yves

- Help you I can

- Группа: Extensions

- Откуда: Полоцк, Беларусь

- Зарегистрирован: 22-05-2008

- Сообщений: 1886

- UA:

3.6

3.6

Re: Интернет – территория свободы: от чего и для чего?

Вот в этой теме на англоязычном форуме антивируса Аваст пользователи подняли тему безопасности использования браузера ГуглХром.

Пользователь polonus заявил, что "ГуглХром не обладает полной функциональностью [в блокировке джаваскриптов и рекламы] и запрещает разработчикам дополнений использовать ту часть его функциональности, которая может повредить их [компании Гугл] в получении их основного дохода, извлекаемого из отслеживания предпочтений пользователя для целевого размещения рекламы. Браузер ГуглХром можно рассматривать как один большой килоггер."

GoogleChrome does not have that full functionality and blocked the use of certain functionality to extension developers because that would interfere with their main basis of income, which is user tracking to serve you with ads. The GoogleChrome browser could be viewed upon as one big user keylogger

Пользователь Logos согласен с ним и говорит, что "какое бы дополнение не использовалось, нет никакой возможности избежать массового отслеживания со стороны рекламных серверов при использовании Хрома, так как Гугл блокировал API, чтобы сторонние разработчики не могли создать [для Хрома] действительные блокировщики рекламы или дополнения для контроля джаваскриптов."

... whatever extension you add to Chrome, there's no way yet to prevent massive tracking from ad servers when using Chrome, because ... Google has blocked the API to prevent external devs from implementing real ad blockers or javascript control extensions.

Он добавляет, что "в отношении джаваскриптов, Хром может только или полностью их разрешить, или полностью их запретить. Вам придётся что-то разрешить, по крайней мере их [гугловский] сайт, иначе не будут работать ссылки и т.д., а в результате вас вынудят разрешить всё."

Same for javascript, Chrome will let you allow all or nothing. And you got to allow something, at least the main site, otherwise links won't work etc...the result is that you are forced to allow everything.

May the FOSS be with you!

Отсутствует

№29801-05-2010 23:41:00

Re: Интернет – территория свободы: от чего и для чего?

okkamas_knife

Это не так важно, кто первый. Важно, что культура буржуазная.

слежкой занимались те кому это положено

Слежкой занимались все. Друг за другом. И без интернета прекрасно обходились.

это не сейчас когда любые базы данных копейки стоят

Копейки стоят те базы данных, которым сто лет в обед (правда, и такие под видом свежих одно время активно пытались сбывать в метро). Настоящие базы стоят отнюдь не копейки.

а потом хочешь вербуй хочешь шантажируй хочешь выясняй где у него деньги лежат..

Интернет интернетом, но кино всё равно снимается не в Одноклассниках.

— Не стреляй, Петька, это наше бактериологическое оружие!

Отсутствует

№29902-05-2010 07:47:43

Re: Интернет – территория свободы: от чего и для чего?

Слежкой занимались все. Друг за другом. И без интернета прекрасно обходились.

Да, не повезло тебе в жизни с родными, близкими и друзьями. Сочувствую.

Время настанет, время придет...

И лис кОнкурiентов на части порвет !!!

Отсутствует

№30004-05-2010 10:52:13

- Квизац_Хадерач

- Джедай

- Группа: Members

- Откуда: Россия|провинция

- Зарегистрирован: 28-01-2007

- Сообщений: 1228

- UA:

10.1

10.1

Re: Интернет – территория свободы: от чего и для чего?

http://habrahabr.ru/blogs/censorship/92679/#habracut

Довольно интерессный пост на тему цензуры в интернете.

Каждый ответственен за то добро, которое не совершил.

Отсутствует

.

.