После успешного пользования сетью Тор и "мягкого" выхода, повторное подключение к сети работает, но браузер сообщает, что используемый прокси отказывает в соединении. Пока проблема устраняется только после полной переустановки всех трех пакетов.

Файрвол все нужные соединения пропускает, другие прокси не используются. Тор сконфигурирован как ретранслятор.

Проблема устранена.

Проблема устранена переустановкой пакетов.

Несмотря на то, что за все время жизни help-поста мне на него никто не ответил, здесь же задам новый вопрос.

Достаточно ли для работы tor сервера этих двух пакетов (vidalia-bundle-0.2.1.29-0.2.10 + tor-0.2.1.29-win32)? Ось та же. Поверх установлен vidalia-0.2.10.msi, в чем разница между vidalia-0.2.10 и vidalia-bundle-0.2.1.29-0.2.10?

Всем спасибо кто что скажет!

Tor Browser - вопрос специалистам

Это, наверное, к Rosenfeld.

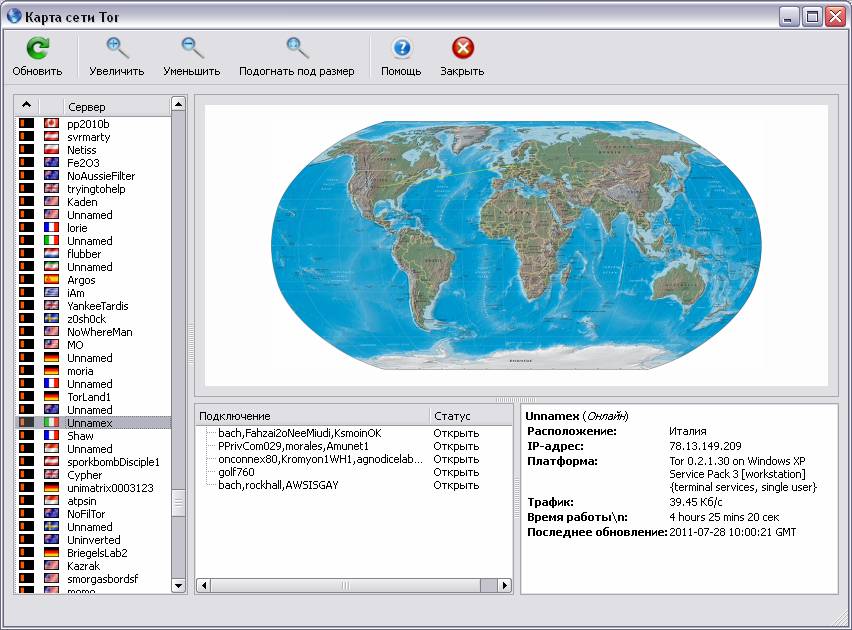

Vidalia - обычный GUI для TOR'a, написанный на QT и запускающийся на разных ОС. Как правило, применяется с целью облегчить настройку TOR'a новичками.

То есть, по сути, если на машине установлен TOR + Vidalia, то мы имеем всего лишь голый TOR для работы (к которому необходимо обращаться по порту 9050). Этого недостаточно. Поэтому для увеличения степени анонимности в связке с ними используется кэширующий прокси-сервер: Polipo, Privoxy и т. п.

При таком подходе любое веб-приложение обращается напрямую не к TOR'у, а к кэширующему прокси Polipo (по порту 8118), который, в свою очередь, обращается к TOR'у.

vidalia-bundle-0.2.1.29-0.2.10 + tor-0.2.1.29-win32

Это, по сути, "масло масленое", потому что слово bundle (если бы Вы внимательно прочитали описание на сайте TOR'a) говорит о том, что vidalia-bundle УЖЕ включает в себя как сам TOR, так и Polipo: http://www.torproject.org/download/download.html.en

vidalia-0.2.10.msi

Это "чистая" vidalia. Она ставится поверх голого TOR'a. Расширение *.msi говорит просто о специфике инсталлятора (вместо него мог бы быть и *.exe-файл).

0.2.1.29 - 0.2.10

Первое - версия TOR'a, второе - версия Vidalia, входящие в пакет vidalia-bundle.

P.S. Учитывая, что у Вас возникают такие вопросы, настоятельно советую вначале обратиться к толковому руководству по настройке этих трех компонентов, чтобы впоследствии знать наверняка - ЧТО именно Вы настраиваете. Ну а второй совет (более настойчивый) - скачать готовый комплект (в архиве), включающий Firefox + TorButton, распаковать и пользоваться именно им - чтобы не было дальнейших проблем.

Благодарю Вас исчерпывающие ответы,Rosenfeld!

Помогите с Tor.Достаточно долгий период времени использовал,но с недавних пор перестал подключаться.Зависает на пункте loading relay information.Прописывание мостов ни к чему не ведёт - вылазит loading relay information failed (no route to host).Мосты никакие не помогают.Помогоите плиз

Да,конечно.И переустанавливать в том числе.Старые сборки тоже не пашут

А можно всё это подробнее разъяснить?Можно в личку (если она тут есть)

Хорошо,спасибо на чём есть.Буду ковыряться

Помогите пожалуйста с теоретической частью разобраться.

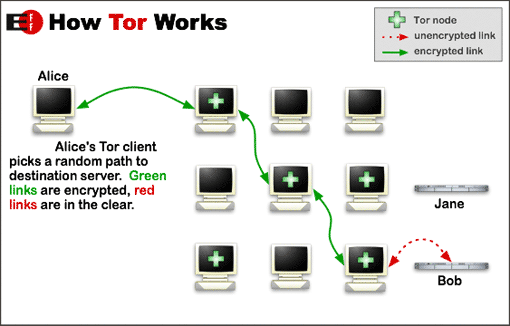

На сколько я понял все запросы с компьютера пользователя первоначально идут на прокси сервер установленный же у пользователя(портабельная сборка TOR'а с офсайта). Дальше этот прокси соединяется с рабочими узлами и прочее, с этим и остальным принципом работы разобрался.

Мне не понятно, ни где об этом внятно не написано, данные между прокси сервером установленном на компьютере пользователя и первоначальным узлом находящимся в сети шифруются или нет?

Да, при чём используется многослойное шифрование, чтобы входной и промежуточные узлы не могли получить доступ к данным.

Выходной узел доступ к данным будет иметь, и "злонамеренные" выходные узлы иногда встречаются.

2sentaus огромное спасибо!

Вопрос такой, есть один сайтик, на нем можно писать, но, для этого он требует чтобы в браузере была активирована настройка прием сторонних куков. Вернее даже не всех, а с одного сайта, который он же и предлагает. Ну прописал, да, можно теперь писать на этом сайте. Но вот вопрос, TOR меня теперь защищает или нет. И если я все эти куки после каждого входа чищу автоматом, защищает ли это. Короче, насколько страшны эти сторонние куки для TOR.

Что-то у меня Tor не запускается. Вроде просмотрел временные папки и удалил. Что может быть?

Будьте любезны, помогите пожалуйста вот в каком деле:

Я - чайник, признаюсь. Сегодня попробовал зайти через TOR в интернет. У меня версия 2.2.35-6. На панели управления vidalia начинается загрузка, доходит до "создание связи зашифрованной директории" и примерно на трети останавливается. Не выдает никакой ошибки, просто стоит. Уже минут 20.

Уважаемые, посоветуйте пожалуйста, что нужно сделать для того, чтобы мой ТОР заработал?

Живу в Казахстане, у нас проблема с множеством сайтов (не грузятся). Даже на российский сайт с демотиваторами не зайдешь, не говоря уже о ЖЖ...

kosserik

Время на компьютере проверьте. Можете попробовать московское поставить или близкого региона. Посмотрите журнал, что написано?

kosserik

Попробуйте использовать Advanced Onion Router | Free Security & Utilities software downloads at SourceForge.net,

Advanced Onion Router

Русик пост 10 SourceForge.net: Advanced Onion Router: Russian language doesn't work

kosserik

Время на компьютере проверьте. Можете попробовать московское поставить или близкого региона. Посмотрите журнал, что написано?

В журнале:

только факт того, что я установил браузер.

Я попытаюсь московское поставить, но насколько мне помнится, из-за неточно установленного времени мне раньше выдавалась ошибка...

28-02-2012 11:25:11

kosserik

Попробуйте использовать Advanced Onion Router | Free Security & Utilities software downloads at SourceForge.net,

Advanced Onion Router

Русик пост 10 SourceForge.net: Advanced Onion Router: Russian language doesn't work

Объясните пожалуйста, что это мне даст?

И последнее в этом посте - куда мне закинуть этот AdvOR? То есть, как им пользоваться?

Я его скачал, закинул файл русификации. Выбрал русский. Нажал "подключиться", загрузка шла очень медленно и остановилась на четырех "кубиках"...

Объясните пожалуйста, что это мне даст?

Это клиент для сети Тор, просто им удобней пользоваться. ИМХО

куда мне закинуть этот AdvOR? То есть, как им пользоваться?

Обычная портабельная программа, распакуйте архив и запустите AdvOR.exe.

kosserik пишетОбъясните пожалуйста, что это мне даст?

Это клиент для сети Тор, просто им удобней пользоваться. ИМХО

kosserik пишеткуда мне закинуть этот AdvOR? То есть, как им пользоваться?

Обычная портабельная программа, распакуйте архив и запустите AdvOR.exe.

Не грузится!!!!!!!!!!!!!!!!

kosserik В Диспетчере задач посмотрите - может какой-то процесс от TOR так и остался висеть > tor.exe ,vidalia.exe , polipo.exe

28-02-2012 12:21:35

а вообще вместо TOR можно использовать

UltrаSurf — более быстрая и лёгкая альтернатива TOR

Как обходить блокировки на сайтах (Ultrasurf)

или

Hotspot Shield - Обзор программы

и ещё

Tor Browser Bundle -

Браузер с интегрированной возможностью использования анонимной сети Tor.

Сеть TOR и настройка tor browser

kosserik В Диспетчере задач посмотрите - может какой-то процесс от TOR так и остался висеть > tor.exe ,vidalia.exe , polipo.exe

28-02-2012 12:21:35

а вообще вместо TOR можно использовать

UltrаSurf — более быстрая и лёгкая альтернатива TOR

Как обходить блокировки на сайтах (Ultrasurf)

или

Hotspot Shield - Обзор программыи ещё

Tor Browser Bundle -

Браузер с интегрированной возможностью использования анонимной сети Tor.

Сеть TOR и настройка tor browser

Я скачал ультра-сюрф и закинул его в папку с мозиллой. Запустил "лису", но не знаю, как включить ультра-сюрф.

А что, они отказались от использования авроры в качестве своего браузера?

Я скачал ультра-сюрф и закинул его в папку с мозиллой. Запустил "лису", но не знаю, как включить ультра-сюрф.

kosserik Нет, это отдельная программа - создайте для неё папку Ultrasurf в директории Program Files , запускать следует кликнув по файлу u1104.exe

для удобства создайте ярлык на рабочем столе

Только в настройках Ultrasurf надо галочку снять чтобы автоматически не запускался ![ie9 [ie]](img/browsers/ie9.png)

Надо настроить в ![firefox [firefox]](img/browsers/firefox.png) > Панель Меню > Инструменты > Настройки > Дополнительные > Сеть > Настроить Соединение > Настройка параметров соединения ....с Интернетом > Настроить

> Панель Меню > Инструменты > Настройки > Дополнительные > Сеть > Настроить Соединение > Настройка параметров соединения ....с Интернетом > Настроить

Параметры соединения:

выбрать > Ручная настройка сервиса прокси:

HTTP прокси: localhost Порт: 9666

SSL прокси: localhost Порт: 9666

Узел SOCKS: localhost Порт: 9050

отметка на SOCKS 5

Не использовать прокси для: localhost, 127.0.0.1

Но для ![firefox [firefox]](img/browsers/firefox.png) оказывается есть расширение >http://ultrasurf.us/download/wjbutton_en.xpi (так гораздо удобнее - можно переключаться когда нет необходимости в Ultrasurf )

оказывается есть расширение >http://ultrasurf.us/download/wjbutton_en.xpi (так гораздо удобнее - можно переключаться когда нет необходимости в Ultrasurf )

Перетащите файл wjbutton_en.xpi в окно Firefox. Нажмите кнопку "Установить" в возникшем окне, чтобы установить его. Появится значок Ultrasurf в правом нижнем углу окна Firefox. Закройте все окна Firefox и открыть Firefox.

Серого цвета Ultrasurf значок означает Ultrasurf отключена. Яркие красочные иконки означает Ultrasurf включен. Нажмите ее, чтобы включить / выключить его. Чтобы изменить настройки или удалить его, перейдите на вкладку "Сервис / дополнения" в Firefox.

http://ultrasurf.us/support.html

обучающий ролик (правда там предлагается запускать программу прямо с Рабочего стола , но это дело вкуса)

Скачал, перетащил в окно "лиса". Перезагрузил. Ультрасюрф сейчас включен и находится в дополнениях "мозиллы". Но значка в правом нижнем (впрочем, как и в других углах) нету!

kosserik Там не значок по умолчанию а текст (в настройках расширения можно переключить чтобы отображался значок)

Ультрасюрф сейчас включен и находится в дополнениях

это не сама программа а дополнение к ![firefox [firefox]](img/browsers/firefox.png) для удобной работы с Ultrasurf

для удобной работы с Ultrasurf

Смотрите в предыдущем посте - внёс исправления как запускать

Нажал "подключиться", загрузка шла очень медленно и остановилась на четырех "кубиках"...

Не знаю, у меня без проблем подключается. Попробуйте спросить на русском форуме, ссылку найдёте, где вы брали русик.

kosserik Обнаружил ещё вариантик

Канадцы придумали, как обойти блокировки

Появился еще один способ преодоления интернет-цензуры, сохранения анонимности и обеспечения персональной сетевой безопасности (что очень важно сегодня в Казахстане!) — Psiphon 3.Psiphon 3 - это программный клиент от Psiphon Inc, предоставляющий лучшее возможное решение проблемы доступа к заблокированным ресурсам. Psiphon 3 автоматически узнает о новых прокси-серверах, увеличивая шансы обхода цензуры. Программный клиент поддерживает Windows XP/Vista/7.

Узнать технические подробности, скачать программу Psiphon 3 и получить инструкцию по установке можно здесь: https://555777.biz/rgVaxk.

В ![firefox [firefox]](img/browsers/firefox.png) только надо выбрать > Использовать системные настройки прокси

только надо выбрать > Использовать системные настройки прокси

mserv Только маленькое неудобство - настроек не нашёл  .... этот Psiphon 3 при старте зачем-то цепляет за собой браузер , причём не

.... этот Psiphon 3 при старте зачем-то цепляет за собой браузер , причём не ![ie9 [ie]](img/browsers/ie9.png) , а QupZilla

, а QupZilla

mserv Только маленькое неудобство - настроек не нашёл

Каких настроек, где не нашёл?

mserv

в Psiphon 3 .... может там конфигурационный файлик надо править?

.... может там конфигурационный файлик надо править?

вот>

три процесса запускает и ещё браузер за собой тянет чтобы открыть свою домашнюю страницу

в Psiphon 3

.... может там конфигурационный файлик надо править?

А мне он зачем?  Меня AdvOR пока полностью устраивает.

Меня AdvOR пока полностью устраивает.

mserv Да и мне незачем , просто новая утилитка удобная - запустил и работает себе, ничего настраивать не надо ... мало ли , вдруг в очень недалёком будущем пригодиться

ещё одна альтернатива не помешает

ещё одна альтернатива не помешает

Неожиданно такая проблема с Тором возникла. Антивирус Avast 7 Home Edition заблокировал якобы вредоносное соединение. Имя процесса - Vidalia.exe, а "зловредный" url - extrafind.biz.

Другие подробности на скриншоте, подозреваю что это какая-то скрытая вирусная активность проявилась.

Кто понимает в этом что-нибудь, пожалуйста, дайте знать хотя бы намек что это могло быть?

Заранее спасибо.

http://www.bild.me/bild.php?file=4677409__1077___1077_.PNG

P.S на скрине видно установленное тор-соединение, но оба браузера в данный момент пользовали только прямое соединение.

P.P.S. ОСТОРОЖНО! Сайт extrafind.biz считается вредоносным (уязвимы все винды без антивируса).

ребята, ... вы все еще верите, что вас никто не видит????

при том, что 99% серверов принадлежит спетсслужбам, ... желаю удачно спрятоться, ...если получится.

почитайте требования для предоставления мобильной и интернет связи, ... чтоб лицензию на это получить.

В бегах?

не, ... мне пофигу, ... все важное тока лично.

Ничего насчет Torbutton не слышно? Вроде где-то пробегало, что больше не будет поддержки. На 12-й версии ![firefox [firefox]](img/browsers/firefox.png) уже не работает

уже не работает

Вроде где-то пробегало, что больше не будет поддержки.

Так и есть.

Так и есть.

Ну тогда окончательно на AutoProxy перейду. А можно вообще без расширений обойтись - перехват в AdvOR рулит

Надежный прокси сервер AutoHideIP

УГ, имхо.

ну тогда окончательно на AutoProxy перейду.

А их нативный браузер (те же яйца FF в профиль) под винды со встроенным TOR'ом не судьба попробовать?

А их нативный браузер (те же яйца FF в профиль) под винды со встроенным TOR'ом не судьба попробовать?

Вообще-то не только пробовал, но активно юзал  Под

Под ![linux [linux]](img/browsers/linux.png) и сейчас пользуюсь, а под

и сейчас пользуюсь, а под ![windows [windows]](img/browsers/windows.png) перешел на AdvOR, т. к. считаю его более удачным решением.

перешел на AdvOR, т. к. считаю его более удачным решением.

Опять же, с TorBrowser непонятки получаются - если Torbutton не будет развиваться, то и FF тоже старый останется? Только tor будут обновлять, получается

Опять же, с TorBrowser непонятки получаются - если Torbutton не будет развиваться, то и FF тоже старый останется?

В огороде бузина, а в Киеве тогда дядька?

TorBrowser будет дальше развиваться вместо Torbutton - просто не будет отдельного расширения, только цельный комплект.

TorBrowser будет дальше развиваться вместо Torbutton - просто не будет отдельного расширения, только цельный комплект.

Т. е. разрабы TorBrowser теперь будут компилить свой Firefox, а не просто менять название exeшника на tbb-firefox.exe при сборке  В линухе, кстати, и название не меняют...

В линухе, кстати, и название не меняют...

Т. е. разрабы TorBrowser теперь будут компилить свой Firefox,

И патчить перед компиляцией.

ребята, ... вы все еще верите, что вас никто не видит????

при том, что 99% серверов принадлежит спетсслужбам, ... желаю удачно спрятоться, ...если получится.

почитайте требования для предоставления мобильной и интернет связи, ... чтоб лицензию на это получить.

Ужас! Вот запугали человека-то отечественные спецслужбы: типа весь цивилизованный мир уже прибран к рукам наследников Феликса Эдмундовича... Все сервера они либо скупили, либо взломали... Куда бежать-то?!

У меня немного другой вопрос есть по Tor в winde передернуть на другое соединение нет проблем в ubuntu работает тор замечательно но как менять новую личность без полного выключения не пойму. Если есть знатоки которые меня поняли сейчас откройте секрет не хочется обрывать соединения а просто переходить на новое как в winde с легкостью. Как это сделать?

Если есть знатоки которые меня поняли сейчас откройте секрет не хочется обрывать соединения а просто переходить на новое как в winde с легкостью. Как это сделать?

Если тор запускается демоном, как по умолчанию при установке пакета из торовского репозитория, то

1) установить видалию из репозитория,

2) при установке добавить себя в группу debian-tor,

3) перелогиниться,

4) указать ей в настройке "Use Unix Domain Socket" /var/run/tor/control (там по умолчанию вроде это и вписано)

5) "аутентификация" поставить "ничего" - по умолчанию.

6) Запускать Tor при запуске vidalia - отключить.

Теперь vidalia вместо запуска дочернего процесса tor будет цепляться к демону, а уж в ней есть волшебная кнопка "сменить личину"

Вот серия отличных видео уроков про TOR сеть , просмотрев даже ребенок поймет.

http://www.youtube.com/watch?v=OtPq7sHDR1w Этот чел выложил три видео ролика, жаль правда что удалил оригинальную статью которую написал и показал на видео.

Самое главное - это Vidalia и заворот трафика на 127.0.0.1 9050 , со стороны клиента.

Если сервер , то там уже ТОР и файлик torrc - это конфиг.

Обновил тут торбатон и обнаружил, что теперь эта штука всегда включена по умолчанию. Так вдохновляет.

Уже писал об этом, к сожалению - не помню где...

Игорь, наверное редко пользуетесь TOR'ом, не правда ли?

когда включаю Tor модуль для sape перестает(( подскажите что нужно делать?

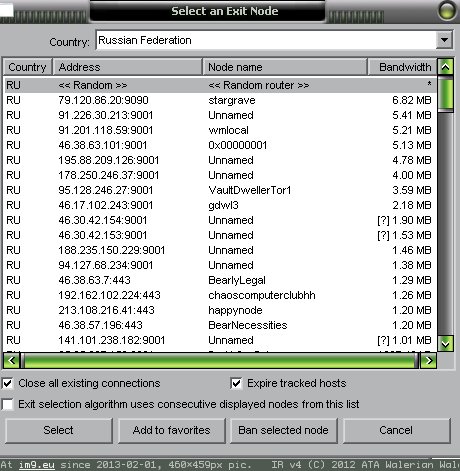

TOR сам меняет IP, время от времени. Не поможете с настройкой? Нужно, например, чтобы за всю сессию TOR был 1 IP и что бы он менялся только при нажатии на "Сменить личину" или при новом включении TOR. Я использую обычный Tor Bundle под Виндой который.

SQP

MaxCircuitDirtiness [мин] — Tor может повторно использовать открытую цепочку для нового соединения, если она была создана меньше, чем [мин] назад (по умолчанию 10). Т.е. если Вы хотите, чтобы цепочки перестраивались чаще, установите здесь, допустим, 1.

NewCircuitPeriod [сек] — как часто Tor должен проверять, необходимо ли сформировать новые цепочки (по умолчанию 30). Если Вы уменьшили значение предыдущего параметра, сократите и этот примерно до 10-15.

SQP

MaxCircuitDirtiness [мин] — Tor может повторно использовать открытую цепочку для нового соединения, если она была создана меньше, чем [мин] назад (по умолчанию 10). Т.е. если Вы хотите, чтобы цепочки перестраивались чаще, установите здесь, допустим, 1.

NewCircuitPeriod [сек] — как часто Tor должен проверять, необходимо ли сформировать новые цепочки (по умолчанию 30). Если Вы уменьшили значение предыдущего параметра, сократите и этот примерно до 10-15.

Спасибо. Поставил

CircuitIdleTimeout 216000

MaxCircuitDirtiness 3600

NewCircuitPeriod 216000

посмотрим куда это меня приведёт.

Больше часа не держит всё равно. Обидно.

magnitol

Если Вас не волнует сильно, что власти или орг. преступность может быть следят за тем, что Вы пишете и читаете в Интернете, то он Вам не нужен.

А если волнует и обоснованно волнует, то значит Вам уже установили шпионскую программу на сам компьютер и Tor, защищающий только интернет-соединения (причём не от пользователя до сайта, а от провайдера до провайдера).

Дело в том, что пишутся логи постоянно. Кто, куда, откуда, сколько. И как только план раскрываемости не выполняется, начинают выбирать козла отпущения. А особо мучатся в выборе, сверяя трафик и фильтруя, а потом в суде доказывать, рассказывать, что COPM не может со 100% уверенностью сказать кто именно. Да еще устраивать ликбез судье по основам комп. сетей...

В общем просто выберут человека который кликнул по баннеру, лайку, написал в блоге плохо о РПЦ, если IP не найдут, то просто переключатся на другого.

При работе через TOR, некоторые сайты, чтобы писать на них, требуют, чтобы были включены куки, ну или прописано что можно принимать куки с этого сайта. На сколько небезопасно принимать куки, могут ли по этим кукам враги народа узнать мое месторасположение или не настолько страшны эти куки.

На сколько вообще TOR гарантирует анонимность, если к примеру написанным заинтересуется тоже фсб.

В преддверии судьбоносных перемен, решил потестировать и другие инструменты обеспечения безопасности кроме TORа и JAPа. Сегодня испробовал UltraSurf. Что могу сказать? Штука замечательная - халявная, безлимитная, весит 1.6 метра, портабельная, в реестр не пишет и главное, что удивительно, вроде бы совсем не снижает скорость, что входящую, что исходящую. ЧЮдо, а не анонимайзер, если бы не одно НО - его американские прокси-сервера напрочь режут обращения к порносайтам (о чём и предупреждает пиндосская Википедия). Так что с прискорбием вынужден сообщить прогрессивной общественности, что несмотря на неоспоримые преимущества, рекомендовать эту программу русской мыслящей интеллигенции я никак не могу. :-)

Tarn

Может прежде чем использовать JAP нужно почитать в вики об особенностях нацианального интернета Германии?

По её требованию в реализацию JAP разработчиками был встроен бэкдор, а пользователям настоятельно рекомендовали провести обновление ПО. Вскоре суд признал действия BKA нелегитимными и потайной ход из кода JAP был устранён.

23-09-2012 00:37:16

Про UltraSurf вообще никаких сторонних обзоров, исследований и т.д. Даже статьи в вики нету, а это значит, что там может быть кот в мешке.

Я вам сэкономлю время. Сейчас есть только Tor, i2p, freenet. С последним незнаком, так что точно сказать не могу. Нормальные статьи есть на pgpru.com и хабрахабр.

AntLi

Про UltraSurf вообще никаких сторонних обзоров, исследований и т.д. Даже статьи в вики нету, а это значит, что там может быть кот в мешке.

Ну кот, да, довольно мешковатистый, но почему нету статьи в Вики, есть,

в английской. Просто Tor, i2p сейчас сильно разрекламированы, их первыми и зарежут, если ЧО, а про эти сервисы попроще, для кЕтайских диссидентов может и забудут до поры.

PS: А что касается свирепых германцев (так же как и лицемерных англосаксов), то тут просто надо понимать, что они свои логи могут хранить хоть до конца света, им до нас всё равно никакого дела нет, если, конечно, не пытаться через TOR ломать Пентагон.

okkamas_knife

В курсе про паттерны сайтов по которым можно определить заходившего? Только пропатченный TorBrowser может помочь, там и другие патчи на уровне кода ![firefox [firefox]](img/browsers/firefox.png) . Такой ботнет могут настроить единицы, а еще меньшее количество настроит правильно, а не будет только думать что настроило.

. Такой ботнет могут настроить единицы, а еще меньшее количество настроит правильно, а не будет только думать что настроило.

Есть еще вариант по которому банально захватывают серверы, обычный запрос от органов, если страна развитая и 50$ если не развитая. Потом просто ждут пока свяжется в очередной раз и смотрят реальный IP. Tor от этого защищена большим количеством выходов, i2p тоже + тут ip нетукак такового.

Ну, можно предположить, что не захватят. Тогда как вы собираетесь настраивать сотни своих серверов? Банально COPM определит, что от вас идет постоянно и больших количествах шифрованный трафик через 1-2 ip и блокирует вам доступ. Если сказать типа: "Кому я надо?", так тогда и Tor прокатит, с маскированным трафиком. Я через него тытрубу смотрю, нормальная скорость.

А халявный wi fi - обычный метод триангуляции, сейчас даже для смартов есть программы, которые примерно определяют положение wi fi точки. Так что включил wi fi - сказал где ты.

Tarn

Tor не зарежут, шансы на это маленькие и Tor активно разрабатывается. Появилась например https://www.torproject.org/projects/obfsproxy.html.en для маскировки трафика Tor + появляются наработки, которые маскируют зашифрованный трафик под нормальный.

23-09-2012 12:00:16

Ну кот, да, довольно мешковатистый, но почему нету статьи в Вики, есть,

в английской.

Вот довольно интересный кусок из вики.

In an April 2012 report, Appelbaum further criticized Ultrasurf for its use of internal content filtering (including blocking pornographic websites), and for its willingness to comply with subpoenas from U.S. law enforcement officials.[10] Appelbaum’s report also noted that Ultrasurf pages employed Google Analytics, which had the potential to leak user data, and that its systems were not all up to date with the latest security patches and did not make use of forward security mechanisms.[10

PS: А что касается свирепых германцев (так же как и лицемерных англосаксов), то тут просто надо понимать, что они свои логи могут хранить хоть до конца света, им до нас всё равно никакого дела нет, если, конечно, не пытаться через TOR ломать Пентагон.

А вот завтра Россия и Германия возьмут и подпишут договор о экстрадиции и взаимопомощи. А в качестве жеста отдадут все логи России.

В общем это довольно глупо надеяться на честность следящих за вами.

У гремании кстати доволь жесткий закон о копирайте и там довольно сильно фильтруют трафик, а за торентами следят и пресылают штрафы на дом.

okkamas_knife

Вы пишете какую-то отсебятину. Я могу тоже сказать про вашу винду, линукс, freebsd. Вы лично проверяли исходники своей ОС? Так что, чтобы добиться анонимности по вашему нужно написать с нуля абсолютно все, свою ОС, протоколы, прошивки на модеме. А еще в мат. платы бывает встраивают бэкдоры для теста. Может вы и железо предлагаете самим производить?

Если смотреть на ситуацию реально, то Tor используют и спец. службы некоторых стран, и хакеры, и просто хорошие программисты. Вероятность проверки высока, в плане безопастности она выше чем у ![firefox [firefox]](img/browsers/firefox.png) у которого до сих пор есть уязвимости и баг с веб-сокетами (когда он в обход прокси шлет или таки поправили?). По крайней мере выше чем у вашей win которая вполне может идти в обход фаервола.

у которого до сих пор есть уязвимости и баг с веб-сокетами (когда он в обход прокси шлет или таки поправили?). По крайней мере выше чем у вашей win которая вполне может идти в обход фаервола.

2. Я уже представляю сколько денег вы потратите на покупку. И это придется сделать каждому пользователю. Вы удивитесь, такую штуку уже написали. Называются они Tor и i2p причем в отличии от программиста одиночки, там работает целая команда.

а за торентами следят и пресылают штрафы на дом.

Меня всегда интересовало, как всякие адвокатские конторы (не правоохранительные органы!) умудряются там определять адреса по IP. Что, провайдеры выдают эту информацию первому встречному?

а за торентами следят и пресылают штрафы на дом.

Меня всегда интересовало, как всякие адвокатские конторы (не правоохранительные органы!) умудряются там определять адреса по IP. Что, провайдеры выдают эту информацию первому встречному?

Они инициируют судебное разбирательство и требуют выдать адрес по IP, получив адрес прекращают разбирательство и отсылают штраф.

sentaus

Да, выдает. Их германская полиция посылает запрос, а провайдер дает адрес и статистику. Тут нужно отметить, что в Германии законы соблюдаются. Т.е. не как у некоторых - выбрали козла отпущения и засудили. А все по закону и можно обжаловать и выиграть.

okkamas_knife

Короче, ничего вы в этом не понимаете, поэтому и сказать нечего. Вы видимо даже основ не знаете судя по тому, что написали выше. Только не понятно зачем вы пытаетесь прикинуться знающим.

Молодец, модератор, прогнулся по п.2.12, теперь ещё бан влепи по 3.13.

Ок

MySh

Уже были ссылки, но модераторы удалили. Они не разбираются полезная ссылка, тема, сообщение или политическая, просто удаляют и все, без обьяснений. Им безразлично что использование анонимайзера и запрет на их использование немножко связаны (сарказм). Я пытался в теме Жалоб пояснить, что это не правильно так меня и в теме для жалоб забанили за жалобу да еще все сообщения удалили, теперь в той теме только левый флуд остался, который по идеи они как раз и должны удалять.

Нарушение п3.13. Бан на 1 месяц.

RED

всем доброго дня!

хотел установить Tor,нo в vidalia-bundle-0.2.2.39-0.2.20.exe,некоторые антивирусы(в том числе и Kaspersky) обнаруживают вирус!

https://www.virustotal.com/file/b7d680ca0d769a0c11ae23ad0bc0ba17b8f5432789e4f86286b465d427d3fc52/analysis/

Касперский:  not-a-virus:NetTool.Win32.Tor.c

not-a-virus:NetTool.Win32.Tor.c

Да подтверждаю неприятный факт, проверил на последней, у автора либо устарела,либо не офф сайта, а из помойки.

https://www.virustotal.com/file/402024d … /analysis/

я скачал его с оф.сайта - https://www.torproject.org/download/download.html.en

так,что мне посоветуйте?

alexx-alexx

Это open source и пользуется им много людей, просто ложное срабатывание. Добавь в доверенные. Как вариант вирус на компе уже был и заразил файл. Если винда только обновить антивирус, можно поставить linux.

alexx-alexx

У меня KIS 13.0.1.4190 ничего не нашёл.

кто нибудь подскажет мне,где можно скачать предыдущие версии vidalia-bundle? (на оф сайте,никак не мог найти!)

alexx-alexx

https://archive.torproject.org/tor-package-archive/

20-10-2012 21:47:48

Только Tor постоянно меняется поэтому старая версия может просто не соединиться с сетью. Единственное, что там есть это старый ![firefox [firefox]](img/browsers/firefox.png) и polipo/pryfoxy. Там еще файлик tor-resolve я пока не разобрался для чего.

и polipo/pryfoxy. Там еще файлик tor-resolve я пока не разобрался для чего.

http://izvestia.ru/news/535724

Вперёд, Red.

Ну так все вполне логично.  Ибо по словам видного специалиста-антипедофила:

Ибо по словам видного специалиста-антипедофила:

По словам лидера организации по борьбе с педофилами «Охотники за головами» Сергея Жука, в основном анонимайзеры используются для совершения преступлений в Сети.

— Наша организация выступает за запрет анонимайзеров в России. Где-то 99% тех, кто использует анонимайзеры, скрывают свои информационные данные для совершения преступлений [курсив — pgpru.com]. Будь то экономические преступления в Сети, или просмотр детской порнографии, или доступ к заблокированным сайтам, — утверждает Жук. — Потом это мешает следственным органам находить преступников, и, вероятно, было бы крайне полезно запретить использование анонимайзеров.

Но не надо поднимать панику и запугивать народ. Лучше обратитесь к профессионалам:

https://www.torproject.org/projects/obfsproxy.html.en

Установил себе Tor. Проверил на разных сайтах по определению IP. Правильный IP ни разу нигде не определился. И вот захтел скачать себе пару книг по работе с компом. Обе лежали на Депозитфайлз. Платить не стал, решил качать в бесплатном режиме. Скачал одну книгу. Попробовал скачать другую, пишет "лимит скачиваний с вашего IP исчерпан". Ладно, думаю, вертел я ваши лимиты. Захожу на страницу скачивания (просто скопировав адрес на депозите) через Tor и снова вижу надпись про лимит с моего IP. Перезагружал страницу, менял личность в настройках Tor, бесплезно. Т.е. выходит, что депозит всётаки определил мой IP ? Как такое случилось? Настройки вроде правильные.... Или я просто чего-то не понял?

Если винда + опера, то лучше AdvOR использовать (через перехват). С обычным tor + polipo, последние версии оперы палятся. На руборде неоднократно этот вопрос поднимался, в соотв. темах. Я, так, мельком замечал, потому что оперой не пользуюсь и этот вопрос мне не интересен.

У меня windows xp+tor+firefox. Было, короче, так. Книги искал через оперу. А второй раз на депозит полез через tor+firefox, при этом из оперы не выходил.

Определить, что чел пользуется Тором просто: список выходных нодов в открытом доступе.

Или я просто чего-то не понял?

Все правильно понял. Только ты не один такой умный. С того IP небось не одна сотня юзеров с Депозита

пытается скачать (или уже качает). Передерни цепочку, и пробуй с другим IP, скорее всего так придется сделать не один раз. Чем IP будет более редкий/экзотический, тем больше вероятность успеха. Ибо Депозит обменник слишком распространенный.

последние версии оперы палятся

Если не юзать дырявый оперный SOCKS, пропускающий наружу DNS-запросы, а делать по-старинке через HTTP/HTTPS прокси, все в норме. Оперовцы, как всегда, реализовали функцию SOCKS через одно место.

Только ты не один такой умный. С того IP небось не одна сотня юзеров с Депозита пытается скачать (или уже качает).

Гм... А вот об этом я не подумал....

Сейчас спецом проверял. Менял личность и пыталься скачать один и тот же файл с депозита в бесплатном режиме в течение 15-20 минут. Результаты разные, иногда говорят, что лимит исчерпан (причём надпись на разных языках), и нужно подождать некоторое время (время всегда разное). Иногда разрешают качать. Думаю это говорит о том, что вы правы. Или я опять чего не понял?

З.Ы. А то я уже начал сильно сомневаться в торе.

А то я уже начал сильно сомневаться в торе.

Это от незнания механизмов работы Тора.

С паролями через Тор осторожнее - сольете их последнему ноду, если сайт без SSL/TLS.

Верить в бескорыстность выходных нодов могут только ангелы и идиоты.

С паролями через Тор осторожнее - сольете их последнему ноду, если сайт без SSL/TLS.

А что делать что бы не слить? Ну, или хотя бы уменьшить риск?

А что делать что бы не слить? Ну, или хотя бы уменьшить риск?

В адресной строке отображается информация о сертификате сервера. В Лисе так.

Если шифрования с сервером нет => все данные передаются открытым текстом => Вы - жертва!

Это касается не только HTTP, но всех протоколов, которые пускаете через Тор (Мыло, Аська, Джаббер и т.п.)

Так же сам выходной нод поставляется, потому что обычно Тор используют для поиска SQL-инъекций => Маски-шоу в любой момент может нагрянут.

P.S.

Обычно у хомячков один пароль на все сайты. Надо объяснять, чем это грозит?

P.S.S.

Я об этом много знаю, потому что без особого труда сам этим промышлял...

В народе это "рыбалкой" называется.

27-10-2012 22:08:17

Tor - это анонимайзер! И свою задачу он выполняет.

А вот понятие "анонимайзер = безопасность" используют только балбесы.

grog40

Дружище, не слушайте школоту и ее самонадеянные утверждения на тему ИБ:

Маски-шоу в любой момент может нагрянут.

На самом деле:

1. Да, действительно: скомпрометированый выходной нод (сервер) может перехватить вашу связку "логин+пароль" к определенному ресурсу, особенно если конечный сайт не использует шифрованный канал для соединения с ним и для авторизации на нем.

Просто учтите: достижениями компьютерной цивилизации пользуются не только нормальные люди, но и множество тварей и прочих пакостников. В силу низкого интеллекта сами они ничего изобрести не могут, зато активно используют уязвимости в схемах анонимизации (см. пример выше), либо баги, открытые и опубликованные в свободном доступе с целью их быстрейшей ликвидации другими исследователями. Количество тварей невелико, но риск нарваться на них все же есть. Поэтому никогда не используйте TOR для доступа к критичным ресурсам, который могут деанонимизировать вас, особенно по персонифицированным данным.

А. В случае с почтовой перепиской и передачей писем посредством TOR - дополнительно используйте ассиметричное шифрование PGP / GPG.

В. В случае с IM-общением - используйте PGP / GPG или OTR (последнее рекомендую особенно, потому что на каждый сеанс создаются, условно говоря, свои собственные ключи. Даже если и атакующая сторона перехватит их - их использование вне текущего сеанса невозможно).

С. В любом случае - ваше IM-общение или E-mail переписка должны идти еще по каналам, шифрованным SSL/TLS.

2. Помните при этом: ваше IP и местонахождение отправителя (т.е. вас) связки "логин+пароль" не могут быть раскрыты! На этом строится принцип использования TOR. Во всяком случае, на текущий момент времени дело обстоит именно так. Соответственно, обещанных "маски-шоу" у вас НЕ БУДЕТ.

P.S. НИКОГДА не задавайте вопросы по ИБ на неспециализированных форумах, подобных этому.

Единственное место, куда можно вас переадресовать - это сайт и форум https://www.pgpru.com/.

Помимо этого, внимательно читайте руководства на https://www.torproject.org/

О, Rosenfeld появился  А я уже начал думать, что пароль от зашифрованного диска забыл (по старости)...

А я уже начал думать, что пароль от зашифрованного диска забыл (по старости)...

PGP, GPG, SSL/TLS и т.п. Может объяснишь, почему ты это все за "часть" Тора считаешь?

По отдельности - это совершенно разные технологии. И это надо понимать. А то у хомячков создается мнение, что это все уже "встроено" в Тор

Помните при этом: ваше IP и местонахождение отправителя (т.е. вас) связки "логин+пароль" не могут быть раскрыты! На этом строится принцип использования TOR. Во всяком случае, на текущий момент времени дело обстоит именно так. Соответственно, обещанных "маски-шоу" у вас НЕ БУДЕТ.

"Маски-шоу" БУДЕТ у выходного нода, а НЕ у отправителя.

http://habrahabr.ru/post/4392/

28-10-2012 00:17:59

Количество тварей невелико,

Наивный... а еще считает себя зашифрованным параноиком...

Тор - главная сеть для хакеров и ФСБ. Подними выходной нод и будешь наблюдать SQL-инъекции (если знаешь, что это такое).

Подними выходной нод и будешь наблюдать SQL-инъекции (если знаешь, что это такое).

Ээ.. а API тора позволяет его параметризовывать только с помощью конкатенации?? (никогда им - TOR'ом - не пользовался, но упоминание injection мимоходом зацепило - за такие вещи начинающих разработчиков бессрочно ссылают в землекопы)

никогда им - TOR'ом - не пользовался, но упоминание injection мимоходом зацепило

Tor - это анонимайзер! Тут сам результат выполнения SQL-injection вообще не причем.

Пройдет ли SQL-injection успешно или нет - не важно!

Важно: Чей IP будет стоять в логах сервера с SQL-injection!

Если атаку провести без Тора, то "маски-шоу" будет у тебя дома.

А с Тором ты подставишь выходной нод.

В самом Торе нет фильтра SQL-injection (даже отдельного), поэтому они всех выходных нодов подставляют.

Конечно 100% фильтр создать невозможно из-за SSL/TLS и т.п., но на обычные запросы могли бы создать. Просто это не выгодно самим хакерам.

Tor - это идеальный кандидат на проведение хакерских атак!

Вот чем Тор отличается от Бот-нета?

Прогу для Бот-нета пихают подлыми методами, а Тор мартышки ставят сами под видом "свободы"

Выходной нод Тора держат:

Знающие про риски люди (смельчаки).

Хакеры-"рыбаловы" с целью перехвата куков и паролей или проведения SQL-injection.

Мартышки, которые даже Тор настроить не могут, поэтому юзают дырявые настройки "по-умолчанию".

Кухонным ножом можно фрукты резать... или пальцы.

Хоть это - простой кухонный нож.

grog40, у депозита есть нормальный менеджер закачек - настраиваете его на работу с тором и радуетесь жизни, ненужно ни рекламу смотреть ни заморачиваться с перезапуском и повторным просмотром рекламы при смене цепочки прокси

правда неизвестно какую он инфу сливает разработчикам этой софтины и время ожидания всё-равно есть....

Rosenfeld

Количество тварей невелико, но риск нарваться на них все же есть

Смотря где. Израиль или США — одно дело. Россия — IMHO, совсем другое, тут всё вероятность повыше.

Keepun

Тор - главная сеть для хакеров и ФСБ

С чего вдруг?

hydrolizer

Ээ.. а API тора позволяет его параметризовывать только с помощью конкатенации??

Ээ.. А можно перевести на человеческий язык?

Keepun

Мартышки, которые даже Тор настроить не могут, поэтому юзают дырявые настройки "по-умолчанию".

Чем именно они дырявые? Есть конкретные примеры?

MySh, так ты знаешь, что за SQL-injection? Похоже нет...

30-10-2012 22:28:24

И эта далеко не единственная атака, для которой Тор юзают.

Keepun, скажите пожалуйста мне, как одной из мартышек использующих настройки тора по умолчанию, каким образом Вы (или кто-то ещё) сможет провести против меня SQL-инъекцию? Хотелось бы обезопасить себя и использовать только правильные настройки.... желательно самые кошерные и надёжные, чтобы никто и никогда меня расколбасил...

Правда что реально меня удивило, так это разрешённые по умолчанию скрипты у Tor Browser с obfsproxy (притом, что в поставку включён NoScript), даже и незнаю как это увеличивает безопасность пользователя...

Только выходной нод Тора сильно рискует, поэтому если хотите помочь развитию Тора без риска встаньте посредником ("невыходной ретранслятор" в русской версии).

А вот для защиты выходного нода нужно модифицировать код (добавлять фильтры). Да и это минимум, что нужно сделать для своей защиты. Полной защиты нет.

А еще есть куча любопытных настроек, которые через GUI не настроить.

Да и это минимум, что нужно сделать для своей защиты. Полной защиты нет.

Всегда останется сценарий типа "злой хакер Вася подсмотрел пароль главбуха и вошёл в банковский аккаунт из тора и подставил выходной узел". От нетехнических атак вообще ничего нет.

Keepun

В настройках по умолчанию, Vidalia Bundle и Tor Browser сконфигурированы как клиент сети и ничего не ретранслируют, как следствие и не подставляют пользователя никоим образом.

Выходная нода - это да, подстава натуральная, хотя с другой стороны даже если к Вам придут по поводу того, что через Ваш комп кого-то там ломанули, то в нормальном суде (я не про Российские) придётся доказывать, что это именно Вы это совершили, т.е. на Вашем компе есть софт для совершения этого преступления, есть результаты этого хищения (похищенные базы, логи того, что Ваш комп управлял ботнетом, кэш DNS и т.п.), т.к. в противном случае можно запросто засудить любого провайдера или владельца публичного прокси через которого "хакер" выходит в сеть мотивируя это тем, что провайдер занимается взломом и пытается это дело повесить на бедного Васю Пупкина, подделав логи к которым изначально имеет доступ в силу служебного положения, а бедный Вася ваще ни причём

с провайдера проще денег стряхнуть, тогда как у Васи кроме задрипанного компа ничего и нет, так что засудить намного выгоднее именно провайдера, но...

Keepun

А еще есть куча любопытных настроек, которые через GUI не настроить.

Вот я про них и спрашивал. Какие из них конкретно дырявы и в чём именно эта дырявость?

то в нормальном суде (я не про Российские) придётся доказывать, что это именно Вы это совершили, т.е. на Вашем компе есть софт для совершения этого преступления, есть результаты этого хищения (похищенные базы, логи того, что Ваш комп управлял ботнетом, кэш DNS и т.п.),

Вы упускаете из виду тот момент, что на время расследования вы всё равно останетесь без собственно компа. Я даже не говорю про такие мелочи, как расходы на адвоката и бесцельно потраченное время.

Вы упускаете из виду тот момент, что на время расследования вы всё равно останетесь без собственно компа. Я даже не говорю про такие мелочи, как расходы на адвоката и бесцельно потраченное время. :)

Хех =(

С таким же успехом мне могут закинуть какой-нибудь руткит с полным набором для работы моего компа в ботнете так, что я об этом и не узнаю (отдельное спасибо microsoft за баговатость винды), и маски шоу точно так же заберёт мой комп для следственных мероприятий...

Правда фигу что им обломится (TrueCript рулит), другое дело, что следователи тоже не дураки и понимают бесперспективность подобных действий и долго мозги пилить не будут (если конечно не будет дана команда "посадить" - тут тогда никакой адвокат не поможет) и дело закроют за недостаточностью улик.

Но всё же согласен, что быть выходной нодой в нашей стране не очень здорово и лучше такими вещами не заниматься, хотя, судя по спискам узлов, у нас хватает безбашенных людей... =)

Какие из них конкретно дырявы и в чём именно эта дырявость?

Вставание выходным нодом без фильтров и подставление своей задницы без осознания рисков во имя "Свободы" - не дырявость?

В принципе атаки на саму сеть Тора тоже появляются.

т.к. в противном случае можно запросто засудить любого провайдера или владельца публичного прокси через которого "хакер" выходит в сеть

Вообще-то как раз и судят или через "все круги ада" пускают, если сразу сотрудничать не хочет. Тут многое зависит от законов самой страны.

с провайдера проще денег стряхнуть

Чтобы денег стряхнуть с самого прова нужно сначала доказать, что он скрыл инфу о юзере от следствия.

Keepun

Вставание выходным нодом без фильтров

И какие настройки по умолчанию отвечают за это?

Zaycoff пишетс провайдера проще денег стряхнуть

Чтобы денег стряхнуть с самого прова нужно сначала доказать, что он скрыл инфу о юзере от следствия.

Это если строить обвинение на том, что провайдер был посредником в атаке, а если выдвигать версию, что сам провайдер атаковал кого-либо (как например вконтактик задидосил недавно руками пользователей один сайт по обходу капчи), то провайдеру будет очень сложно доказывать, что он не лысый верблюд, любые логи, которые он сможет предоставить можно выкинуть, т.к. у провайдера свободный доступ к собственным серверам и сделать на них он может всё что пожелает, единственно что может реабилитировать провайдера это логи других, нижестоящих (вторичных) провайдеров,которые укажут на кого-то ещё ниже, но если провайдер первый в цепоче - он 100% кандидат стать стрелочником, особенно если взлом произошёл через публичную точку доступа, а посадить хоть кого-то ну ОЧЕНЬ нужно

ВКонтакт - это владелец хостинга и услуги по предоставления доступа в Инет он не продает. Это совершенно другая область.

Там банальная атака типа XSS (что-то в этом духе).

Провайдер - это Ростелеком к примеру. Слабо эту госконторку засудить?

31-10-2012 03:25:08

И какие настройки по умолчанию отвечают за это?

Тебе GUI показать? По умолчанию не стоит, но "жалобные надписи" так и просят поставить без разъяснений последствий.

Хотя если бы не требования по скорости, то наверняка и дефолту влепили.

Keepun, госкорпорацию неудастся засудить даже если они будут распространять детскую порнографию и заниматься работорговлей параллельно торгуя органами невинно убиенных младенцев

(вконтактик это так, пример того что даже крупные компании могут заниматься не совсем законной деятельностью, например не так давно, если не ошибаюсь, одна компания внедряла в свой VPN клиент бэкдор, после чего комп пользователя начинал работать в ботнете...)

Но Вы так и не ответили какие именно настройки TORа по умолчанию создают угрозу безопасности пользователя, отсылка к списку настроек это все-таки не ответ, хотелось бы конкретики, а то вот я работаю с настройками по умолчанию, а меня может уже давно кровавая гэбня пасёт

Zaycoff

Некикие, но если не ошибаюсь нельзя отследить траффик, но можно отследить сам факт подключения к сети Tor.

Некикие, но если не ошибаюсь нельзя отследить траффик, но можно отследить сам факт подключения к сети Tor.

Ну, незнаю, я не спец по безопасности, может какие-то настройки и могут меня спалить, поэтому и спрашиваю...

А отследить трафик действительно легко, т.к. все точки входа известны, правда вот в Казахстане стали блокировать ТОР и достаточно оперативно появилась штукенция под названием obfsproxy, которая, кажется, сама ищет мосты и заодно маскирует трафик под обычный HTTP, так что блокировка больше не проблема...

какие именно настройки TORа по умолчанию создают угрозу безопасности пользователя

Вот нафига мне так глубоко копать в настройках Тора. Я в последний раз перечитывал этот список в поисках включения логирования запросов и вроде че-то попадалось.

Проблема в популяризации Тора: не многие осознают риски перехвата данных.

На сайте есть маленькое предложение

Tor will encrypt your traffic to and within the Tor network, but the encryption of your traffic to the final destination website depends upon on that website.

которое плохо раскрывает всю проблему. Бред даже в названии этой темы. Какая тут вообще "безопасность"?! Народ об анонимайзерах вообще представления не имеет.

По рискам выходного нода уже все сказано, но где это на сайте самого Тора? Я не нашел.

Зато есть вот такая мега-супер-зазывалка и даже такой ужас:

Choose Relay Traffic for the Tor network if you want to be a public relay (recommended), or choose Help censored users reach the Tor network if you want to be a bridge for users in countries that censor their Internet.

Вы до сих пор верите, что Тор безопасен для обычного юзера, который знает только "Тор - это круто"?

Keepun

Ну, так Вас никто не заставляет быть мостом или выходной нодой (для этого нужно осмысленно включить эту функцию или установить соответствующее ПО), можно просто пользоваться этой сетью, другое дело, что через TOR без SSL лучше ничего не передавать (о чем честно и предупреждают разработчики этого ПО в цитате выше опубликованной Вами же), а так я никаких явных уязвимостей не вижу

Собственно многие почтовые сервисы (гугл, маил.ру, яндекс) поддерживают SSL и с ними ИМХО вполне безопасно можно работать из под TOR (через веб морду)

Если использовать TOR из криптоконтейнера, то по барабану перехватит кто-то мой трафик или нет - связать его со мной никто не сможет, даже если в дом припрётся маски шоу.

Ну а если человек настолько глуп, что при регистрации на сервисе указывает свои настоящие данные и тут же крошит батон на великого вождя всех народов и тут же, с этого же акка, пишет своим друзьям - "Вася/Даша, привет - это я", то ему можно только посочувствовать, TOR ему тут не помощник...

Так что для того, чтобы зайти на некий сайт и слить/скачать какой-то запрещённый цензурой материал, написать неполиткорректный комментарий, этого выше крыши, а вот для полноценной сетевой жизни никаких проксей нехватит, потому, что как бы человек ни шифровался, его выдадут связи...

(о чем честно и предупреждают разработчики этого ПО в цитате выше опубликованной Вами же)

Угу. Фраза есть, но её не сразу заметишь.

Большинство тех, кто первый раз ставит Тор, считают его "безопасным" "по-умолчанию" (особенно начитавшись постов Rosenfeld'a  ).

).

Все пытаются скрыться от сервера, а что еще от выходного нода нужно защитится - это не все понимают.

Вообще проблема касается всех анонимайзеров (VPN, Proxy, открытых точек Wi-Fi и т.д.), а не только Тора.

Вообще проблема касается всех анонимайзеров (VPN, Proxy, открытых точек Wi-Fi и т.д.), а не только Тора.

Я Вам открою страшную тайну, в России хоть какую-то анонимность даёт только TOR (ну может быть ещё i2p, но там своя специфика - пока внутри сети тебя не спалят, вылезешь в большой инет и тебе крышка), т.к. весь трафик в стране прогоняют через системы СОРМ и если не шифроваться по самое небалуйся, то каждый чих будет записан и в нужный момент это могут припомнить...

Тема откровения прям

Надеюсь мартышки выводы уяснили, что Инет не так прост...

Отличие СОРМ от Тора (и прочих анонимайзеров):

СОРМу ваши куки, логины и пароли к любимому ВКонтактику (и прочей нечисти) точно не нужны, в отличии от выходного нода Тора (для спама)

MySh

Rosenfeld

Количество тварей невелико, но риск нарваться на них все же есть

Смотря где. Израиль или США — одно дело. Россия — IMHO, совсем другое, тут всё вероятность повыше.

Абсолютно не спорю. Даже на этом форуме примеры некоторых крутых и бахвалящихся"ксакепов", якобы перехватываюших все пароли у беззащитных жертв, тому подтверждение.

И вообще: как-то так исторически сложилось, что именно на вышеупомянутой территории слово "хакер" из восьми(!) своих значений, если верить Википедии:

Jargon File даёт следующее определение:

Хакер (изначально — кто-либо, делающий мебель при помощи топора):

1. Человек, увлекающийся исследованием подробностей (деталей) программируемых систем, изучением вопроса повышения их возможностей, в противоположность большинству пользователей, которые предпочитают ограничиваться изучением необходимого минимума. RFC 1983 усиливает это определение следующим образом: «Человек, наслаждающийся доскональным пониманием внутренних действий систем, компьютеров и компьютерных сетей в частности».

2. Кто-либо программирующий с энтузиазмом (даже одержимо) или любящий программировать, а не просто теоретизировать о программировании.

3. Человек, способный ценить и понимать хакерские ценности.

4. Человек, который силён в быстром программировании.

5. Эксперт по отношению к определённой компьютерной программе или кто-либо часто работающий с ней; пример: «хакер Unix». (Определения 1—5 взаимосвязаны, так что один человек может попадать под несколько из них.)

6. Эксперт или энтузиаст любого рода. Кто-либо может считаться «хакером астрономии», например.

7. Кто-либо любящий интеллектуальные испытания, заключающиеся в творческом преодолении или обходе ограничений.

8. (неодобрительно) Злоумышленник, добывающий конфиденциальную информацию в обход систем защиты (например, «хакер паролей», «сетевой хакер»). Правильный термин — взломщик, крэкер (англ. cracker).

... приобрело (уж извините за нонсенс!) свое девятое значение - уродливый и забытый Б-гом подросток, который, используя результаты труда предыдущих восьми категорий вышеупомянутых граждан и открытые ими уязвимости и недочеты в работе ПО, способен лишь тайком нагадить другу-однокласснику в "Фконтахтике" или "перехватить" чужой общедоступный wi-fi. Об этой малочисленной, но весьма заметной группе я уже писал неоднократно, поэтому особо распространяться далее не буду.

MySh

Keepun

Тор - главная сеть для хакеров и ФСБ

С чего вдруг?

MySh

Чем именно они дырявые? Есть конкретные примеры?

Дружище, да не переводите вы свое время понапрасну. Ответа здесь нет и не будет.

Вернее будет (когда уж совсем нашего "ксакепа" за руку ловят), но только типа такого:

Zaycoff пишет:

какие именно настройки TORа по умолчанию создают угрозу безопасности пользователя

Вот нафига мне так глубоко копать в настройках Тора.

Надеюсь присутствующим все ясно из этого ответа?

... Ну а если по большому счету, если проследить за ходом т.н. дискуссии (хотя я даже и намеков на нее не вижу, ибо само понятие слова "дискуссия" предполагает еще и наличие вменяемой контраргументации), то можно сходу определить всю бредовость вбрасываемых фраз.

К примеру:

1. Никто, заметьте - никто(!) кроме нашего не в меру одаренного подростка (см. всю тему выше) и не(!) заводил разговор о том, что кто-то из присутствующих решил поработать "выходным сервером" TORa, подвергнув себя рискам, неоднократно описанным как самими разработчиками, так и на каждом более-менее вменяемом сайте, посвященном информационной безопасности. Однако он с упорством маньяка (а больше и страшилок-то и нет в запасе) продолжает твердить о "масках-шоу на выходной ноде".

2. Никто опять же ни в этой теме, ни в каких других не "утверждал":

PGP, GPG, SSL/TLS и т.п. Может объяснишь, почему ты это все за "часть" Тора считаешь?

По отдельности - это совершенно разные технологии. И это надо понимать. А то у хомячков создается мнение, что это все уже "встроено" в Тор

Может ему просто мерещится  ... что кто-то там что-то "считал"? Ну так это ведь проблемы лично его мировосприятия.

... что кто-то там что-то "считал"? Ну так это ведь проблемы лично его мировосприятия.

Причем тут вообще TOR, в который конечно же по определению не(!) встроены PGP, GPG, SSL/TLS - я имею в виду: не обеспечена поддержка на сугубо прикладном уровне, позволяющем пользователю шифровать e-mail, IM-общение (о которых я и пишу выше), соединения с сайтами и т.п., ибо шифрование (по большому счету) - задача специализированных веб-приложений: почтового клиента или IM-клиента. Равно как и SSL/TLS - стандартная задача по созданию защищенных соединений с конечными серверами со стороны браузера или вышеупомянутых клиентов.

В то же время PGP / GPG (ловлю этого враля на слове, хотя может он просто неграмотный) как раз ИСПОЛЬЗУЮТСЯ в сети TOR - на уровне шифрования трафика аж тремя ассиметричными ключами PGP / GPG, принадлежащими разным серверам. Но сдается мне, он об этом просто не знает, что они туда ВСТРО-Е-НЫ.

Либо наш "ксакеп" просто не фильтрует свою собственную речь. Либо - обычное передергивание чужих слов.

3. "Ксакепу" в десятый раз пытаются объяснить, что по умолчанию обычный пользователь TORa не(!) работает в качестве публичного релея (к примеру, в среде Линукса еще о-о-чень нужно постараться, не используя GUI, объявить себя им - да и вряд ли неподготовленный пользователь полезет специально и наобум, не осознавая для чего и как, править конфиги TOR и Polipo / Privoxy), однако что(!) ему эти объяснения - ему же нужно выплеснуть все то, что накопилось у него в области ИБ.

4. Но накопилось, кстати, у него катастрофически мало. Как две мантры повторяются вот эти предложения:

И эта далеко не единственная атака, для которой Тор юзают.

В принципе атаки на саму сеть Тора тоже появляются.

... ну а когда благодарная публика пытается добиться: "так что ж там страшного то произошло?" или, к примеру: "милейший, ну поделись-то своим собственным(!) опытом в "затыкании дыр по умолчанию в конфиге TORa", что мы слышим в ответ?  ... Правильно! - ответ см. выше.

... Правильно! - ответ см. выше.

Так может просто не стоит в очередной раз реагировать на все это "бла-бла", коллеги?

Отличие СОРМ от Тора (и прочих анонимайзеров):

СОРМу ваши куки, логины и пароли к любимому ВКонтактику (и прочей нечисти) точно не нужны, в отличии от выходного нода Тора (для спама)

Не всё так замечательно - не просто так вдруг стали взламывать почту всяких "оппозиционеров", не думаю что они прямо уж такие лопухи, чтобы ставить пароли из серии "qwerty1957", однако же ломают и явно не брутом... вполне возможно что это слив через СОРМ

Пользоваться вконтактиком через TOR это ИМХО просто дурь полная - ну хорошо допустим я зашифровался, зашел в любую соцсеть, лайкнул знакомого, второго, третьего.... двадцатого, написал им привет, хорошо выглядишь и что-нибудь ещё... и всё - меня вычислят по эти связям, т.к. друзья-то не шифруются и они меня сдадут с потрохами ещё на этапе предварительной беседы со следователем, а если не лайкать, а чисто для размещения инфы на странице, то путь подавятся паролем, я ещё 100500 акков сделаю

Другое дело, что некоторые особо продвинутые абизьянки используют TOR для обхода блокировок корпоративной сети недающих лазить в рабочее время по соцсетям, вот они реально рискуют лишиться аккаунта или как минимум огрести тонну спама для себя и друзей

Zaycoff

С некоторых пор соц. сети в том числе вконтактик https, так что увести пароли через Tor не получится.

01-11-2012 04:12:42

Поправка. Смогут только спец службы у которых есть ключь. И я не уверен, что даже сайт с шифрованным соединением может его дать, там есть несколько организаций, которые его выдают по запросу полиции, там бывают хитрые схемы. Например вконтакту ключь выдан GoDaddy.com

1. Смогут только спец службы у которых есть ключь.

2. И я не уверен, что даже сайт с шифрованным соединением может его дать,

3. там есть несколько организаций, которые его выдают по запросу полиции,

4. там бывают хитрые схемы. Например вконтакту ключь выдан GoDaddy.com

Кто из присутствующих сможет перевести сакральный смысл данного откровения на общечеловеческий язык?

Этот пост посвящается всем, кто верит в HTTPS (SSL/TLS)

Эта атака стала возможна из-за дурацкого изменения адресной строки браузера (в частности Лисы)!

Я имею введу именно значок защиты "Замок" и "Глобус" - они сейчас не цветные и маленькие.

Есть атака SSL-Strip - это когда зашифрованное соединение устанавливается между анонимайзером и сервером, а юзеру отдаются незашифрованные данные.

Защита от SSL-Strip служит как раз внимательность самого юзера и информирование строки адреса.

Если постоянно SSL-Strip использовать, то юзер быстро заметит неладное.

Шанс такой атаки повышается многократно, если юзер устал после работы и открывает сайт из Закладок или SpeedDial.

Это не просто Фишинг-атака с подменном домена - ЭТО КРУЧЕ! Здесь домен подменять НЕ НУЖНО!

Код:

array listGoogle[];

///////////////////

// Запись пароля:

if (URL == "https://accounts.google.com/" /*или по IP*/ && isSet(POST["myFake"]))

{

fwrite(hLogin, "Пишем переданный пароль в файл");

// Автоматически перенаправляем на оригинальный Гугл

SendToClient("Location: https://accounts.google.com/");

return;

}

///////////////////

if (URL == "https://accounts.google.com/" && isSet(listGoogle[ClientIP]) == false)

{

// Чувак первый раз нам попался на удочку.

SendToClient("Код страницы входа в Гугл БЕЗ видимых отличий");

add(listGoogle, ClientIP);

}

else

{

// Пропускает коннект без изменений

}P.S.

Это только у нашего журналиста (бывшего?) Rosenfeld'a программировать могут только гении, потому что он сам в этом ничего не понимает

Rosenfeld, заканчивай уже постить длинные популистские посты НЕ-О-ЧЕМ про "идеальный мир".

Zaycoff

С некоторых пор соц. сети в том числе вконтактик https, так что увести пароли через Tor не получится.

Спасибо, незнал, ибо не пользуюсь ими

Этот пост посвящается всем, кто верит в HTTPS (SSL/TLS)

......

Это не просто Фишинг-атака с подменном домена - ЭТО КРУЧЕ! Здесь домен подменять НЕ НУЖНО!А теперь вариант атаки.Пихаем в код анонимайзера (Тора) примерно такие строки:Выделить кодКод:

array listGoogle[]; /////////////////// // Запись пароля: if (URL == "https://accounts.google.com/" /*или по IP*/ && isSet(POST["myFake"])) { fwrite(hLogin, "Пишем переданный пароль в файл"); // Автоматически перенаправляем на оригинальный Гугл SendToClient("Location: https://accounts.google.com/"); return; } /////////////////// if (URL == "https://accounts.google.com/" && isSet(listGoogle[ClientIP]) == false) { // Чувак первый раз нам попался на удочку. SendToClient("Код страницы входа в Гугл БЕЗ видимых отличий"); add(listGoogle, ClientIP); } else { // Пропускает коннект без изменений }

Хм... а разве ![firefox [firefox]](img/browsers/firefox.png) не начнёт матюгаться, что происходит попытка передачи зашифрованных данных посредством недоверенного соединения? Или у Вас есть самоподписанный сертификат, чтобы всё прошло молча?

не начнёт матюгаться, что происходит попытка передачи зашифрованных данных посредством недоверенного соединения? Или у Вас есть самоподписанный сертификат, чтобы всё прошло молча?

По поводу редиректов - у меня стоит RequestPolicy, так что ещё и он обвизжится, что меня кидает с одной страницы на другую...

Keepun

Больше похоже на бред.

Хм... а разве

не начнёт матюгаться, что происходит попытка передачи зашифрованных данных посредством недоверенного соединения?

Не начнет, потому что такая атака проводится еще до установки полноценного HTTPS-соединения.

Матюгается только если уже с зашифрованной страницы слать данные на незашифрованную.

Принцип прост:

Сначала идет запрос без SSL.

Потом сервер должен сообщить, что поддерживается SSL, но вместо него отвечает посредник "все ОК! В таком виде я приму данные".

Шифрование нет.

И вот тут только беглый взгляд юзера на адресную строку может спасти от ошибки.

А второй запрос посредством HTTP-заголовка пропускает на настоящий сервер.

Браузер бьет тревогу при потери шифрования, а не его приобретении.

01-11-2012 20:11:10

так что ещё и он обвизжится, что меня кидает с одной страницы на другую...

Если правильно этот момент запрограммировать, то он даже не пискнет.

Перенаправление на другую страницу нет (тем более на домен) - просто команда ее обновить.

01-11-2012 20:13:25

Выходной нод на многое способен. Тут уже от знаний протоколов и умения программировать все зависит.

Keepun

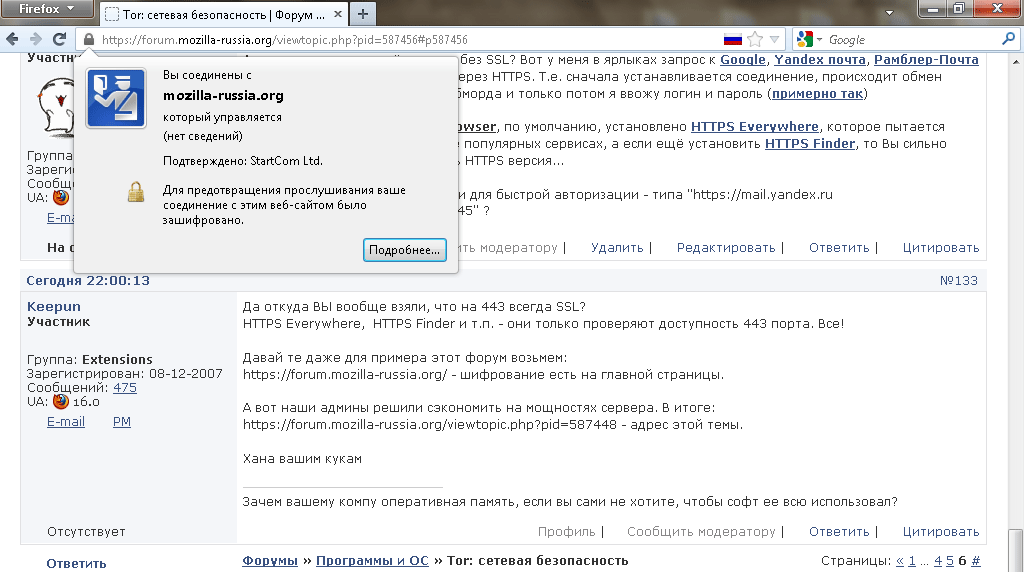

А с какого перепугу идёт запрос без SSL? Вот у меня в ярлыках запрос к Google, Yandex почта, Рамблер-Почта сразу HTTPS, поиск также идёт через HTTPS. Т.е. сначала устанавливается соединение, происходит обмен сертификатами, загружается вебморда и только потом я ввожу логин и пароль (примерно так)

Притом у пользователей Tor Browser, по умолчанию, установлено HTTPS Everywhere, которое пытается использовать HTTPS на наиболее популярных сервисах, а если ещё установить HTTPS Finder, то Вы сильно удивитесь у скольких сайтов есть HTTPS версия...

Или у Вас в ярлыки забиты пароли для быстрой авторизации - типа "https://mail.yandex.ru/vasya123@yandex.ru:qwerty12345" ?

Да откуда ВЫ вообще взяли, что на 443 всегда SSL?

HTTPS Everywhere, HTTPS Finder и т.п. - они только проверяют доступность 443 порта. Все!

Давай те даже для примера этот форум возьмем:

https://forum.mozilla-russia.org/ - шифрование есть на главной страницы.

А вот наши админы решили сэкономить на мощностях сервера. В итоге:

https://forum.mozilla-russia.org/viewtopic.php?pid=587448 - адрес этой темы.

Хана вашим кукам

Да откуда ВЫ вообще взяли, что на 443 всегда SSL?

.....

Давай те даже для примера этот форум возьмем:

https://forum.mozilla-russia.org/ - шифрование есть на главной страницы.А вот наши админы решили сэкономить на мощностях сервера. В итоге:

https://forum.mozilla-russia.org/viewtopic.php?pid=587448 - адрес этой темы.

http://img13.imageshost.ru/img/2012/11/ … _small.jpg

Хана вашим кукам http://www.kolobok.us/smiles/big_madhouse/wacko3.gif

Хм... а у меня всё в ажуре - админы молодцы

На самом деле это

![firefox [firefox]](img/browsers/firefox.png) предупреждает Вас, что не весь трафик шифруется и те смайлики (с http://www.kolobok.us/), которые Вы напихали в свои сообщения, получены по незашифрованному каналу... чтобы такое пресекать нужно ставить RequestPolicy

предупреждает Вас, что не весь трафик шифруется и те смайлики (с http://www.kolobok.us/), которые Вы напихали в свои сообщения, получены по незашифрованному каналу... чтобы такое пресекать нужно ставить RequestPolicyНо каким образом это может слить мои куки или тем более пароли я непонимаю

В прочем, SSL-Strip не отменяется - теперь еще сложнее понять по значку, что страница зашифрована.

Но каким образом это может слить мои куки или тем более пароли я непонимаю

Во время самого первого запроса.

Если что-то не понимаешь - это еще не значит, что невозможно. Сама атака SSL-Strip существует и есть реализации.

А есть и такой типа атак. Яндекс, Рамблер и многие другие крупные сайты имеют такие дырки.

02-11-2012 00:16:15

http://habrahabr.ru/post/134517/, но там обсуждения.

Замечательно, но при чём тут TOR? Как он может быть виноват в том, что создатель сайта криво организовал его структуру?

Притом, что эти уязвимости прекрасно эксплуатируются и без участия проки в виде TORа.

В ссылке на Хабр - написано примерно тоже о чём я и писал, никаких страшных, чудовищных уязвимостей пока не раскрыто... а так хотелось сенсацию

Есть еще такое:

http://habrahabr.ru/post/112860/

http://habrahabr.ru/post/114974/

02-11-2012 00:55:20

страшных, чудовищных уязвимостей пока не раскрыто... а так хотелось сенсацию

"страшных и чудовищных" нет, если поглядывать на адресную строку.

Притом, что эти уязвимости прекрасно эксплуатируются и без участия проки в виде TORа.

Но когда ты - выходной нод, то это значительно облегчает дело, чем править файл hosts на компах.

"Социальная инженерия" всегда была главным инструментом.

Вообще в рамках этой темы желательно бы найти расширение, которое более ярко предоставляет инфу от SSL в адресной строке (как до 15-16 версии).

02-11-2012 01:05:39

Что-то типа такого

SSLPersonas - вот это мега-класное расширение. Все цвета пашут.

Keepun

А еще есть куча любопытных настроек, которые через GUI не настроить.

Вот я про них и спрашивал. Какие из них конкретно дырявы и в чём именно эта дырявость?

Keepun

Тебе GUI показать?

Зачем, если «через GUI не настроить»?

Вставание выходным нодом без фильтров и подставление своей задницы без осознания рисков во имя "Свободы" - не дырявость?

Большинство тех, кто первый раз ставит Тор, считают его "безопасным" "по-умолчанию"

-

По умолчанию не стоит, но "жалобные надписи" так и просят поставить

Только я вижу здесь противоречия? Или я всё-таки что-то не так понял?

Rosenfeld

Кто из присутствующих сможет перевести сакральный смысл данного откровения на общечеловеческий язык?

Возможно, имеется ввиду вот это?

Keepun

Пихаем в код анонимайзера (Тора) примерно такие строки:

Это что, чтобы вредоносный код заработал, его ещё и самому собирать надо? Прямо как вирусы в Linux.

Zaycoff

На самом деле это

предупреждает Вас, что не весь трафик шифруется и те смайлики (с http://www.kolobok.us/), которые Вы напихали в свои сообщения, получены по незашифрованному каналу... чтобы такое пресекать нужно ставить RequestPolicy

Но каким образом это может слить мои cookies или тем более пароли я непонимаю

Ну, видимо, там будет SVG-картинка, в которой будет скрипт, который будет при запуске выдавать сообщение вроде «Здравствуйте, я вирус из далёкой страны, чтобы я смог запуститься, пожалуйста, откройте меня Оперой…»

Keepun

Эта атака стала возможна из-за дурацкого изменения адресной строки броузера (в частности Лисы)!

Я имею введу именно значок защиты "Замок" и "Глобус" - они сейчас не цветные и маленькие.

Вообще в рамках этой темы желательно бы найти расширение, которое более ярко предоставляет инфу от SSL в адресной строке (как до 15-16 версии).

Что-то типа такого

Это расширение а) «Недоступно для вашей платформы», б) «Недоступно для Firefox 16.0».

Подсветка цветом всей адресной строки пойдёт? Вот есть такой стиль:

Код:

/*yellow ssl colour*/

#urlbar[level="high"] { background-color: #ffffbb !important; }

#urlbar[level="broken"] {

background-image: -moz-repeating-linear-gradient(left -45deg,

#ffffff,

#ffffff 5%,

#ffffbb 6%,

#ffffbb 10%

);

}Не помню уже, где взял, но пока работает.

02-11-2012 01:16:26

SSLPersonas - вот это мега-класное расширение. Все цвета пашут.

Только у тех, кто не использует отличную от стандартной тему оформления.

Это что, чтобы вредоносный код заработал, его ещё и самому собирать надо? Прямо как вирусы в Linux.

Исправление вносит сам атакующий, а не юзер - разница есть?

В рамках обучения программированию - это очень увлекательно.

Только у тех, кто не использует отличную от стандартной тему оформления.

Можно свои 3 темы указать.

А нечего картинки со сторонних ресурсов вставлять.

Все правильно показывает. Там еще и примечание есть:

Ваше соединение с этим веб-сайтом зашифровано лишь частично, и не предотвращает прослушивание.

Да понял я уже насчет этого значка в Лисе.

SSLPersonas информативнее. 3 темы на выбор + 1 для сайтов без шифрования.

Есть же вменяемое расширение показывающие насколько безопасно безопасное  соединение https://addons.mozilla.org/en-US/firefox/addon/calomel-ssl-validation/

соединение https://addons.mozilla.org/en-US/firefox/addon/calomel-ssl-validation/

Keepun

Исправление вносит сам атакующий, а не юзер

То есть, он должен сделать свою сборку, а потом её ещё как-то распространить?

Infocatcher

А нечего картинки со сторонних ресурсов вставлять.

Я правильно понимаю, что в этом случае по незащищённому каналу передаются только эти картинки (и другое содержимое со сторонних сайтов), следовательно, за cookies от этого сайта можно не опасаться?

foka

Спасибо, примем к сведению. Хотя, говорят, оно не очень точное.

То есть, он должен сделать свою сборку, а потом её ещё как-то распространить?

Это не вирус и не троян вообще-то, чтобы его распространять.

Это - модификация выходного нода. Качаешь исходники, модифицируешь, встаешь выходным нодом и собираешь пароли, куки и т.п. интересную инфу.

Что ты распространять собрался? Модифицированный Тор, чтоб другие тоже могли "порыбачить"? наверняка уже распространяют.

Часто можно встретить заблуждение:

"Да кому нужны куки и пароли, если не известно от кого они?" - самое бредовое заблуждение. Как будь-то спамеру важно знать твой жилой адрес, чтобы рассылать с твоей почты или ака социальной сети спам твоим друзьям

Только правоохранительные органы могут запрашивать настоящие данные о человеке по IP у провайдера.

=======================

Кстати, если есть спутниковая тарелка за окном (типа НТВ+ и других - не важно), то покупаете DVB-карту в комп за 2-3т.р., качаете прогу SkyNET (наверняка еще жива) и начинаете настоящую рыбалку. Оплачивать спутниковый Инет не нужно. Достаточно поймать сигнал любого спутника в округе и найти по нему частоты в Инете... эх... было у меня такое время... куки, пароли, личные документы, порно...

С Тором тоже самое...

А еще спутниковое ТВ на халяву... как со спутником повезет...

Я правильно понимаю, что в этом случае по незащищённому каналу передаются только эти картинки (и другое содержимое со сторонних сайтов), следовательно, за cookies от этого сайта можно не опасаться?

Firebug показывает, что cookies для forum.mozilla-russia.org получают только картинки с forum.mozilla-russia.org, но не сторонние.

Но вообще, конечно, интересно, что может «утечь» через сторонние картинки, это же не скрипты, которые могут страницу модифицировать.

Хотя в данном случае скрипты тоже не смогут получить cookies: они тут с флагом HttpOnly.

Но вообще, конечно, интересно, что может «утечь» через сторонние картинки, это же не скрипты, которые могут страницу модифицировать.

В Опере может.

Не про все баги сразу сообщают разработчикам. Сначала эти баги интенсивно используют. И реакция разработчиков тоже бывает неадекватная.

Keepun

Не начнет, потому что такая атака проводится еще до установки полноценного HTTPS-соединения.

Матюгается только если уже с зашифрованной страницы слать данные на незашифрованную.Принцип прост:

Сначала идет запрос без SSL.

Потом сервер должен сообщить, что поддерживается SSL, но вместо него отвечает посредник "все ОК! В таком виде я приму данные".

Шифрование нет.

И вот тут только беглый взгляд юзера на адресную строку может спасти от ошибки.

А второй запрос посредством HTTP-заголовка пропускает на настоящий сервер.

Для предотвращения этой атаки придумали HSTS

05-11-2012 20:12:33

В Firefox 17 также будет встроен список сайтов, которые работают через HSTS. Как это сделано в Chrome.

HSTS - идея хорошая (главное, чтоб админы знали*), но список (отсюда ссылка) предопределенных сайтов мал.

* врядли про такое новшество много админов знают. А те, кто знает, могут просто забыть об этом при настройке сервера второпях.

Keepun

Только правоохранительные органы могут запрашивать настоящие данные о человеке по IP у провайдера.

А как же хакеры, которые по IP могут вычислить?

Infocatcher

Спасибо, понятно.

Новость — оказывается, мы самые страшные: For Internet Safety, Russia Most Dangerous In World.

А я ведь Rosenfeld'у говорил…

А как же хакеры, которые по IP могут вычислить?

Что вычислить? Твое будущее по этим числам? Так это к гадалке за углом.

Хакеру нужен твой логин и пароль, а не IP.

А если конкретно по IP жилой адрес, чтоб только фейс юзеру начистить - так для этого нужно знакомому в конкретном провайдере (чей IP) проставить ящик пива. Но это уже не хакеры, а гопники или менты.

Вот это собирают хакеры, а не бессмысленные IP.

Скрываясь от властей нарываетесь на "рыбаков". И если властям обычно наплевать на Вас, то "рыбаки" будут только рады.

Keepun

Лучше рыбаки чем власти это первое. Второе - все нормальные сайты связанные с анонимностью или деньгами используют https.

Keepun

Им нужно то, что им закажут. Например, моё местонахождение пытались вычислить те, кто недоволен подпиской — рекламная сеть одна. Боюсь, что не только в IT-технологиях они могли его применить.

Например, моё местонахождение пытались вычислить те, кто недоволен подпиской — рекламная сеть одна.

Опа!  А можно поподробнее ?

А можно поподробнее ?

Им нужно то, что им закажут. Например, моё местонахождение пытались вычислить те, кто недоволен подпиской — рекламная сеть одна.

А хакеры тут причем? Это запрос в ментуру был.

Да и данных мало. Чаще можно данные владельца домена запросить...

Лучше рыбаки чем власти это первое.

От законов в самой стране это зависит.

Может скоро и русские в анонимные сети попрутся, как азиаты.

06-11-2012 20:26:09

Может реально знает кто, как без [судебного] запроса к провайдеру вычислить личность с динамическим IP или за NAT? Это только в фильмах про "хакеров" возможно...

У, по-моему, Пелевина, был такой прикол, "Хаз-барагаз" - подземный смех.

В качестве усовершенствования видов подземного смеха могу посоветовать две штуки (строго не для распространения и на свой страх, исключительно) - "Hotspot Shield" - стрёмная штуковина и "UltraSurf" - ещё более стрёмная, кто надо, найдёт. И таки да, скачивайте эти приблуды только с их Оф. Сайтов.

Tarn

Из готовых анонимайзеров можно рассматривать только Tor или i2p. Остальные или в зачаточном состоянии, или с закрытым кодом (анонимайзер!!!), или уже были взломаны и доверие к ним подорвано.

Tor и ip2 закроют в первую очередь, там это не так сложно, как может показаться. Вы ещё больше на эту тему поорите, и наша Любимая Мизюзюлина, или как её там, выдаст закон на расстрел.

сбор и анализ различной косвенной инфы + социальный инжиниринг, если один чел знает что %юзернейм% это ты то есть шанс утечки инфы петя сказал васе, вася упомянул это в разговоре с машей,машу развели на эту инфу ищущие например.

А Инет тут вообще причем?

Tor и ip2 закроют в первую очередь, там это не так сложно, как может показаться.

Как? Расскажи, а то у Китайцев не получается... у Японцев тоже проблемы...