Когда HTTPS Everywhere видит https соединение то выдаёт запрос:

Сохранить правило?

или

Добавить в белый список?

Какой вариант выбирать? какая между этими вариантами разница ?

amin01

HTTPS Everywhere

По заявлению разработчиков, многие сайты предлагают посетителям по умолчанию доступ без шифрования, оставляя HTTPS как запасной вариант, или делают использование HTTPS затруднительным, например, из-за наличия ссылок из безопасной области на незашифрованные страницы сайта. Проект HTTPS Everywhere призван автоматизировать решение данных проблем путем перенаправления запросов на HTTPS-области во всех возможных случаях. Среди поддерживаемых известный сайтов, для которых дополнение может обеспечить полное шифрование передаваемых данных, называются: Google, Wikipedia, Twitter, Identi.ca, Facebook, EFF, Tor, Ixquick, DuckDuckGo, Scroogle, New York Times, Washington Post и другие популярные сервисы.

При необходимости добавления в HTTPS Everywhere поддержки нового сайта для пользователей разработан несложный XML-формат формирования правил перенаправления. Дополнительно разработчики дополнения советуют пользователям Firefox быть бдительными и при посещении защищенных областей сайтов обращать внимание на значок с изображением замка в правом нижнем углу, если замок разомкнут, то несмотря на характерную для шифрованной сессии подсветку адресной строки, данные шифруются не полностью и транзитный злоумышленник при желании может организовать прослушивание трафика.

Внимание: Иногда при доступе через https сайт может не предоставлять некоторые функции или некорректно работает. Обращайте на это внимание также при самостоятельном формировании правил. Тем не менее, т.к. правила можно выборочно отключать это дополнение скорее полезно.

HTTPS Finder

HTTPS Finder — дополнение автоматически определяет доступность HTTPS (зашифрованного) соединения, посылая каждой HTTP странице маленький HTTPS запрос. После положительного ответа дополнение проверяет сертификат сайта и, если он действительный, перенаправляет на HTTPS страницу. Оно также обеспечивает создания и редактирования правил для дополнения HTTPS Everywhere одним нажатием кнопки. Другие функции включают в себя "белый список" (список игнорируемых доменов) и режим предупреждения, только оповещающий о возможности HTTPS соединения (без перенаправления).

13-02-2012 14:08:05

Вы видимо перепутали дополнения.

Вы видимо перепутали дополнения.

Вы правы. перепутал. всё разобрался нужно нажимать Save Rule тогда сайт поподает в список HTTPS Everywhere и Firefox всегда потом будет заходить по HTTPS

А почему HTTPS Everywhere нет на AMO?

Скорее всего - по той же причине, что и с исчезновением TORButton. Мне кажется, она выражается в недоверии к владельцам АМО.

Именно так.

Правда и к HTTPS Everywhere больше нет доверия (после критического бага, который всё никак не исправят).

О каком баге идёт речь? Я никакого бага не наблюдаю.

Мне кажется, она выражается в недоверии к владельцам АМО.

Да ладно - недоверие. Просто лень с ними связываться. Бывает, что без них и своими силами проще (особенно если есть уже готовая площадка для хостинга).

Ну может и так.

О каком баге идёт речь? Я никакого бага не наблюдаю.

Там дыра в уязвимости: описание тут - https://trac.torproject.org/projects/tor/ticket/5477, а тест кейс тут - http://majorsecurity.net/html5/ios51-demo.html

Да ладно - недоверие.

https://trac.torproject.org/projects/tor/ticket/2443

https://trac.torproject.org/projects/tor/ticket/2458

https://trac.torproject.org/projects/tor/ticket/5477

Error: Not Found

На majorsecurity ничего посмотреть не смогла потому что требуют JS.

Просто для танкистов - отключать расширение или нет?

Лия

расширение позволяет загрузить айфрейм имеющийся на странице таким образом, что он будет открыт как новая вкладка, т.е. подделывается даже текст в адресной строке: ты можешь видеть в адресе страницы свой банк, а на самом деле это айфрейм злого дядюшки просто визуально похожий на страницу банка, поэтому когда ты вводишь свои логин и пароль - они уйдут не банку, а дядюшке.

Выводы делай сама.

Лия

У меня всё загружается.

Просто для танкистов - отключать расширение или нет?

Обновлять. Насколько я понимаю, в версии 2.0.2, которая вышла буквально несколько часов назад, эта ошибка уже исправлена.

Обновлять. Насколько я понимаю, в версии 2.0.2, которая вышла буквально несколько часов назад, эта ошибка уже исправлена.

Нет.

Странно, зачем тогда это дополнение с такой замечательной дырой пихают во все сборки супер анонимного TorBrouser?

Zaycoff

С чего вдруг TorBrowser анонимен?

iDev.Pi

Нет.

Что «нет»? Не исправлена?

ОК, тогда как вы объясните тот факт, что на тестовой странице при разрешённых скриптах ожидаемого глюка не происходит — iframe не открывается автоматически в новой вкладке?

А почему, если ошибка ещё не исправлена, в официальном changelog-файле написано вот это:

2.0.2 (2012-04-19)

* Fix a weird wrong DOM-origin bug that occurred while redirects were in progress (this might have security implications, although we are unsure if it was exploitable). https://trac.torproject.org/projects/tor/ticket/5477

…

?

22-04-2012 13:19:58

iDev.Pi

С чего вдруг TorBrowser анонимен?

Напоминаю, что для обсуждения Tor на форуме есть отдельная тема, пожалуйста, пишите туда.

Что «нет»? Не исправлена?

Я обновился и попробовал - тот тест кейс у меня снова сработал (iframe открылся как отдельная вкладка, с подделанным адресом). Может они 2.0.2 версию перезаливали - не знаю.

Насчёт ченджлог файлов - я не очень бы им доверял, т.к. я являюсь владельцем того тикета, в котором описан уже якобы исправленный баг. Статус тикета - "Needs revision" и обсуждение ещё идёт.

Напоминаю, что для обсуждения Tor на форуме есть отдельная тема, пожалуйста, пишите туда.

Мне нечего там обсуждать, я лишь ответил риторическим вопросом на мысли вслух от Zaycoff.

Спасибо всем за советы, пусть даже я так и не поняла - исправлено или нет. В общем, отключу на всякий случай, а потом, когда уже сомнений не будет, может быть, включу.

Это расширение касается настолько низкого процента пользователей, что всем пофиг, куда лучше создать фейковый сайт с обновлением Фокса, расширение для Вкантакта с рекламой или ещё что-то в том же духе.

KooL

фейковый сайт палится по левому URL-у, а тут и URL можно вписать любой.

Я понял и посмотрел код, баг, конечно, удивляет, но использовать уязвимость столь нераспространённого расширения никто не будет. Если уж на то пошло, то открытие чего-либо в другом окне - уже подозрительно, так как глупо и беспричинно в 21 веке. Под Линь тоже вирусы есть, это из той же оперы) Выигрыш от https значительнее.

версия 2.1

Открываю яндекс http://www.yandex.ru/

никакого https нету. Здесь горит зеленое

Тема перенесена из форума «Поддержка пользователей» в форум «Обсуждение расширений».

версия 2.1

Открываю яндекс http://www.yandex.ru/

никакого https нету. Здесь горит зеленоескрытый текст

И всё-таки https там есть. Я кликнул по http://www.yandex.ru/ и меня тут же перекинуло на https://pass.yandex.by/ (и ещё там шла длинная строка символов), а потом я оказался на http://www.yandex.by/?ncrnd=544 (страница с погодой в моём городе).

Как я понимаю, при вхождении на Яндекс происходит проверка IP-адреса и куки, которая и проводится по https-протоколу.

щас глянул в консоль ошибок, а там такое

Метка времени: 13.08.2012 17:17:17

Ошибка: [Exception... "'Image HTTP->HTTPS redirection to https://img.yandex.net/i/wiz6.png' when calling method: [nsIContentPolicy::shouldLoad]" nsresult: "0x8057001e (NS_ERROR_XPC_JS_THREW_STRING)" location: "<unknown>" data: no]

В правилах плагина неправильно обрабатывается адрес http://e.mail.ru/cgi-bin/login?noclear=1&page=, используемый как сервис переадресации при открытии ссылок из писем в web-интерфейсе почты mail.ru, вместо целевой ссылки всегда открывается страница авторизации.

Из-за плагина не работает групповая загрузка фотографий на сервисе http://fotki.yandex.ru/upload/

Лиярасширение позволяет загрузить айфрейм имеющийся на странице таким образом, что он будет открыт как новая вкладка, т.е. подделывается даже текст в адресной строке: ты можешь видеть в адресе страницы свой банк, а на самом деле это айфрейм злого дядюшки просто визуально похожий на страницу банка, поэтому когда ты вводишь свои логин и пароль - они уйдут не банку, а дядюшке.Выводы делай сама.

На данный момент (v. 3.4.2) баг пофиксили?

Сейчас в дефолтном списке в правилах куча невключенных, их лучше все включить или оставить как есть?

Помогите, пожалуйста, с составлением правила (вроде отдельной темы для этого нет) для nnm-club'а, так чтобы при заходе и на .ru и на .me, и по http и по https, перекидывало на ipv6 версию сайта. У самого вышло такое:

Код:

<ruleset name="NNM-Club">

<target host="nnm-club.me"/>

<target host="*.nnm-club.me"/>

<target host="nnm-club.ru"/>

<target host="*.nnm-club.ru"/>

<securecookie host="^(?:.*\.)?nnm-club\.me$" name=".+"/>

<rule from="^http(s)?://(www\.|ipv6\.)?nnm-club\.(?:ru|me)/" to="https://ipv6.nnm-club.me/"/>

</ruleset>Вроде бы рабочее, но есть подозрение, что можно сделать и правильнее и короче. А то с регулярными выражениями я совсем не дружу...

И еще с этим:

Код:

<ruleset name="sankakucomplex.com">

<target host="sankakucomplex.com"/>

<target host="*.sankakucomplex.com"/>

<securecookie host="^\.sankakucomplex\.com$" name=".*" />

<rule from="^http://(www\.|[a-z,A-Z]+[0-9]\.|cs\.|chan\.|images\.|img\.|image\.|data\.|extra\.)?sankakucomplex\.com/"

to="https://$1sankakucomplex.com/"/>

</ruleset>Тоже, на первый взгляд, рабочее, но со стилями беда, если не разрешить отображение несекьюрного активного содержимого. Хотя подсайт, с которого стили тянутся, в правиле прописан, и сами ссылки со стилями по https открываются. Это как-то можно исправить? Или можно ли где-то прописать исключение для отдельного сайта, чтобы браузер, не спрашивая каждый раз, загружал на нем "небезопасное содержимое".

Спасибо.

Не догоню

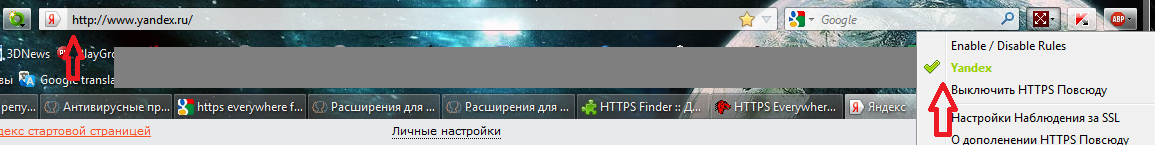

Что это с зелёной галкой?

А тут:

Почему красный крестик?

после удаления стандартым способом остается куча мусора в about:config и если например я ставлю по новой расширение, то ставится он не с нуля, а уже с моими правилами исключения внесеными ранее, а этого я не хочу. Как мне нужно щас поступить, чтобы поставилось расширение чисто с нуля. В about:config слишком много строк и я не знаю, что относится к HTTPS Everywhere а что нет, чтобы удалять их.

HTTPS Everywhere версии 5.0.3 не переключиться некоторые правила.

например:

через дополнение HTTPS Finder добавлено правило в HTTPS Everywhere. после этого пытаюсь переключить его (нажать на Prankota.com на картинки) оно не работает (вечно стоит зеленая галочка). другие правила переключаются нормально, например ютуб.

...топаешь в эбаут суппорт сохранешь список изменённых настроек... потом сравниваешь оба списка...

Не проще ли перед установкой расширений сохранять prefs.js , а потом сравнивать с новым ?

aleks_123 Сбросить все настройки в about:config начинающиеся с extensions. в которых упомянуто это расширение или где упомянуты расширения не установленные - не помогает ?

А как свои правила добавлять? Версия HTTPS Everywhere 5.2.7 из amo

23-11-2016 21:53:51

а, всё, разобрался

надо в папке HTTPSEverywhereUserRules создать xml-файл и написать правило

Вчера поставил, сегодня баг нашел.

Включена опция "Отображать счётчик", но иконка пустая (ESR 60.4.0 + 2019.5.2.1).

P.S. А на Firefox для Android как отображается счётчик?

Кто-нибудь знает, как часто обновляются правила для HTTPS Everywhere?

Сегодня на всех мобильных устройствах и на компе на FF выскакивала страница с адресом moz-everywhere.com c, вроде как, предложением установить старую версию сабжа (3.09.20, вроде бы).

Что это такое?

Расширением не пользуюсь  но мой внутренний голос подсказывает, что это опция "Показывать хомпагу при обновлении" в настройках расширения.

но мой внутренний голос подсказывает, что это опция "Показывать хомпагу при обновлении" в настройках расширения.

Икренне Ваш, Кэп.

Кто-нибудь знает, как часто обновляются правила для HTTPS Everywhere?

Последнее обновление правил было 26 марта 2020 года.

Само дополнение обновилось 17 марта 2020 года. Всего с 2017 года вышло более 20 версий дополнения.

В выпадающей панели дополнения отключаю его (HTTPS Everywhere выключено) и ни один сайт не открывает - это нормально? Плагин блокирует сам?

Как проверить работоспособность этого дополнения?

Zerdsa

Как проверить работоспособность этого дополнения?

Это не какая то муть типа Ghostery или Privacy Badger, которые действительно не понятно чего делают, как правило просто дублируют функции Firefox. Это расширение с конкретным функционалом, который описан на странице расширения.

Кстати, похоже, что скоро необходимость в нем отпадет. Но пока, на ESR, пользуемся, хотя сам я давно сделал выбор в пользу Smart HTTPS.

Это не какая то муть

Я нигде и не сравнивал его с мутью.

Просто хочу удостовериться что всё работает как должно после некоторых манипуляций с браузером.

Zerdsa

Есть сайты которые могут быть доступны как по http так и по https, расширение всегда заставляет браузер открывать такие сайты по https. Таких сайтов как грязи, например этот, проверьте работу расширения зайдя сюда по http.

Раз уж вы совсем-совсем не понимаете, то ставьте, то что я выше советовал, так безопаснее. В том расширении нет правил, подписок и левых соединений с неизвестными адресами, просто ломится изначально по https, а если не пускает, то по http. И кэширует некоторое (заданное) кол-во адресов не поддерживающих https. Ну и вменяемый размер расширения, в десять раз меньше этой поделки и вменяемое (всего одно) разрешение. Настраивать ничего не надо, оставьте все по умолчанию.